Konfiguracja Single Sign On (SSO)¶

Przed rozpoczęciem procedury sprawdź następujące wymagania:

- Wszystkie serwery z systemem Windows Server 2019 lub 2022 są połączone w domenie;

- Istnieje skonfigurowany na serwerze Windows kontroler domeny z grupą użytkowników AD.

Aby skonfigurować i używać usługi Single Sign On (SSO) wraz z Fudo Enterprise, postępuj zgodnie z poniższą instrukcją.

Informacja

Jest to ogólna instrukcja, mająca na celu przybliżenie procesu konfigurowania usługi Remote Desktop Services. Pewne aspekty mogą się różnić w zależności od konfiguracji środowiska Windows Server. Szczegółową instrukcję znajdziesz w dokumentacji Windows Server.

Konfiguracja SSO na Windows Server 2019¶

Dodaj użytkownika:

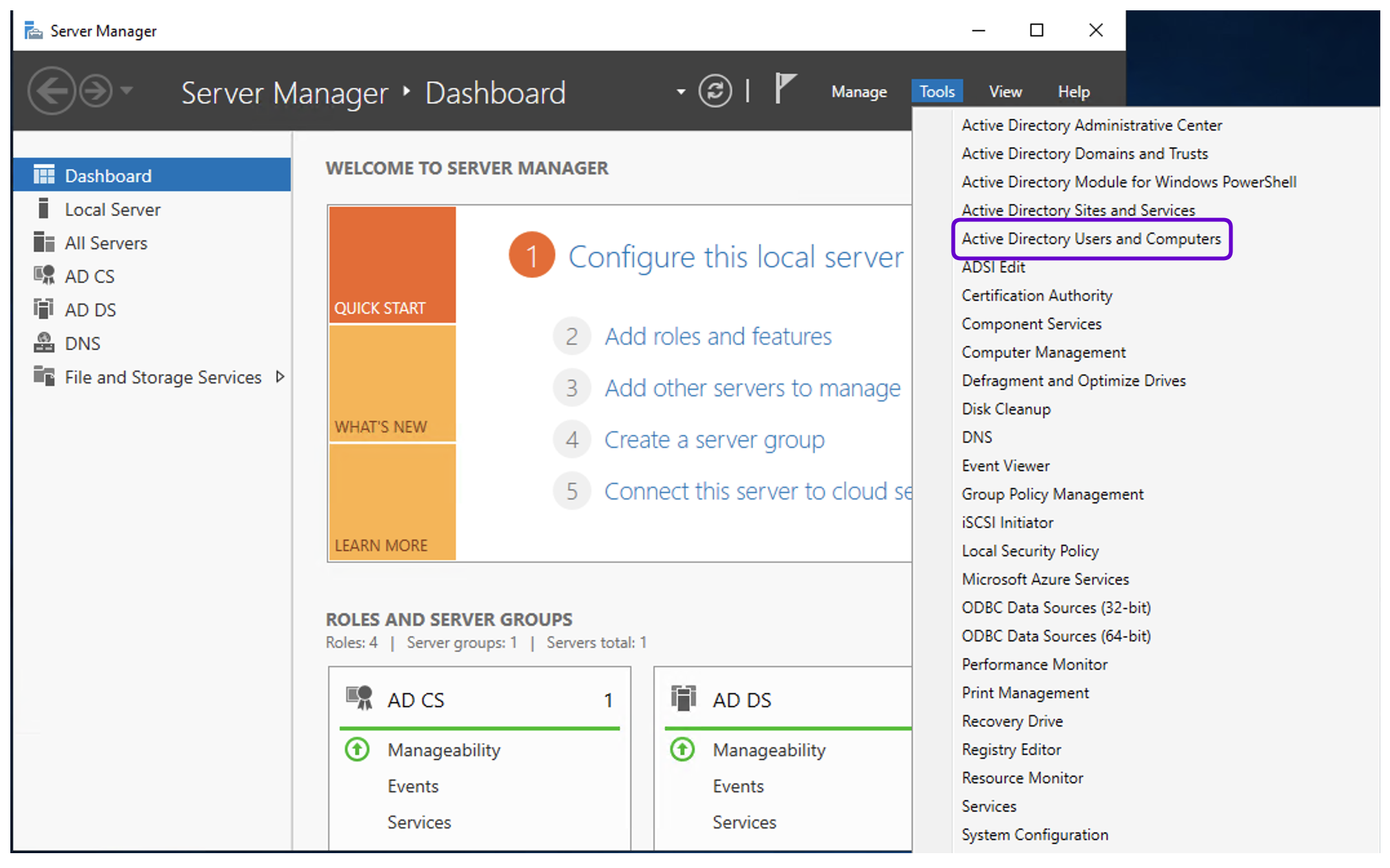

- Zaloguj się na serwerze, na którym chcesz skonfigurować SSO, używając konta administratora.

- Uruchom aplikację Server Manager.

- Kliknij przycisk Tools w prawym górnym rogu okna, aby rozwinąć listę menu i wybierz Active Directory Users and Computers.

- W oknie menedżera rozwiń katalogi domeny, ewentualnie grupy użytkowników i kliknij prawym przyciskiem myszy na katalog Users .

- Wybierz New > User.

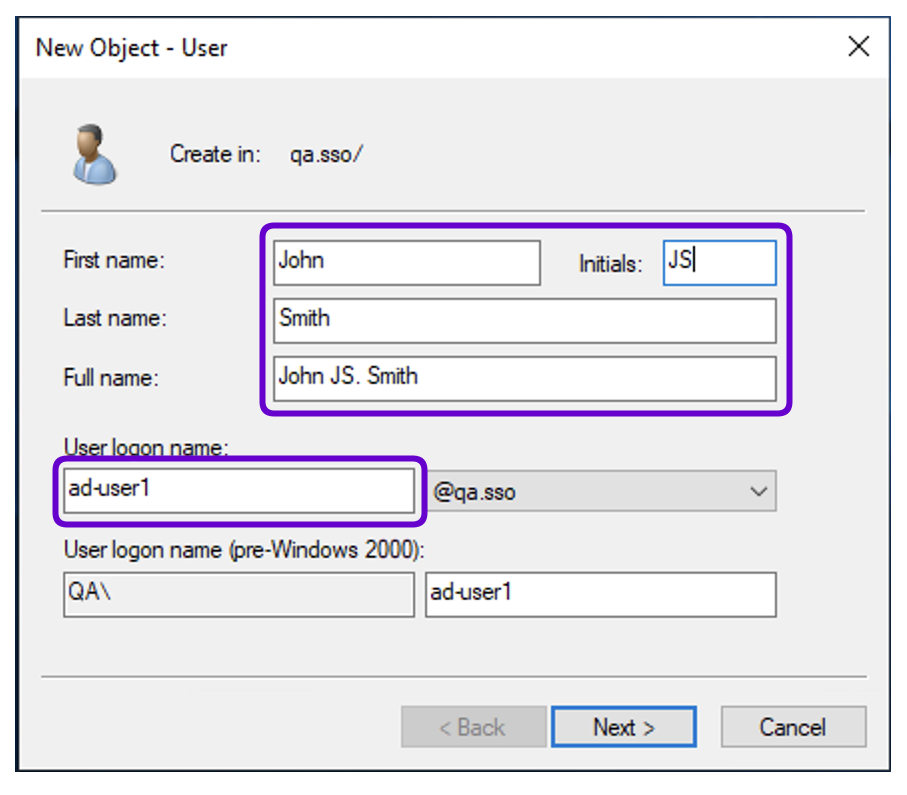

- Utwórz użytkownika, który będzie używał SSO do logowania się do Fudo Enterprise. W tym przykładzie będzie to

User logon name: ad-user1).

- Kliknij Next.

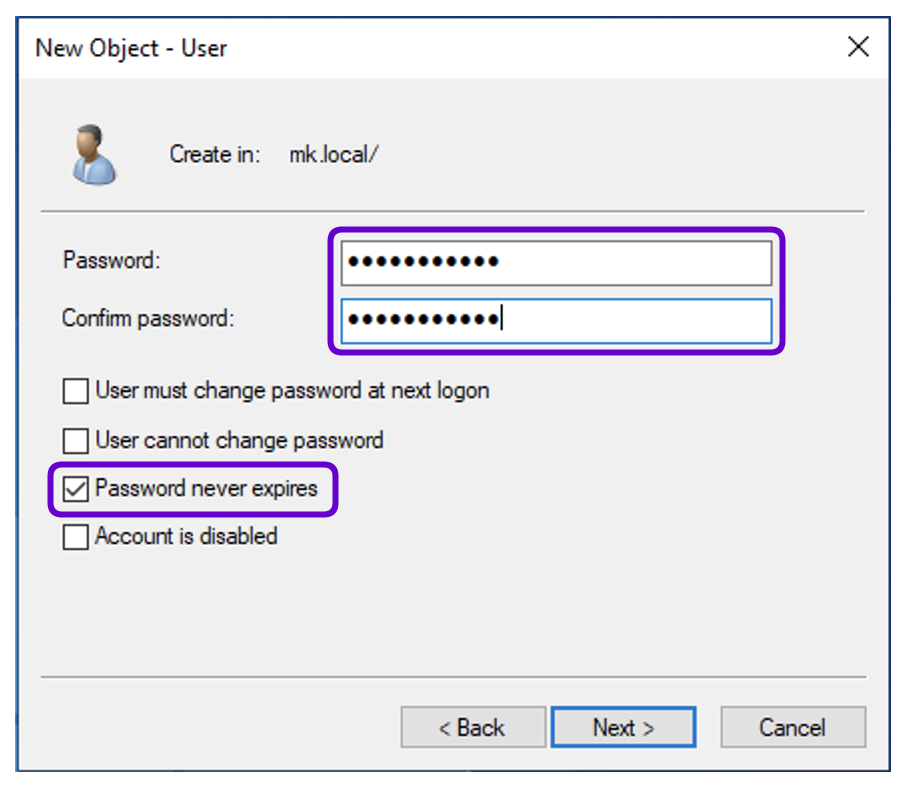

- Podaj hasło dla utworzonego użytkownika (np.

PaSSwOrD) i wybierz opcję Hasło nigdy nie wygasa.- Kliknij Next i Finish.

Konfiguracja wpisów DNS:

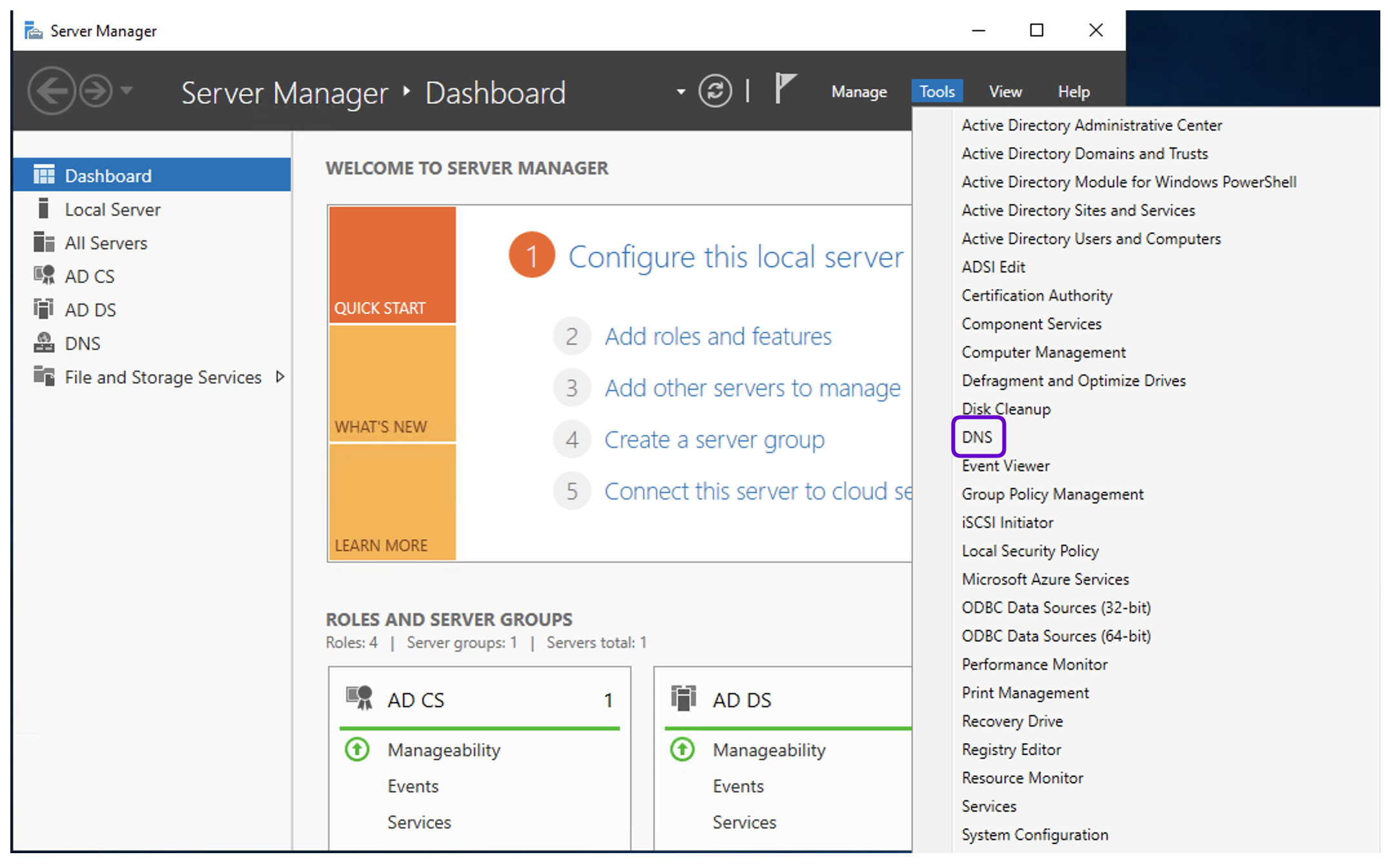

- Uruchom aplikację Server Manager.

- Kliknij przycisk Tools w prawym górnym rogu okna, aby rozwinąć listę menu i wybierz DNS.

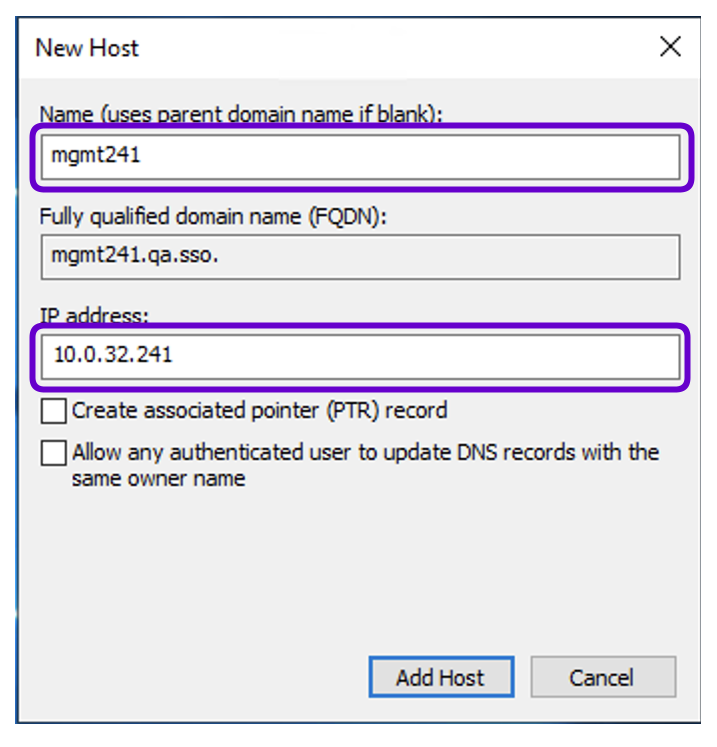

- Przejdź do Forward Lookup Zones, kliknij prawym przyciskiem myszy na nazwę domeny i wybierz New Host.

- Podaj Nazwę i Adres IP Panelu Administracyjnego Fudo Enterprise (np:

mgmt241.qa.sso, 10.0.32.241).- Kliknij Add Host.

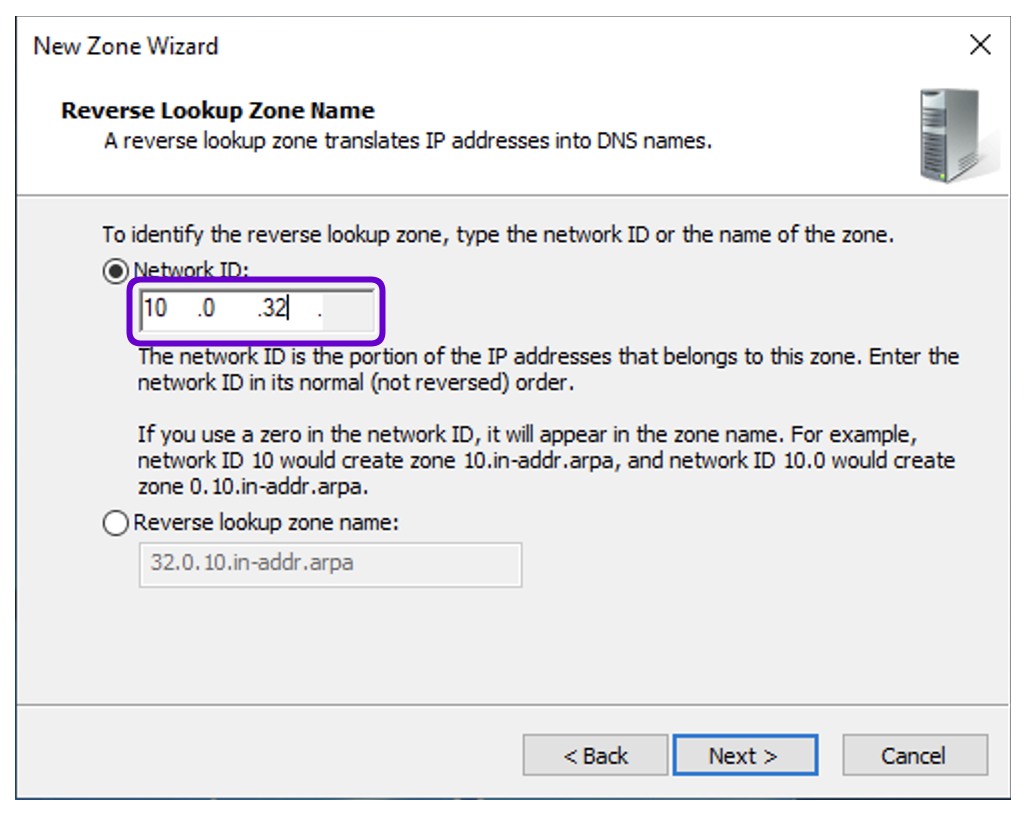

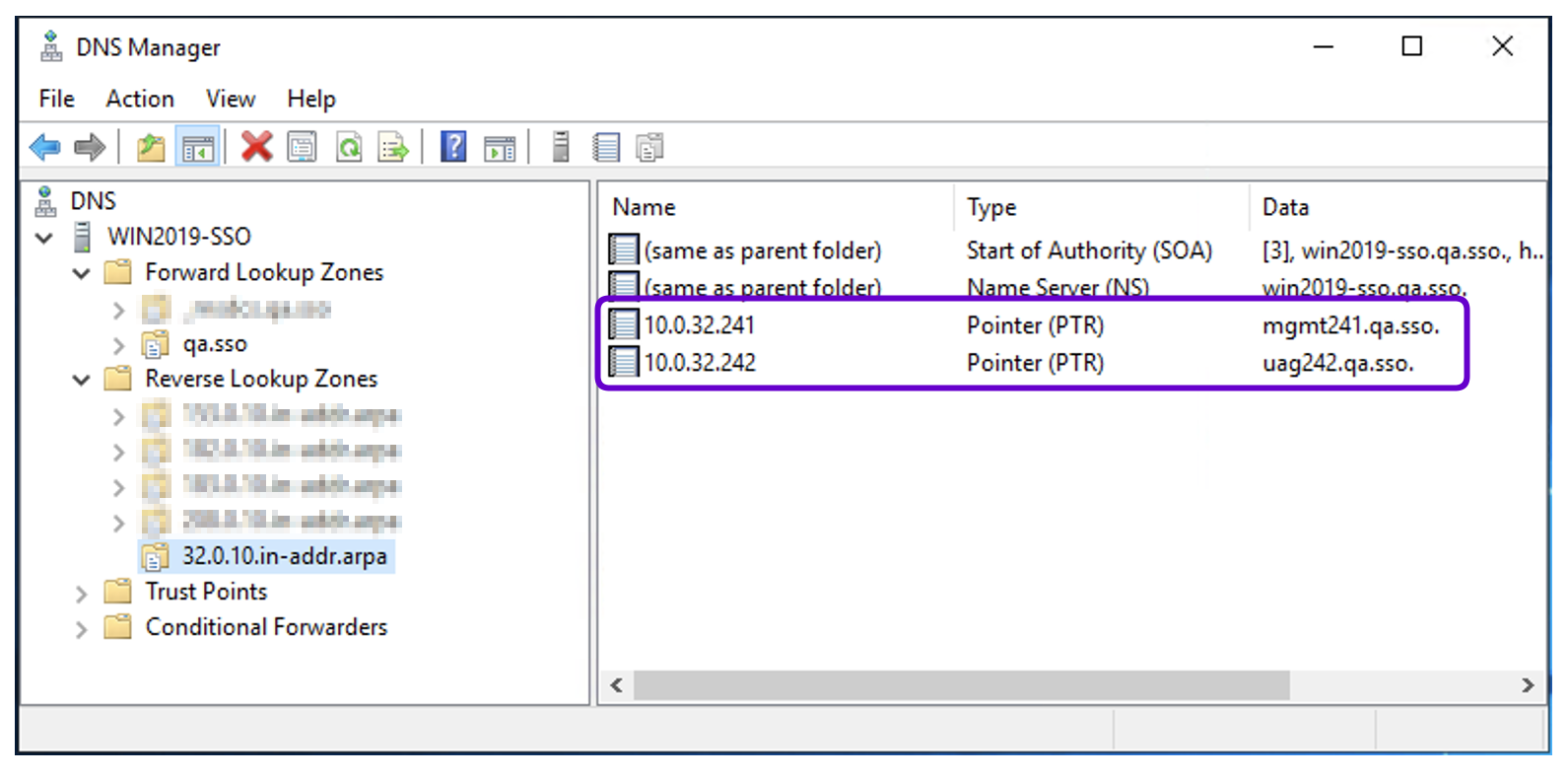

- Kliknij prawym przyciskiem myszy na Reverse Lookup Zone i wybierz New Zone.

- Kliknij Next.

- Wybierz opcję Primary zone i kliknij Next.

- Wybierz opcję To all DNS servers running on domain controllers in this domain: i kliknij Next.

- Wybierz opcję IPV4 Reverse Lookup Zone i kliknij Next.

- W polu Network ID wpisz początek zakresu podsieci dla swojej sieci (np.

10.0.32) i kliknij Next.

- Wybierz opcję aktualizacji (np. Allow only secure dynamic updates) i kliknij Next.

- Kliknij Finish.

- Kliknij prawym przyciskiem myszy na utworzoną strefę

32.0.10.in-addr.arpai wybierz New Pointer (PTR).- Podaj adres IP hosta oraz nazwę hosta Panelu Administracyjnego (np:

10.0.32.241imgmt241.qa.sso).

Utwórz bilet Kerberos:

Uruchom poniższe polecenie w konsoli Powershell lub CMD:

ktpass -princ HTTP/hostname.yourdomain.local@yourdomain.local-mapuser netbios_domain_name\username -pass password -ptype KRB5_NT_PRINCIPAL-out hostname.yourdomain.local.keytab

- Przykład:

ktpass -princ HTTP/mgmt241.qa.sso@QA.SSO -mapuser QA\ad-user1-pass PaSSwOrD -ptype KRB5_NT_PRINCIPAL -out mgmt241.qa.sso.keytabSkopiuj utworzony plik na stację roboczą użytkownika, na której będziesz konfigurować Fudo Enterprise.

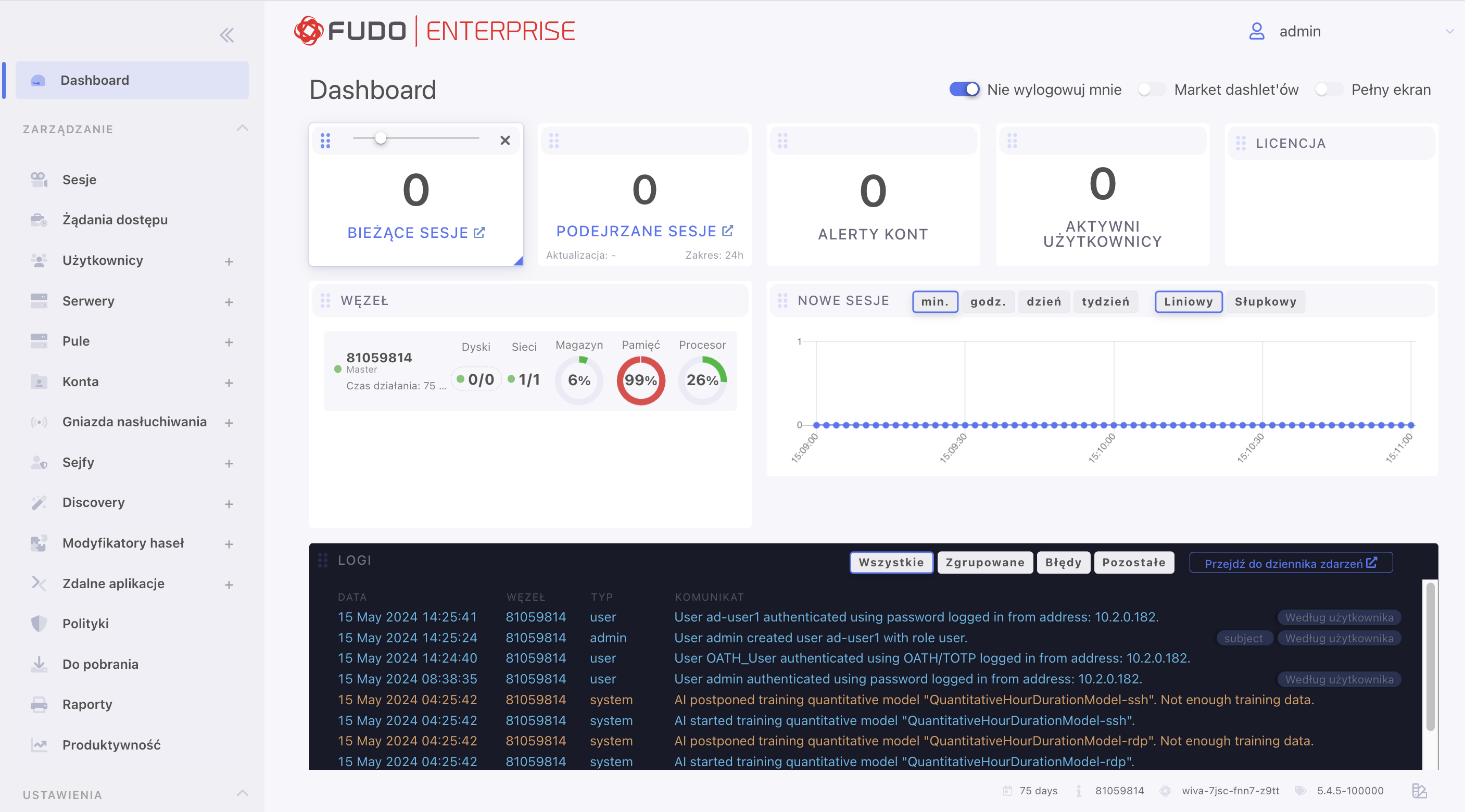

Konfiguracja Fudo Enterprise¶

Informacja

Ten przypadek użycia opisuje, jak skonfigurować Fudo Enterprise przy użyciu metody zewnętrznego uwierzytelnienia Active Directory. Należy pamiętać, że można dostosować uwierzytelnienie użytkowników za pomocą innej metody obsługiwanej przez Fudo Enterprise, aby dopasować ją do swoich specyficznych wymagań, metod typowo stosowanych w środowisku i scenariuszy pracy.

Konfiguracja SSO:

Aby zdefiniować parametry usługi SSO w Fudo Enterprise, wykonaj następujące kroki:

- Zaloguj się do Panelu Administracyjnego Fudo Enterprise używając danych uwierzytelniających użytkownika z rolą

superadmin.

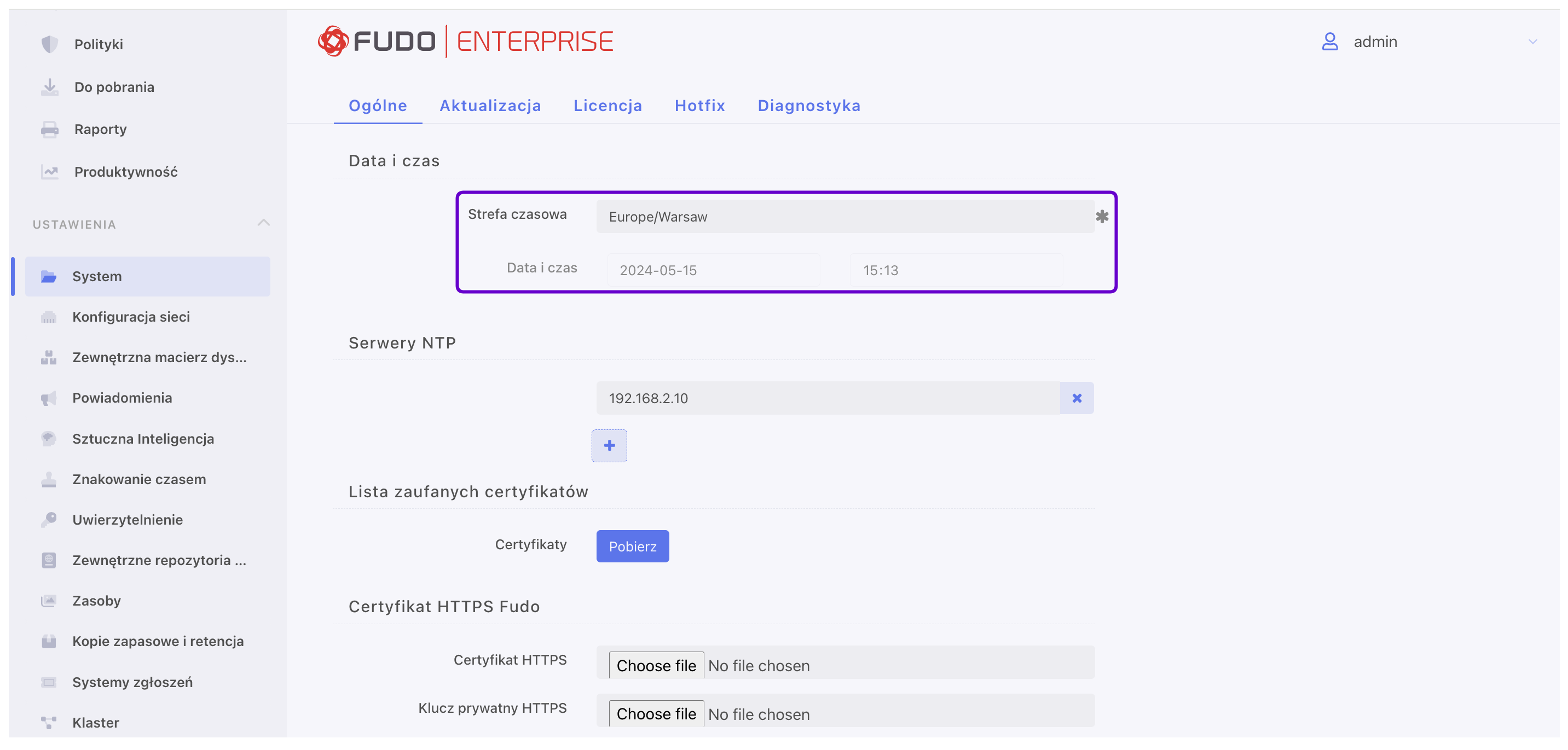

- Wybierz > .

- W sekcji Data i czas sprawdź, czy wybrana strefa czasowa jest zgodna z konfiguracją strefy czasowej klienta Windows.

Ostrzeżenie

Strefa czasowa Fudo Enterprise musi być zgodna z konfiguracją strefy czasowej klienta Windows.

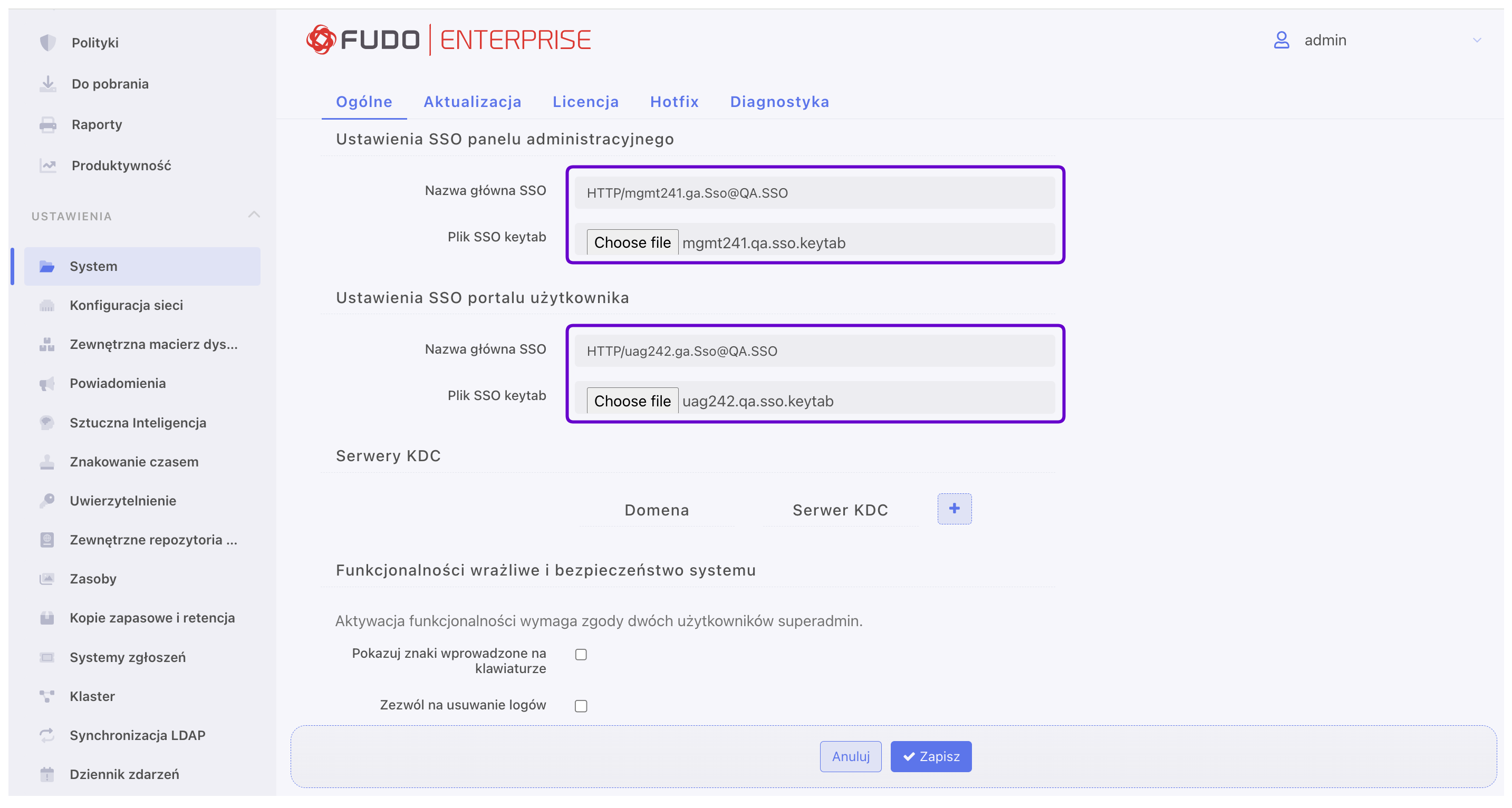

- W sekcji Ustawienia SSO panelu administracyjnego podaj identyfikator usługi, który będzie parował konto użytkownika z instancją usługi (np:

HTTP/mgmt241.qa.sso@QA.SSO).- Wczytaj plik keytab zawierający ID użytkownika i klucze do szyfrowania ticketów Kerberos (wygenerowany w poprzednich krokach plik

mgmt241.qa.sso.keytab).

- Kliknij .

Informacja

Możesz również skonfigurować SSO dla Portalu Użytkownika, przesyłając odpowiednio skonfigurowany plik keytab w polu Ustawienia SSO portalu użytkownika. Pamiętaj, że podczas etapu konfigurowania środowiska Windows należy użyć adresu IP przydzielonego dla Portalu Użytkownika.

Konfiguracja DNS:

- Przejdź do > .

- Przejdź do zakładki Nazwa i DNS.

W polu Nazwa hosta wpisz nazwę w podanym formacie:

hostname.yourdomain.local(np.mgmt241.qa.sso).Skonfiguruj serwer DNS tak, aby wskazywał na serwer DNS w domenie

yourdomain.local(w tym przykładzie użyjemy adresu IP kontrolera domeny):

- Kliknij , aby zdefiniować nowy serwer DNS.

- Wpisz adres IP serwera DNS (np.

10.0.242.100).- Kliknij .

Konfiguracja metody zewnętrznego uwierzytelnienia:

- Zaloguj się do Panelu Administratora Fudo Enterprise.

- Wybierz > .

- W karcie Uwierzytelnienie zewnętrzne kliknij .

- Z listy rozwijanej Typ wybierz Active Directory.

- W polu Adres hosta podaj adres IP kontrolera domeny (np.

10.0.242.100).- Pozostaw domyślny numer portu:

389.- Ustaw Adres źródłowy na Dowolny.

- Podaj nazwę domeny, która będzie używana do uwierzytelnienia użytkowników w Active Directory (np.

qa.sso).- W polach Login, Sekret i Powtórz sekret podaj dane logowania uprzywilejowanego konta używanego do dostępu do kontrolera domeny.

- Kliknij .

Utwórz użytkownika w Fudo:

Ostrzeżenie

Konfiguracja Single Sign On jest dostępna tylko dla użytkowników z rolą

superadmin,i może być używana przez użytkowników z rolamioperator,admin,isuperadmin.

- Wybierz > i kliknij .

- Wpisz nazwę użytkownika odpowiadającą wybranemu kontu użytkownika w Active Directory (np.

ad-user1).- Wybierz rolę

Admin.- W karcie Ustawienia, w sekcji Sejfy, wybierz main, aby przyznać użytkownikowi prawa dostępu do Panelu Administracyjnego.

- Kliknij .

- Przejdź do sekcji Uwierzytelnienie i z listy rozwijanej Dodaj metodę uwierzytelnienia wybierz Uwierzytelnienie zewnętrzne.

- Wybierz metodę Active Directory utworzoną w poprzednich krokach i kliknij .

- Przejdź do zakładki Dane użytkownika i w polach Domena Fudo i Domena AD wpisz nazwę domeny skonfigurowanej na serwerze Active Directory. W tym przykładzie będzie to

qa.sso.Informacja

Zarówno Domena Fudo, jak i Domena AD powinny odpowiadać nazwie domeny podanej w bilecie Kerberos.

- W razie potrzeby uzupełnij pozostałe parametry zgodnie z wymaganiami swojej specyficznej konfiguracji. Po więcej szczegółów przejdź do sekcji Dodawanie użytkownika.

- Kliknij .

Konfiguracja i sprawdzenie stacji roboczej użytkownika - klienta Windows 2010¶

Konfiguracja przeglądarki Firefox:

- Zaloguj się na klienta Windows używając konta

ad-user1.- Otwórz przeglądarkę Firefox, wpisz

about:configw pasku adresu i wciśnij Enter.- Kliknij opcję Akceptuj ryzyko i kontynuuj, aby potwierdzić wyświetlony komunikat ostrzegawczy.

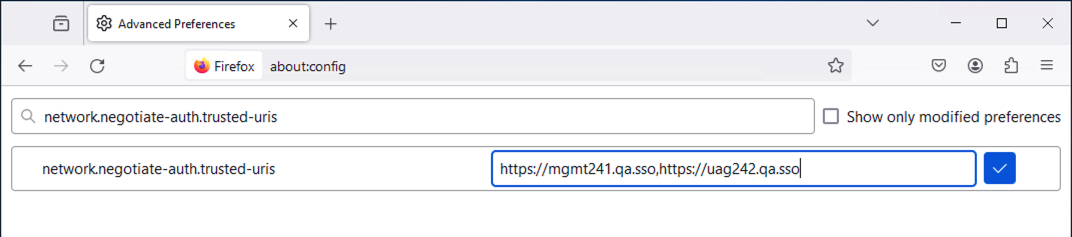

- W pasku wyszukiwania na górze wpisz

network.negotiate-auth.trusted-uris.- Kliknij dwukrotnie na

network.negotiate-auth.trusted-urisi wprowadź wybrany FQDN (Pełna Nazwa Kwalifikowana Domeny) wraz z protokołem, rozdzielając wpisy przecinkiem (np:https://mgmt241.qa.sso,https://uag242.qa.sso).- Naciśnij Enter,, aby zapisać zmiany.

- Następnie w pasku wyszukiwania wpisz

network.automatic-ntlm-auth.trusted-uris.- Kliknij dwukrotnie na

network.automatic-ntlm-auth.trusted-urisi wprowadź wybrany FQDN (Pełna Nazwa Kwalifikowana Domeny) wraz z protokołem, rozdzielając wpisy przecinkiem (np:https://mgmt241.qa.sso,https://uag242.qa.sso).- Naciśnij Enter, aby zapisać zmiany.

- Uruchom ponownie przeglądarkę.

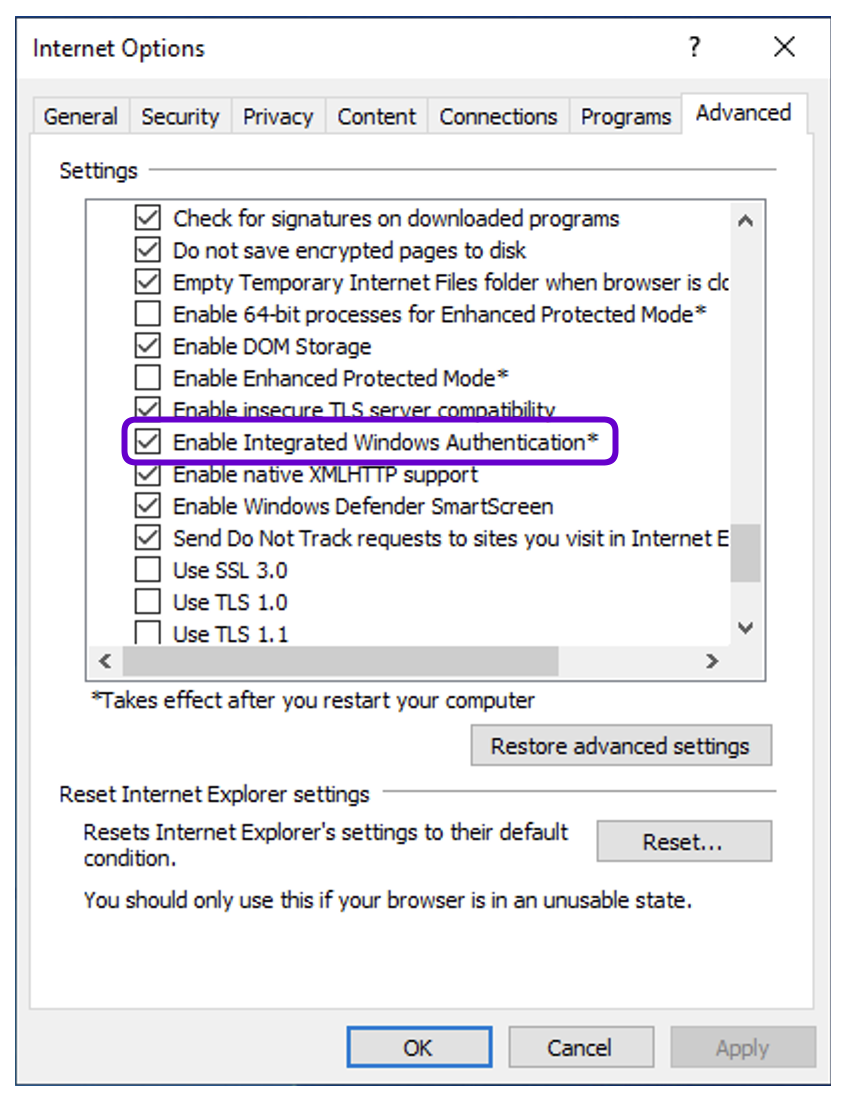

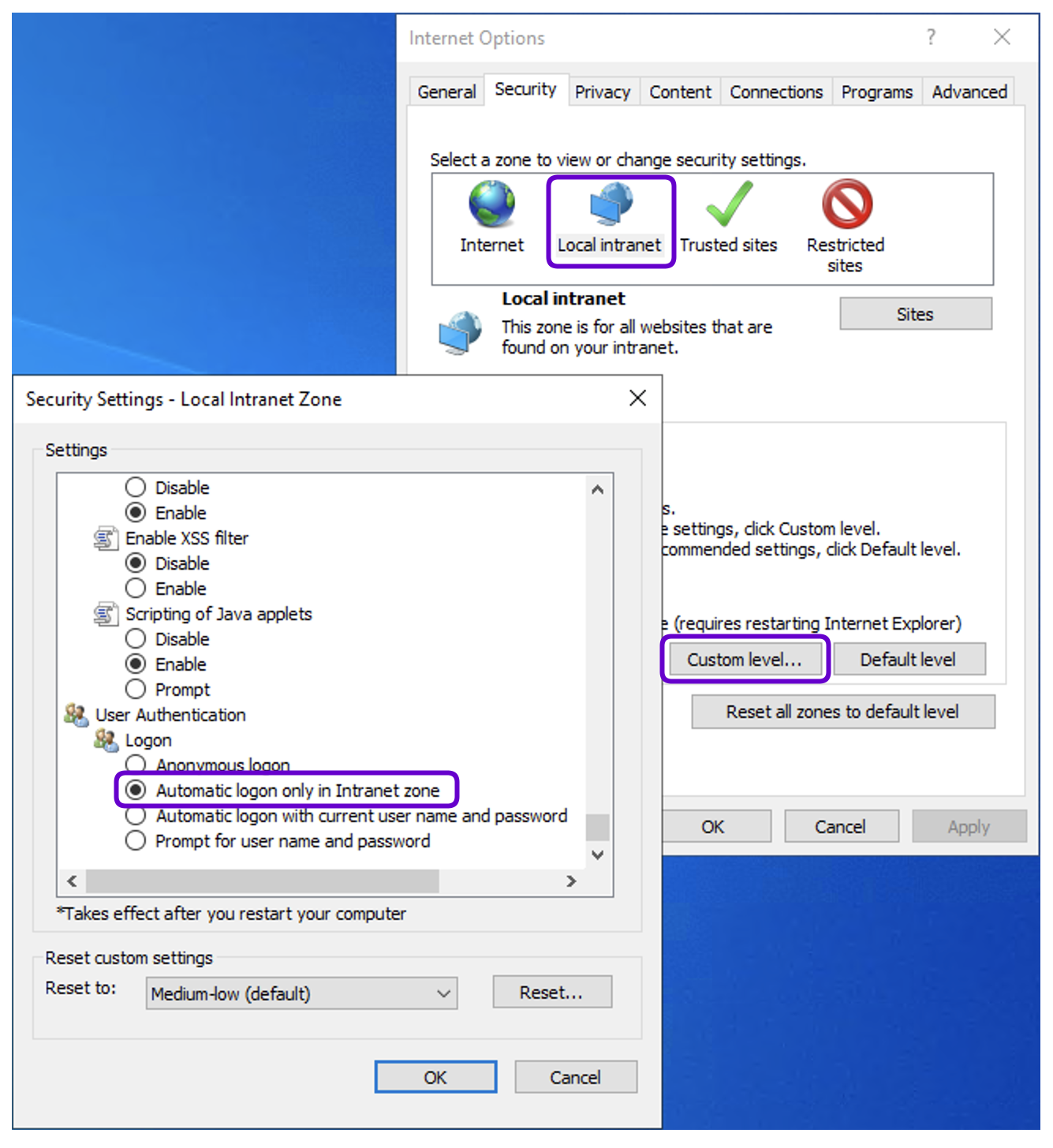

Konfiguracja przeglądarki Internet Explorer:

- Przejdź do Narzędzia > Opcje internetowe > Zaawansowane.

- W zakładce Zaawansowane i sekcji Zabezpieczenia zaznacz Włącz zintegrowane uwierzytelnianie Windows.

- W zakładce Zabezpieczenia wybierz Intranet lokalny.

- Kliknij Poziom niestandardowy.

- W sekcji Uwierzytelnianie użytkownika/Logowanie wybierz Automatyczne logowanie tylko w strefie Intranet.

- Kliknij OK.

- Kliknij Witryny i zaznacz wszystkie pola wyboru.`

- Kliknij Zaawansowane i dodaj stronę usługi Remedy SSO do strefy lokalnej (w naszym przykładzie to

https://mgmt241.qa.sso).- Kliknij Dodaj.

- Kliknij OK we wszystkich oknach dialogowych.

- Uruchom ponownie przeglądarkę.

Konfiguracja przeglądarki Chrome:

Google Chrome obsługuje uwierzytelnianie Kerberos. Po skonfigurowaniu Internet Explorera nie są potrzebne dodatkowe ustawienia dla Google Chrome, ponieważ korzysta on z konfiguracji Internet Explorera.

Logowanie do Panelu Administracyjnego za pomocą SSO:

Tematy pokrewne: