Uwierzytelnienie¶

Fudo Enterprise ma szeroki spektrum metod uwierzytelnienia użytkownika przed serwerem docelowym. Są to:

Uwierzytelnienie użytkowników za pomocą zewnętrznych serwerów uwierzytelnienia wymaga skonfigurowania połączeń z serwerami usług danego typu.

Widok zarządzania serwerami uwierzytelnienia¶

Widok zarządzania zewnętrznymi serwerami uwierzytelnienia pozwala na dodanie nowych oraz edycję istniejących serwerów.

Aby przejść do widoku zarządzania serwerami uwierzytelnienia, wybierz z lewego menu > .

Definicja serwera zewnętrznego uwierzytelniania¶

Aby dodać serwer uwierzytelnienia, postępuj zgodnie z poniższą instrukcją.

- Wybierz z lewego menu > .

- Kliknij .

- Z listy rozwijalnej Typ, wybierz rodzaj systemu uwierzytelnienia.

- Uzupełnij parametry konfiguracyjne, zależne od typu wybranego systemu uwierzytelnienia.

- Kliknij .

| Parametr | Opis |

|---|---|

| CERB | |

| Adres | Adres IP serwera lub nazwa hosta. |

| Port | Numer portu, na którym nasłuchuje usługa CERB. |

| Adres źródłowy | Adres IP, z którego będą wysyłane zapytania do serwera uwierzytelnienia. |

| Serwis | Serwis w systemie CERB w oparciu o który będzie uwierzytelniany użytkownik. |

| Sekret | Sekret wykorzystywany do połączeń z serwerem. Sekret odpowiada hasłu zdefiniowanemu podczas konfiguracji klienta RADIUS w systemie CERB. |

| Powtórz sekret | Sekret wykorzystywany do połączeń z serwerem. |

| Drugi czynnik | Dodatkowa weryfikacja metodą uwierzytelnienia OATH, SMS albo DUO. |

| RADIUS | |

| Adres | Adres IP serwera lub nazwa hosta. |

| Port | Numer portu, na którym nasłuchuje usługa RADIUS. |

| Adres źródłowy | Adres IP, z którego będą wysyłane zapytania do serwera uwierzytelniania. |

| NAS ID | Parametr, który zostanie przekazany w atrybucie NAS-Identifier do serwera RADIUS. |

| Sekret | Sekret serwera RADIUS służący szyfrowaniu haseł użytkowników. |

| Powtórz sekret | Sekret serwera RADIUS służący szyfrowaniu haseł użytkowników. |

| Drugi czynnik | Dodatkowa weryfikacja metodą uwierzytelnienia OATH, SMS albo DUO. |

| LDAP | |

| Host | Adres IP serwera lub nazwa hosta. |

| Port | Numer portu, na którym nasłuchuje usługa LDAP. |

| Adres źródłowy | Adres IP, z którego będą wysyłane zapytania do serwera uwierzytelniania. |

| Bind DN | Miejsce w strukturze katalogowej, w której zawarte są definicje użytkowników uwierzytelnianych w usłudze LDAP.

Np. dc=example,dc=com |

| Drugi czynnik | Dodatkowa weryfikacja metodą uwierzytelnienia OATH, SMS albo DUO. |

| Active Directory | |

| Adres | Adres IP serwera lub nazwa hosta. |

| Port | Numer portu, na którym nasłuchuje usługa AD. |

| Adres źródłowy | Adres IP, z którego będą wysyłane zapytania do serwera uwierzytelnienia. |

| Domena Active Directory | Domena, w oparciu o którą będzie wykonywane uwierzytelnienie w serwerze Active Directory. |

| Połączenie szyfrowane | Ta opcja jest konieczna do zaznaczenia, aby użytkownicy domenowi mogli zmieniać hasło na Portalu Użytkownika. |

| Login | Login konta uprzywilejowanego do zmiany hasła użytkownika domenowego na serwerze Active Directory. |

| Sekret | Sekret do nawiązywania połączeń do zmiany hasła użytkownika domenowego na serwerze Active Directory. |

| Powtórz sekret | Sekret do nawiązywania połączeń do zmiany hasła użytkownika domenowego na serwerze Active Directory. |

| Drugi czynnik | Dodatkowa weryfikacja metodą uwierzytelnienia OATH, SMS albo DUO. |

Ostrzeżenie

Kiedy została wybrana dodatkowa metoda uwierzytelnienia (OATH, SMS or DUO) jako drugi czynnik dla synchronizacji z zewnętrznym serwerem uwierzytelnienia (AD / LDAP / CERB / RADIUS), nie będzie wystarczające wybranie samego Zewnętrznego uwierzytelnienia w definicji Użytkownika. Dodatkowo wybrana metoda uwierzytelnienia powinna zostać skonfigurowana dla Użytkownika jako główna metoda uwierzytelnienia. Wtedy Użytkownik będzie automatycznie synchronizowany, zgodnie z ustawieniami źródła zewnętrznego uwierzytelnienia.

Informacja

Przy konfiguracji uwierzytelnienia Radius Fudo Enterprise wspiera tylko Password Authentication Protocol (PAP).

Informacja

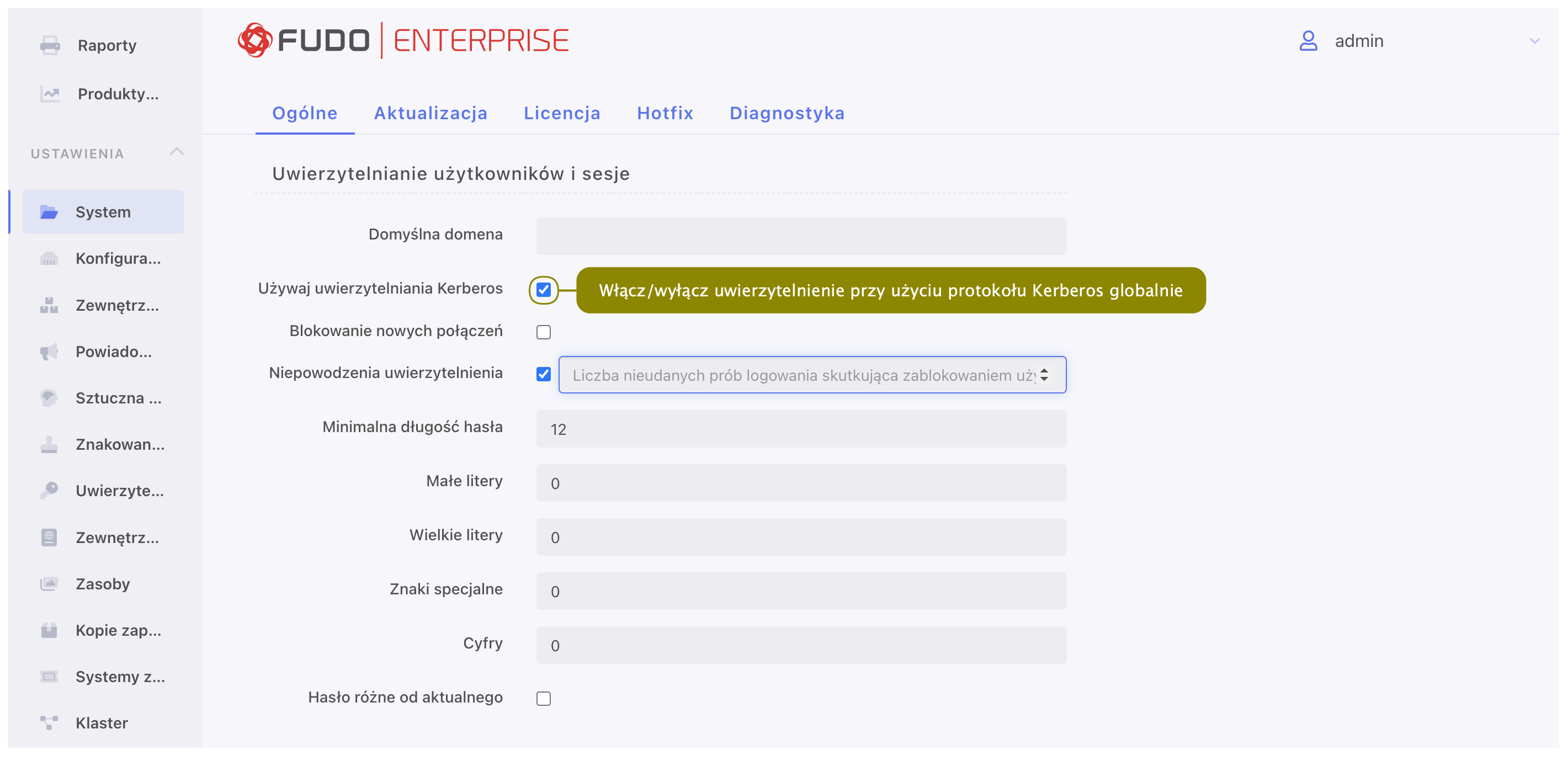

- Uwierzytelnienie przy użyciu Kerberosa jest pierwszym krokiem w przypadku korzystania z metody zewnętrznego uwierzytelnienia Active Directory.

- Funkcjonalność ta jest domyślnie włączona, a Kerberos jest używany do uwierzytelnienia na serwerze podczas sesji RDP oraz przy metodzie zewnętrznego uwierzytelnienia Active Directory.

- W celu wyłączenia obsługi protokołu Kerberos wybierz > , przejdź do sekcji Uwierzytelnianie użytkowników i sesje i zaznacz opcję Używaj uwierzytelniania Kerberos.

- Jeśli uwierzytelnianie w Active Directory zostanie pomyślnie przeprowadzone za pomocą Kerberosa, skonfigurowany certyfikat nie zostanie użyty, ponieważ jest wykorzystywany tylko wtedy, gdy wymagane jest przejście na uwierzytelnianie za pomocą LDAP.

Informacja

Etykietowane adresy IP

W przypadku konfiguracji klastrowej, z listy rozwijalnej Adres źródłowy wybierz etykietowany adres IP i upewnij się, że na pozostałych węzłach wybrana etykieta posiada przypisany adres IP odpowiedni dla danego węzła. Więcej informacji na temat etykietowanych adresów IP znajdziesz w rozdziale Etykiety adresów IP.

Definicja uwierzytelniania OATH¶

Sprawdź szczegóły na stronie Dwuskładnikowe uwierzytelnienie OATH z Google Authenticator.

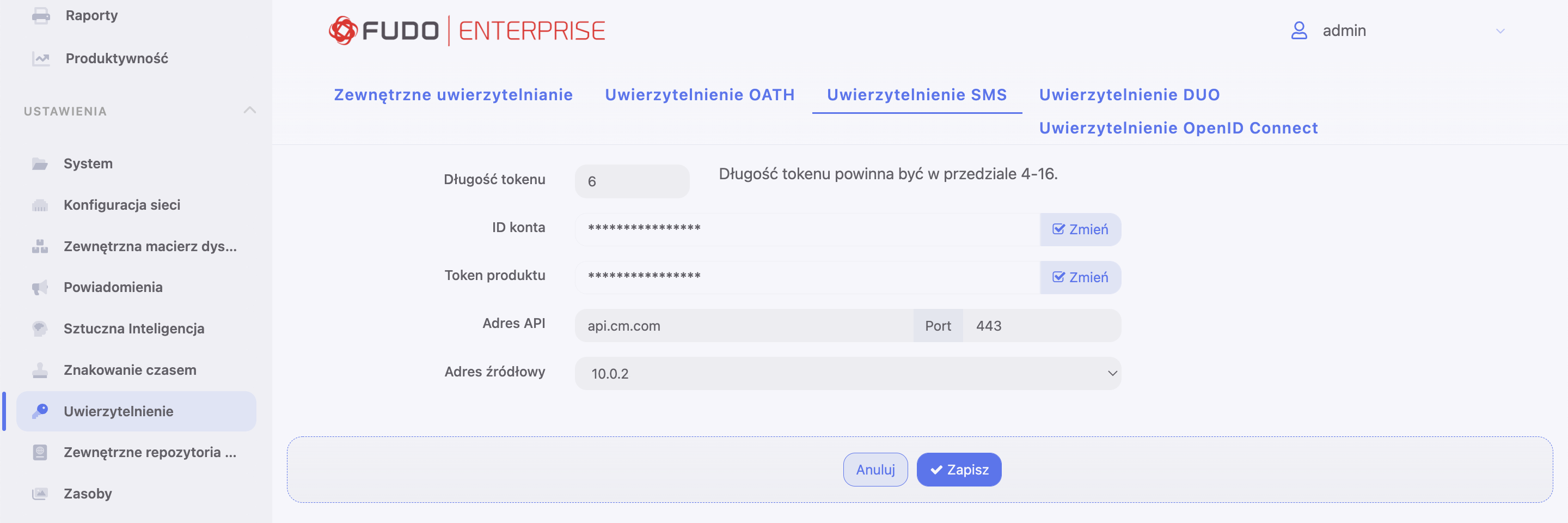

Definicja uwierzytelniania SMS¶

- Wybierz z lewego menu > .

- Wybierz zakładkę Uwierzytelnienie SMS.

- Wprowadź Długość tokenu.

Informacja

Długość tokenu powinna być w przedziale 4-16.

- Wprowadź ID konta.

- Wprowadź Token produktu.

- Wprowadź Adres API oraz port.

Informacja

Wartości dla ID konta, Token produktu oraz Adres API są generowane po stronie dostawcy usług CM.COM. W tym celu jest wymagana rejestracja konta w tym serwisie.

- Wybierz Adres źródłowy.

- Kliknij .

Skonfiguruj metodę uwierzytelnienia SMS dla użytkownika:

- Wybierz z lewego menu > .

- Znajdź i wybierz użytkownika, dla którego chcesz uruchomić uwierzytelnianie SMS.

- Przejdź do sekcji Uwierzytelnienie i z listy rozwijanej Dodaj metodę uwierzytelnienia wybierz SMS.

- W sekcji Pierwszy składnik wybierz Hasło statyczne lub Uwierzytelnienie zewnętrzne (AD lub LDAP).

- Wprowadź numer telefonu w polu Telefon.

- Kliknij .

- Zaloguj się do Access Gateway przy pomocy SMS kodu.

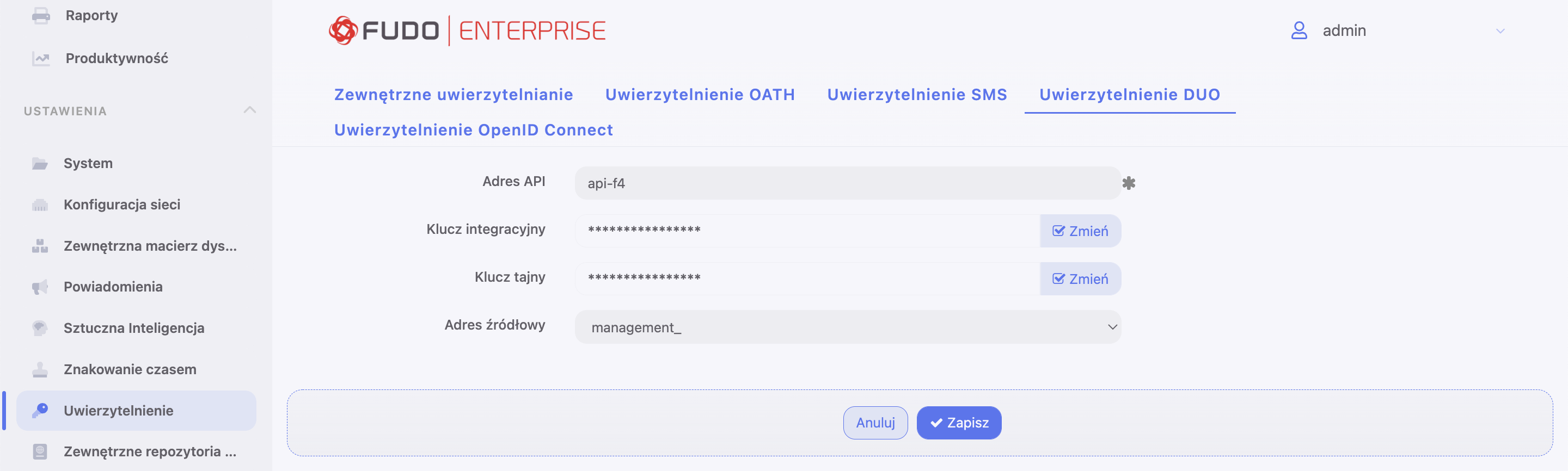

Definicja uwierzytelniania DUO¶

- Pobierz i zainstaluj aplikację mobilną Duo Mobile.

- Zarejestruj się na stronie Duo Security w celu stworzenia własnego konta.

- Wybierz z lewego menu > .

- Wybierz zakładkę Uwierzytelnienie DUO.

- Ze swojego profilu na Duo Security wprowadź: Adres API, Klucz integracyjny oraz Klucz tajny.

- Wybierz Adres źródłowy.

- Kliknij .

Skonfiguruj metodę uwierzytelnienia DUO dla użytkownika:

- Wybierz z lewego menu > .

- Znajdź i wybierz użytkownika, dla którego chcesz uruchomić uwierzytelnienie DUO.

- Przejdź do sekcji Uwierzytelnienie i z listy rozwijanej Dodaj metodę uwierzytelnienia wybierz DUO.

- Z listy Pierwszy składnik wybierz Hasło statyczne lub Zewnętrzne uwierzytelnianie (AD lub LDAP).

- Wprowadź Użytkownik DUO.

- Wprowadź ID użytkownika DUO.

- Kliknij .

- Zaloguj się do Access Gateway, akceptując notyfikację typu push z aplikacji Duo Mobile.

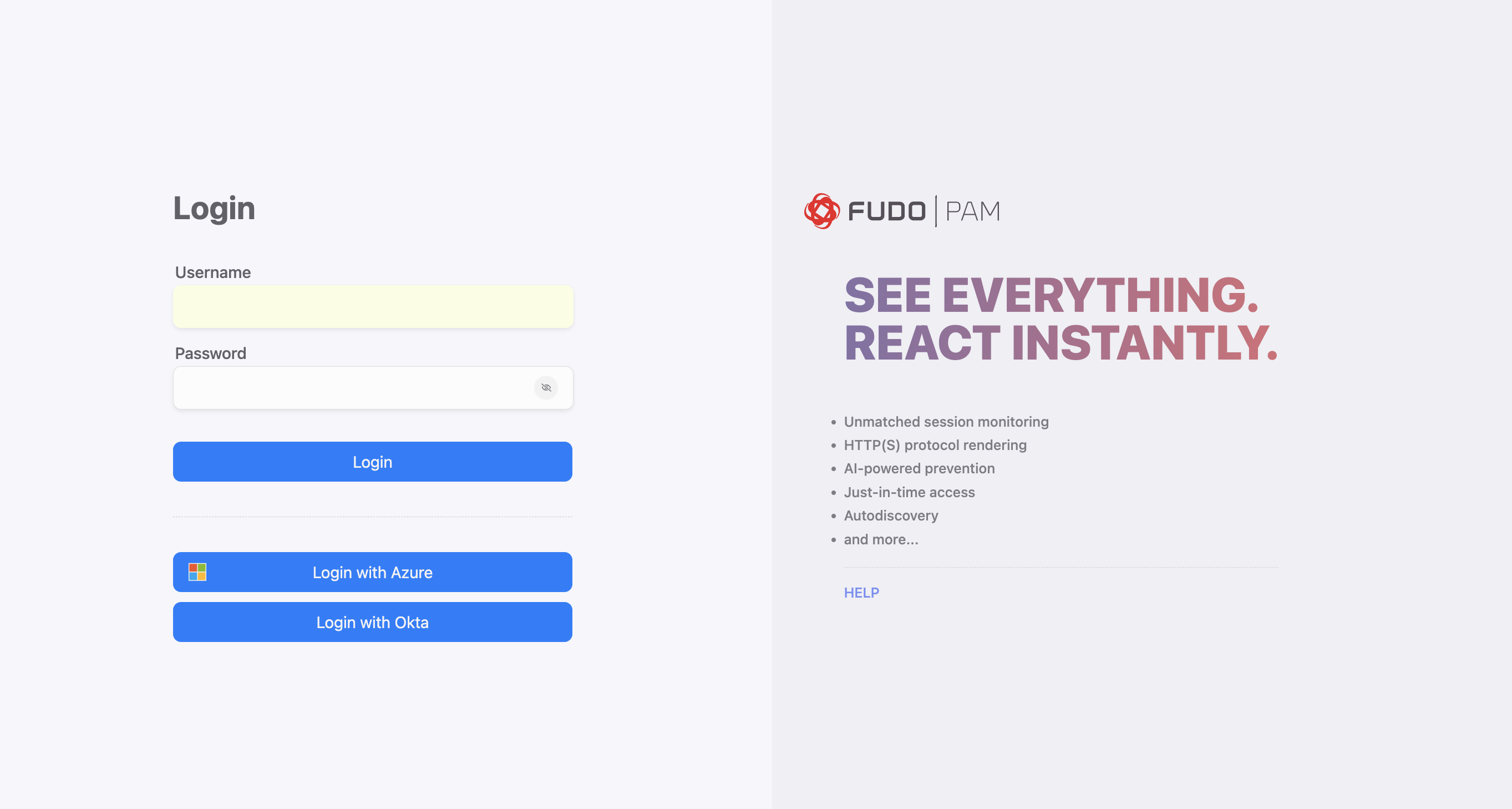

Definicja uwierzytelniania OpenID Connect¶

Definicja uwierzytelnienia przez OpenID Connect jest globalną metodą uwierzytelniania i nie jest przywiązywana do użytkownika. Zatem jeśli użytkownik nie ma ustawionych żadnych metod uwierzytelniania, to też może się uwierzytelniać korzystając z OpenID Connect w Access Gateway oraz w Panelu Admina.

Postępuj zgodnie z instrukcją, aby ustawić uwierzytelnienie za pomocą OpenID Connect:

- Wybierz > .

- Wybierz zakładkę Uwierzytelnienie OpenID Connect .

- Kliknij

- Zaznacz opcję Włączone dla uruchomienia uwierzytelnienia OpenID Connect za pomocą Azure AD.

- Podaj nazwę (na przykład,

Azure,Okta). - Podaj Configuration URL.

Informacja

Ten URL jest specyficzny dla każdego dostawcy OpenID Connect, więc służy do jego identyfikacji w celu prawidłowej konfiguracji. Przykład Configuration URL dla Google: https://accounts.google.com/.well-known/openid-configuration.

- Podaj Client ID, Client secret. Te dane są dostępne po rejestracji na stronie wybranego dostawcy.

- Dodaj Username mapping oraz Email mapping. Te pola są przydatne w przypadku innej konwencji nazewnictwa użytkownika.

- Podaj Bind address.

- Kliknij .

Informacja

Algorytm ustalania tożsamości użytkownika jest następujący:

- Użytkownik jest początkowo identyfikowany za pomocą pola

subod dostawcy OpenID Connect (OIDC).- Jeśli użytkownik nie został zidentyfikowany za pomocą pola

sub, następnym krokiem jest sprawdzenie ustawienia autolink dla dostawcy OIDC. Jeśli to ustawienie jest niepoprawne, proces kończy się bez odnalezienia użytkownika. Jeśli ustawienie autolink jest poprawne, proces wyszukiwania jest kontynuowany.- Jeśli zdefiniowano Mapowanie nazwy użytkownika, przeprowadzane jest wyszukiwanie odpowiadającego pola w danych JSON. Po zlokalizowaniu pola w danych, system następnie szuka użytkownika o tej nazwie.

- Jeśli Mapowanie nazwy użytkownika nie zostało zdefiniowane, pole nie zostało odalezione w danych lub użytkownik nie został odnaleziony po nazwie, kolejnym krokiem jest sprawdzenie, czy zdefiniowano Mapowanie email. Jeśli zostało zdefiniowane i istnieje w danych JSON, następnym krokiem jest próba zidentyfikowania użytkownika na podstawie tego adresu email.

- Jeśli ani Mapowanie nazwy użytkownika, ani Mapowanie email nie są zdefiniowane, system będzie starał się zidentyfikować użytkownika po jego nazwie lub adresie email. Jest to realizowane przez wyszukiwanie w danych pól

upnlubunique_namew tej określonej kolejności.- Gdy do identyfikacji użytkownika używane jest pole

email,wymagane jest, aby w danych znajdowało się poleemail_verifiedo wartościtrue.- Ostatnim krokiem jest sprawdzenie, czy odnaleziony użytkownik ma już przechowywane pole

sub,inne niż to otrzymane od dostawcy OIDC. Jeśli się nie zgadzają, proces kończy się niepowodzeniem.- Otrzymane pole

subużytkownika jest przechowywane w bazie danych do przyszłego użytku.

- Zaloguj się przy użyciu skonfigurowanej metody uwierzytelnienia:

Tematy pokrewne: