Zarządzanie certyfikatami na potrzeby połączeń RDP¶

Podczas tworzenia serwera RDP w Fudo Enterprise, można określić metodę uwierzytelnienia przy użyciu certyfikatu serwera lub certyfikatu CA. Poniższa instrukcja opisuje sposób zarządzania wymienionymi certyfikatami w środowisku Windows Server.

Lokalizacja certyfikatu dla protokołu RDP w Windows Server¶

Postępuj zgodnie z jednym z poniższych scenariuszy, aby zlokalizować certyfikat pobrany przez Fudo Enterprise z Windows Server podczas tworzenia serwera RDP.

Lokalizowanie certyfikatu serwera w Menedżerze certyfikatów:

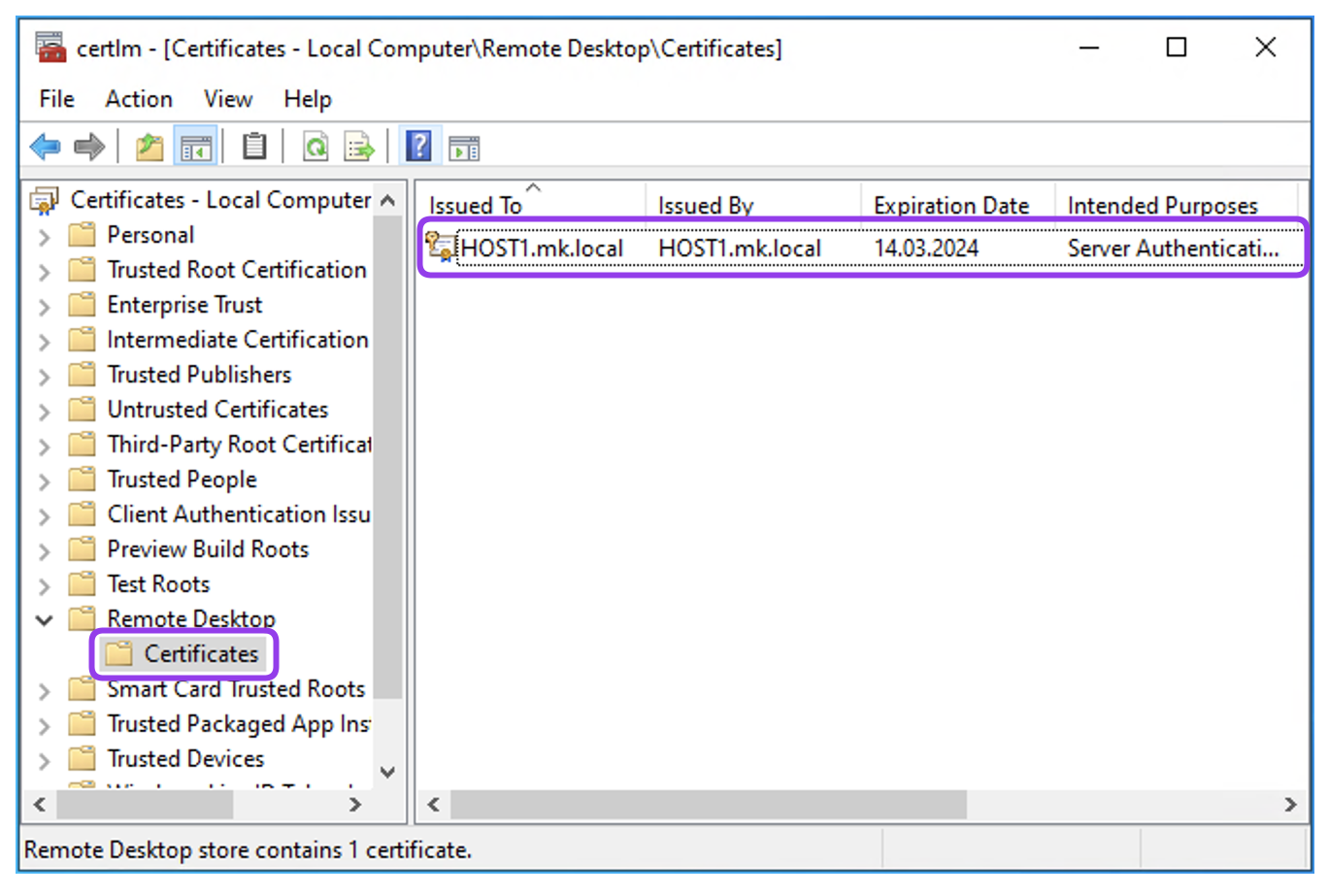

Możesz zlokalizować certyfikat pobrany przez Fudo Enterprise z Windows Server bezpośrednio w Menedżerze certyfikatów. Aby wyświetlić certyfikat, wykonaj poniższe kroki:

- Wybierz Run z Start menu w Windows Server, a następnie wpisz

certlm.msc.- Wyświetli się okno Menedżera certyfikatów dla lokalnego urządzenia.

- Aby wyświetlić swój certyfikat, przejdź do Remote Desktop > Certificates w sekcji Certificates - Local Computer w lewym panelu okna Menedżera certyfikatów.

Lokalizacja certyfikatu serwera po numerze seryjnym:

Możesz również zlokalizować certyfikat używany przez Fudo Enterprise, wyodrębniając jego numer seryjny.

Po kliknięciu przycisku Pobierz certyfikat, Fudo Enterprise łączy się z określonym adresem i portem w celu pobrania certyfikatu. Podobną akcję można wykonać z wiersza poleceń, wywołując poniższą komendę:

openssl s_client -connect adres:portExample:

openssl s_client -connect 10.0.133.4:3389W odpowiedzi otrzymasz certyfikat, z którego możesz wyodrębnienić numer seryjny, wpisując poniższe polecenie i podając otrzymaną zawartość certyfikatu:

c x509 -noout -serial -----BEGIN CERTIFICATE----- MIIChbdygdu656sdf65ac55mpn1PmpBK/70WFeh+xjANBgkqhkiG9w0BAQsFADAZ MRcwFQYDVQQDEw5IT1NUMS5tay5sb2NhbDAeFw0yMzA5MTMxNzA2NTRaFw0yNDAz MTQxNzA2NTRaMBkxFzAVcas7c6c6sh83uydtLm1rLmxvY2FsMIIBIjANBgkqhkiG 9w0BAQEFAAOCAQ8AMIIBCgKCAQEA2ngYkoMa4dgLgGl1+G+m2UEAIH/6ttyQep5u tUYkxKeuqpn9AWnYP8To1fornJN387ddhcy76d7jchc8Q093RWVb2cMKKjgOAW9w qLFW+WrLEUPY8hYvsCFYgFH3H0HhKLEoWBN5qHH7vjIiW3Rb0Y7xeGb9x0FWItQX mbF6sucGdlH+OsjepxMLPVh3Qpb2WQ18kSQGyS1ocbJxOWST9sH4MQkRVFL3rkxN f7/qdJcdM6sFxEJTdp30CITRfbORXacl84bStjW2MJzvJRqr94xDHonRdIM9tUka 06LVJQY6qiEpMVE8MpSDAfoZ+HeyVWt+2EfXlfWE4hiMJP1DoQIDAQABoyQwIjAT BgNVHSUEDDAKBggrBgEFBQcDATALBgNVHQ8EBAMCBDAwDQYJKoZIhvcNAQELBQAD ggEBAGNXzwNC4DhOxyaVhVTPePsa97aeWJtpl64cE4/ZdAfGBEIfHlBEh/Tnrrn2 7pr0jLnCjUq9rxHC6jfMR0U2PT4qrMHvGD1nUwZdHuZPavPLFHh/rYHZpizoS+9W ggEBAGNXzwNC4DhOxyaVhVTPePsa97aeWJtpl64cE4/ZdAfGBEIfHlBEh/Tnrrn2 xyXjeYdX8/U9EdgrXOLGX9U74rfGQTrQxZyjuYlGxxqop/y2V3n+3NnNzY+ehW1G ggEBAGNXzwNC4DhOxyaVhVTPePsa97aeWJtpl64cE4/ZdAfGBEIfHlBEh/Tnrrn2 ZUvdUnqtdH+0DdAWBo4P1dv0nL8= -----END CERTIFICATE-----W odpowiedzi wyodrębniony zostanie numer seryjny, który możesz wykorzystać do wyszukania certyfikatu w Menedżerze certyfikatów.

serial=41EB33A67D4F9A884AFFBD1615E11EDDSkopiuj wyodrębniony numer seryjny i przejdź do Windows Server.

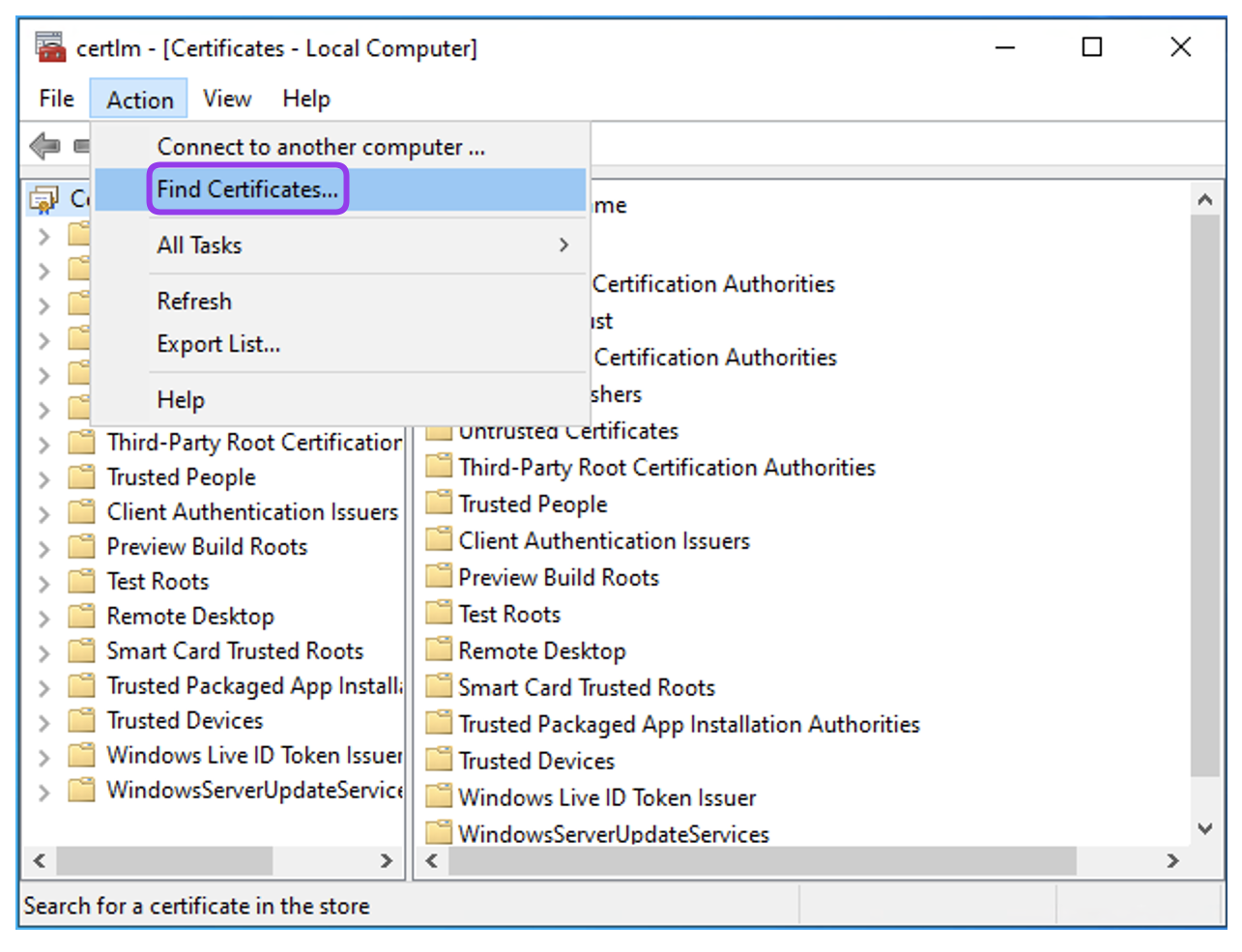

Wybierz Run z Start menu, a następnie wpisz

certlm.msc,aby otworzyć Menedżer certyfikatów.Przejdź do Action > Find Certificates...

- Wpisz skopiowany numer seryjny w polu Contains i z rozwijanego menu Look in Field wybierz Serial Number.

- Kliknij Find Now.

Dostarczanie certyfikatu CA¶

Informacja

- Jest to poglądowy przewodnik przedstawiający podstawową konfigurację CA dla protokołu RDP. Opisane kroki mogą różnić się w zależności od początkowych ustawień środowiska, w którym pracujesz.

- Aby przygotować certyfikat CA do użycia w Fudo Enterprise, konieczne jest skonfigurowanie CA (Certificate Authority) wraz z szablonem RDP do wydawania certyfikatów.

Instalacja Certificate Authority w Windows Server:

Aby zainstalować Certificate Authority w Windows Server, postępuj zgodnie z instrukcją Windows Server.

Informacja

W procedurze opisanej poniżej wykorzystano opcję Enterprise CA.

Tworzenie szablonu dla certyfikatu RDP:

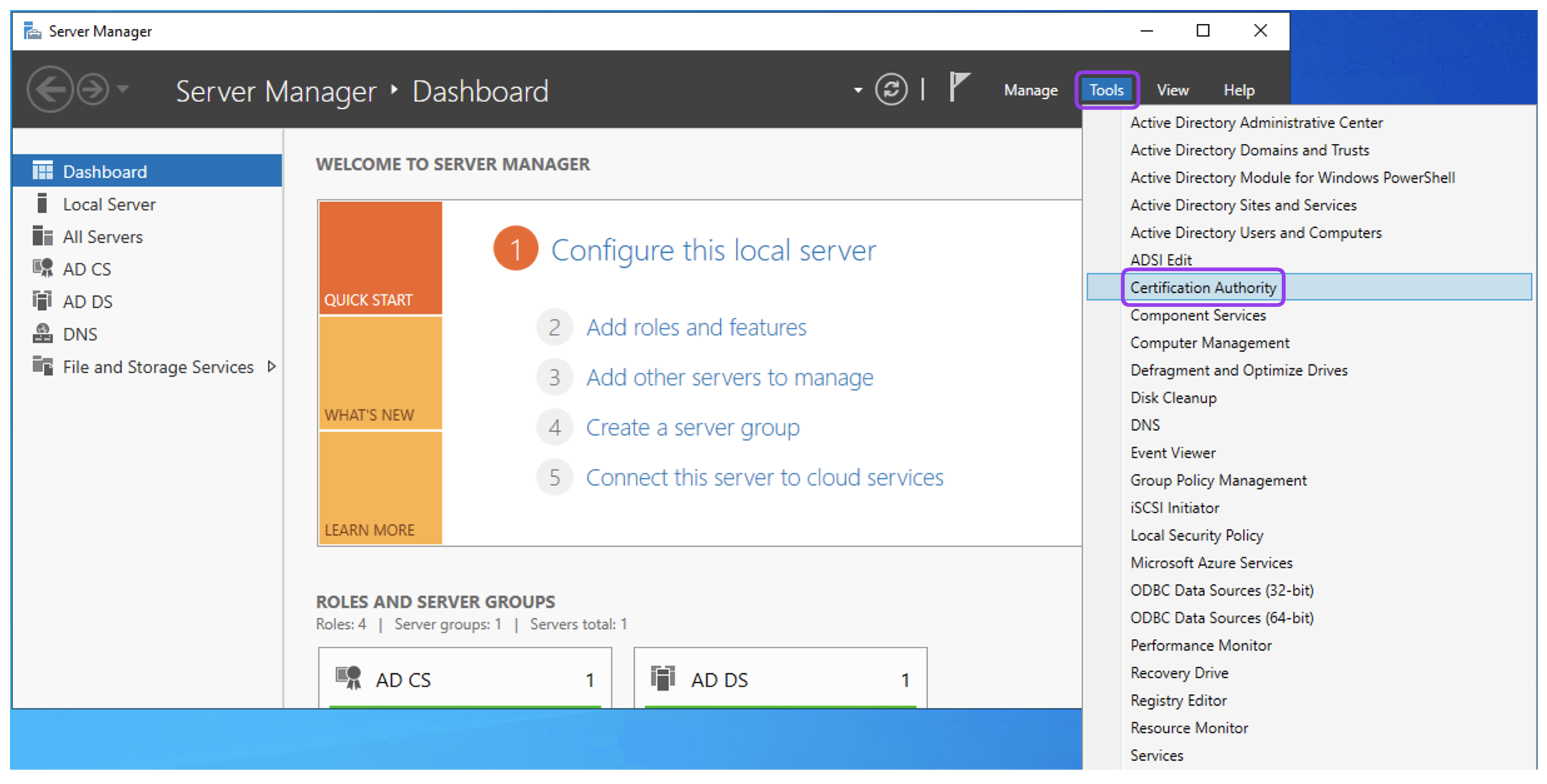

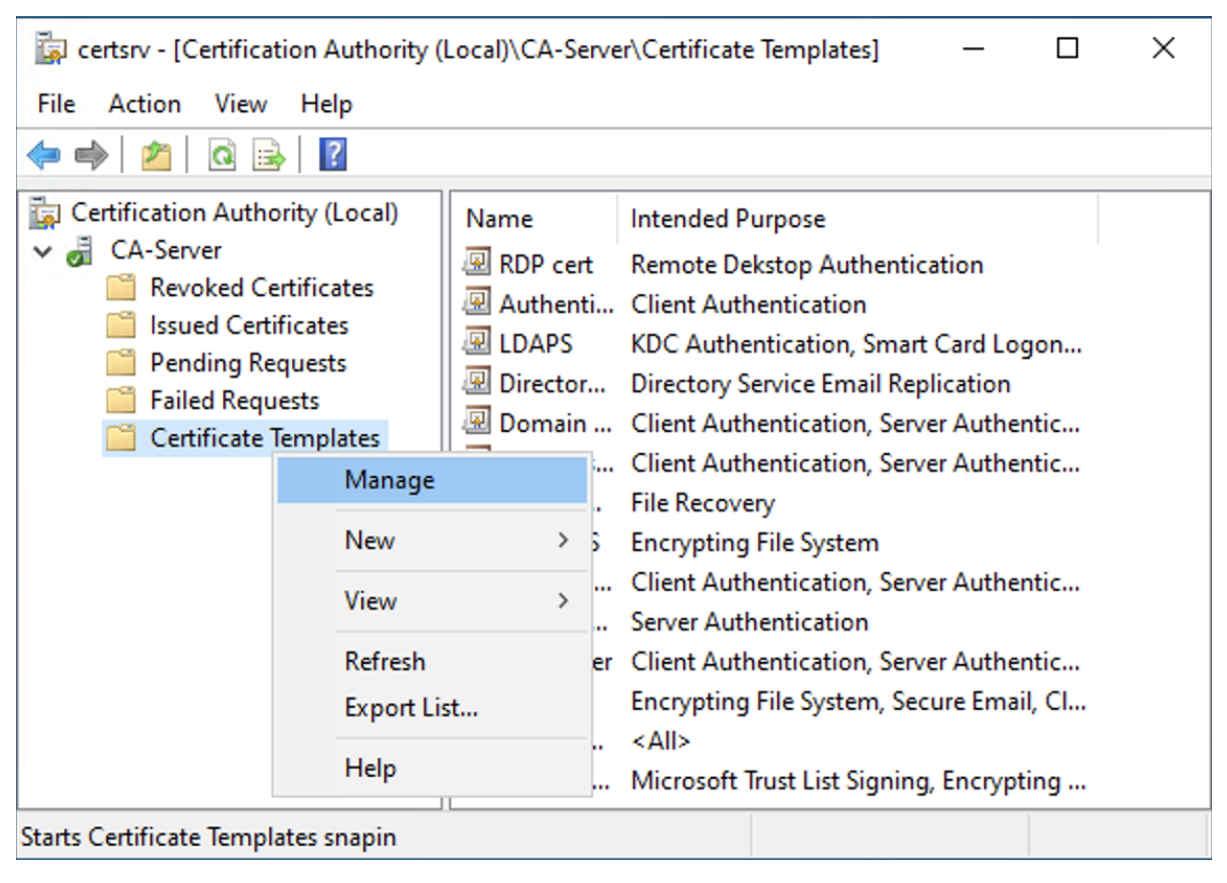

- Otwórz Certificate Authority z poziomu narzędzia Server Manager, klikając Tools > Certification Authority w prawym górnym rogu okna.

- Kliknij prawym przyciskiem myszy na Certificate Templates i wybierz Manage.

- Znajdź szablon Computer, kliknij na nim prawym przyciskiem myszy i wybierz Duplicate Template.

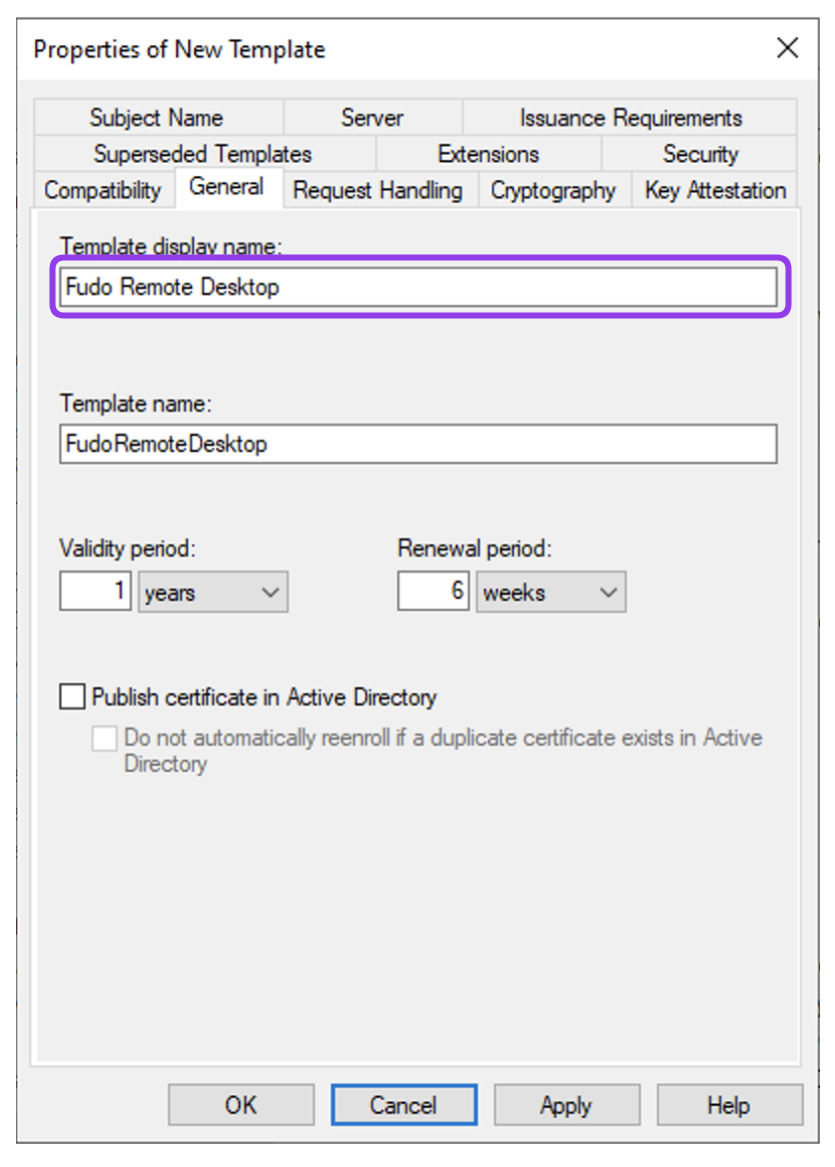

- W zakładce General, wprowadź nazwę dla nowego szablonu oraz określ okres ważności i odnawiania według potrzeb.

- W zakładce Compatibility, z listy rozwijanej Certification Authority wybierz Windows Server 2003, natomiast z listy rozwijanej Certificate recipient wybierz Windows XP/Server 2003.

- W zakładce Request Handling, ustaw Purpose na Signature and encryption i zaznacz opcję Allow private key to be exported.

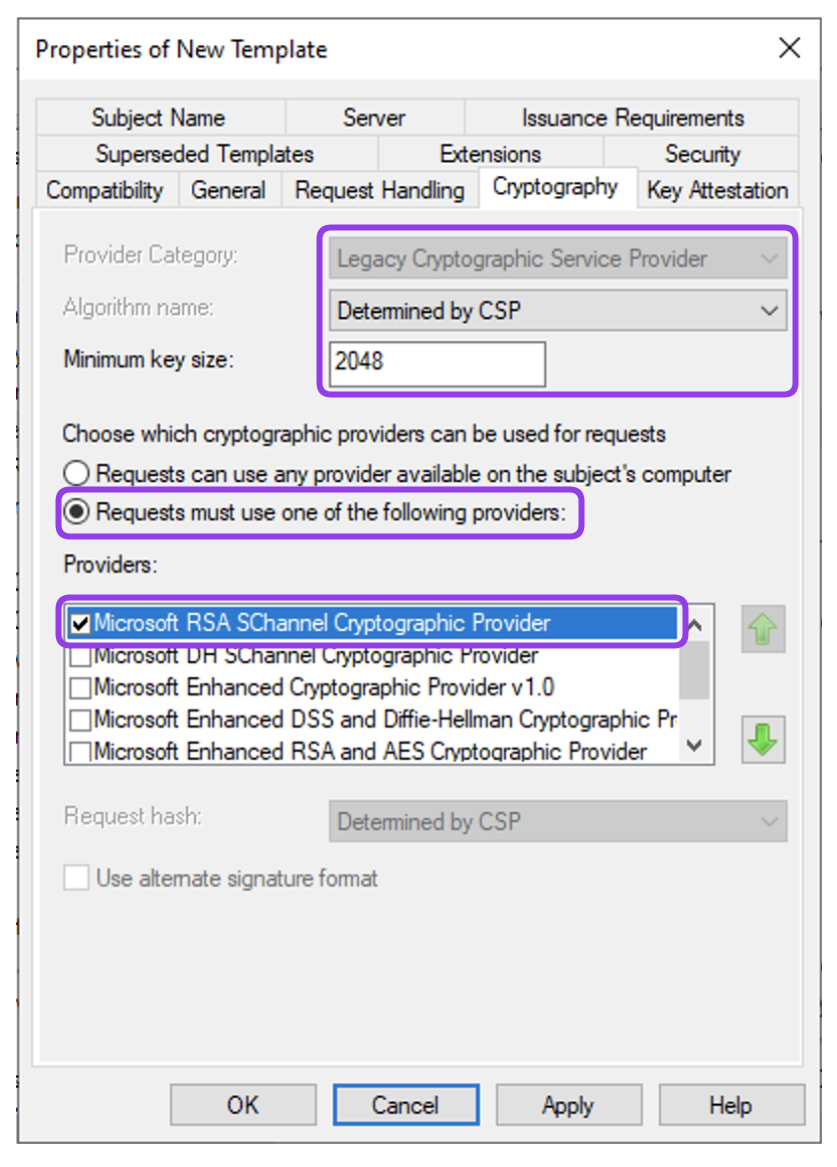

- W zakładce Cryptography, wykonaj następujące czynności:

- Ustaw Provider Category na Legacy Cryptography Service Provider,

- Ustaw Algorithm name na Determined by CSP,

- Ustaw Minimum Key Size zgodnie z wymaganiami bezpieczeństwa organizacji (np. 1024),

- Zaznacz opcję Request must use one of the following providers i wybierz Microsoft RSA SChannel Cryptographic Provider.

- W zakładce Key Attestation pozostaw ustawienia domyślne.

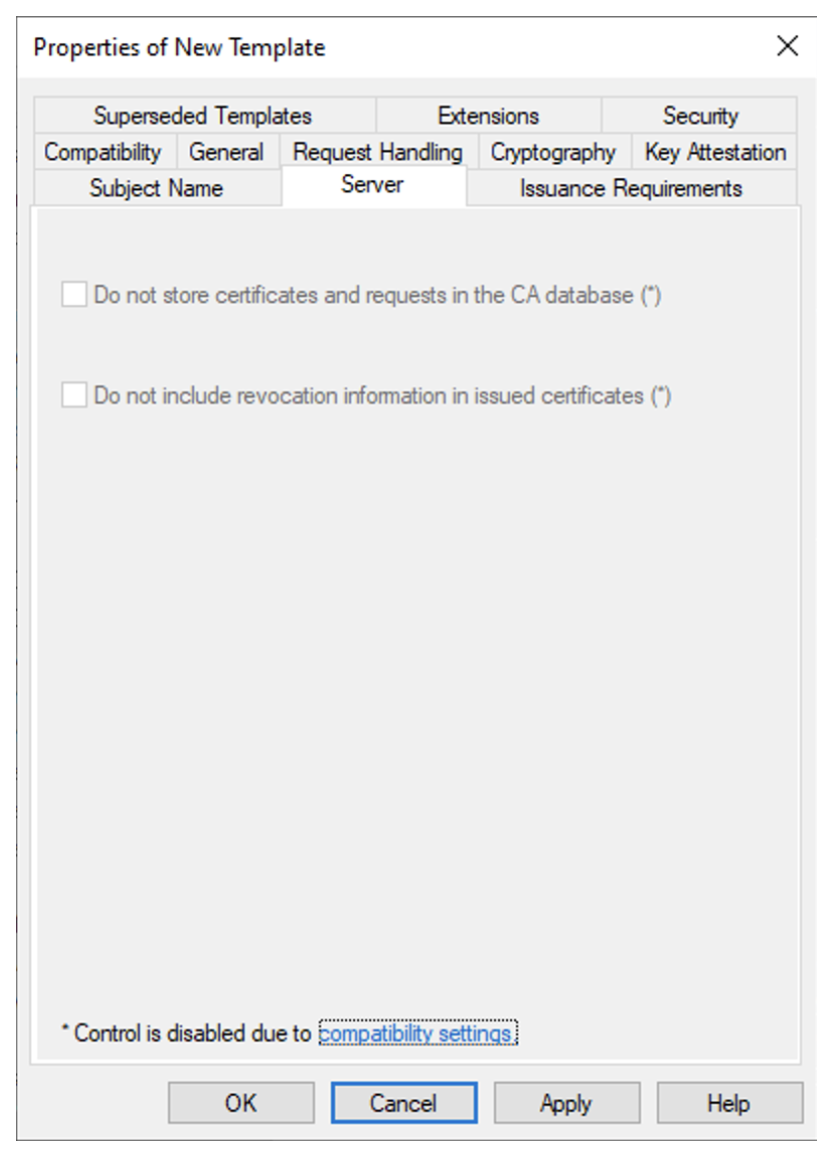

- W zakładce Server pozostaw ustawienia domyślne.

- W zakładce Security dodaj komputery i grupy, które mają być uprawnione do używania tego szablonu. Sprawdź, czy grupa lub użytkownik, którego używasz, ma włączone uprawnienia Read, Write i Enroll. Jest to konieczne do żądania certyfikatu przy użyciu tego szablonu w następnych krokach.

- W zakładce Extensions edytuj Application Policies.

- Usuń polityki Server Authentication i Client Authentication.

- Dodaj nową politykę klikając Add, a następnie New.

- W polu Name wprowadź

Remote Desktop Authenticationa w polu Object identifier wpisz1.3.6.1.4.1.311.54.1.2.

- Kliknij trzy razy OK, aby wrócić do okna Properties of New Template.

- W zakładce Subject Name wybierz opcję Build from this Active Directory information i następnie DNS name.

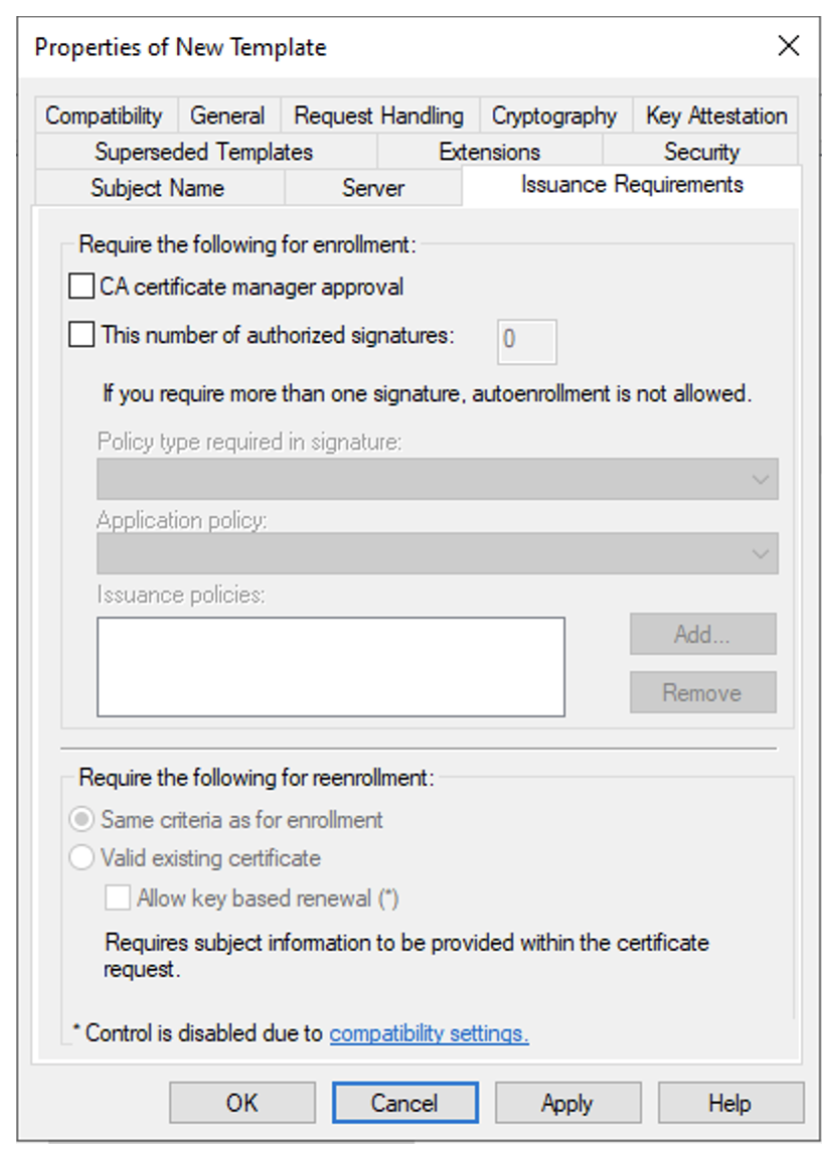

- W zakładce Issuance Requirements, pozostaw ustawienia domyślne.

- Kliknij OK, aby zapisać utworzony szablon. Zamknij Certificate Templates Console.

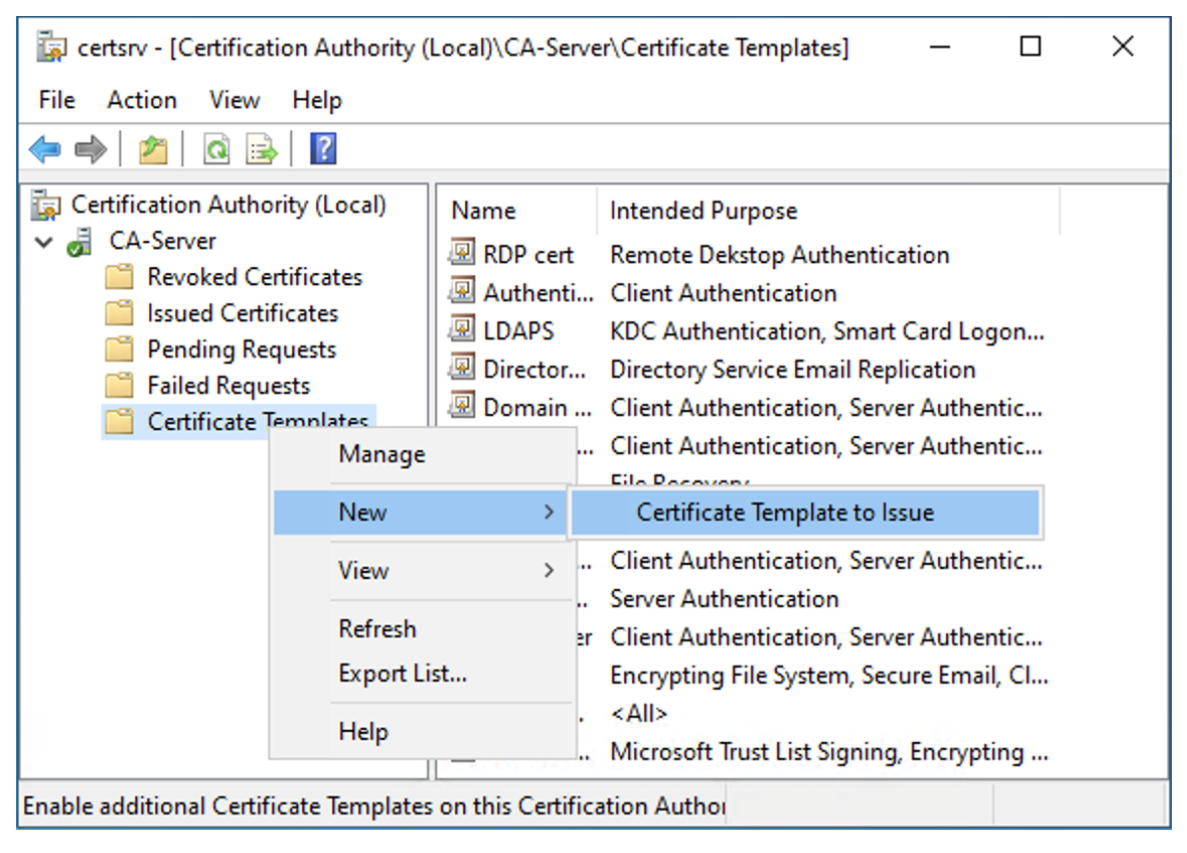

- Wróć do okna Certification Authority, kliknij prawym przyciskiem myszy na Certificate Templates i wybierz New > Certificate Template to Issue.

- Wybierz utworzony szablon i kliknij OK.

Konfiguracja GPO:

- Naciśnij

Win + R, wpiszgpmc.msc,i wciśnij Enter, aby otworzyć okno menedżera Group Policy Management.- Utwórz nowy Group Policy Object (GPO) lub przejdź do GPO, który zamierzasz edytować. W tym przykładzie utworzymy nowy obiekt.

- Kliknij prawym przyciskiem myszy na nazwę domeny i wybierz Create a GPO in this domain, and Link it here…

- Podaj nazwę dla nowego GPO (np.

rdp) i kliknij OK.

- Kliknij prawym przyciskiem myszy na nazwę utworzonego GPO i wybierz Edit….

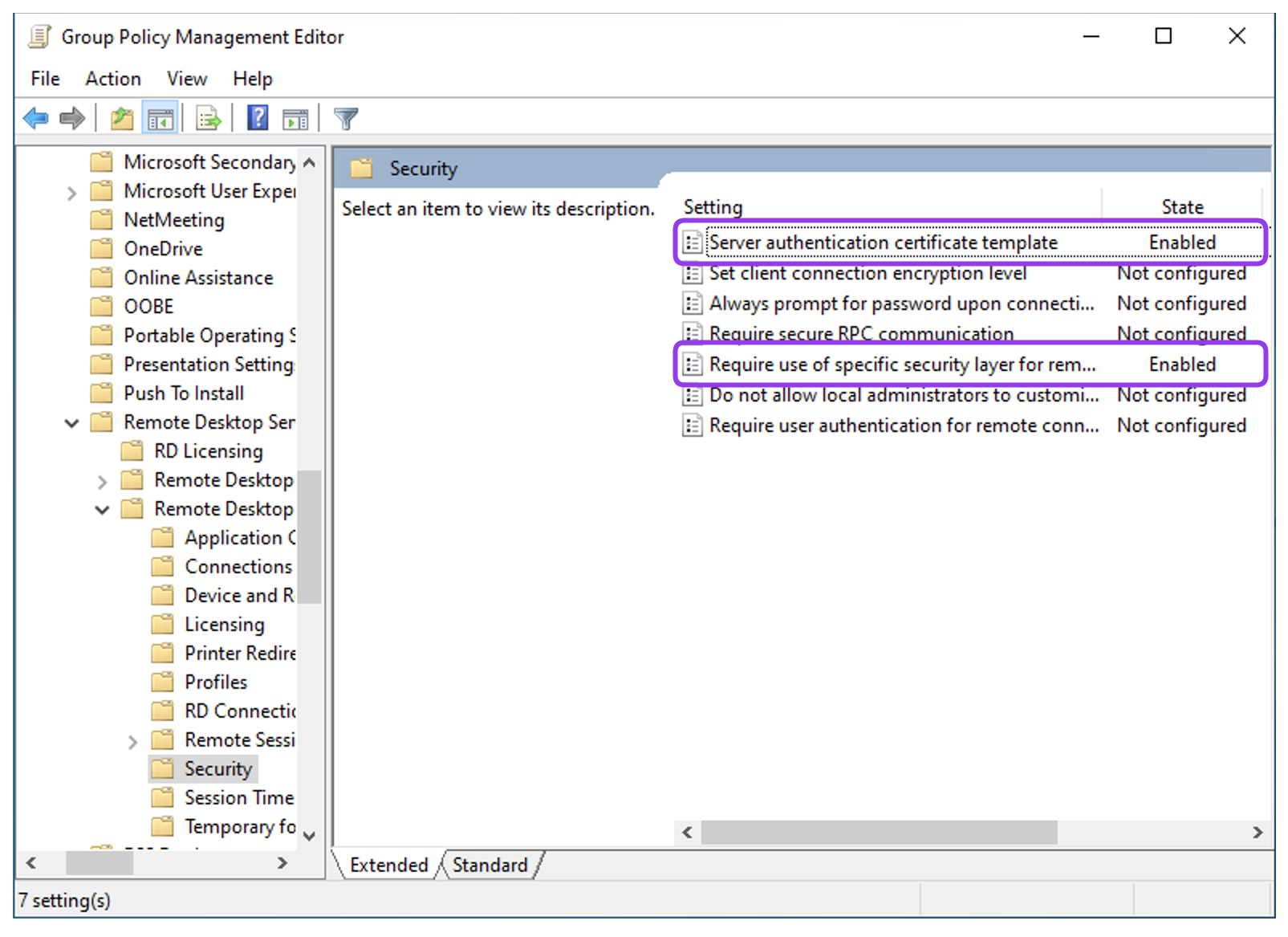

- W Group Policy Management Editor przejdź do Computer Configuration > Policies > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Security.

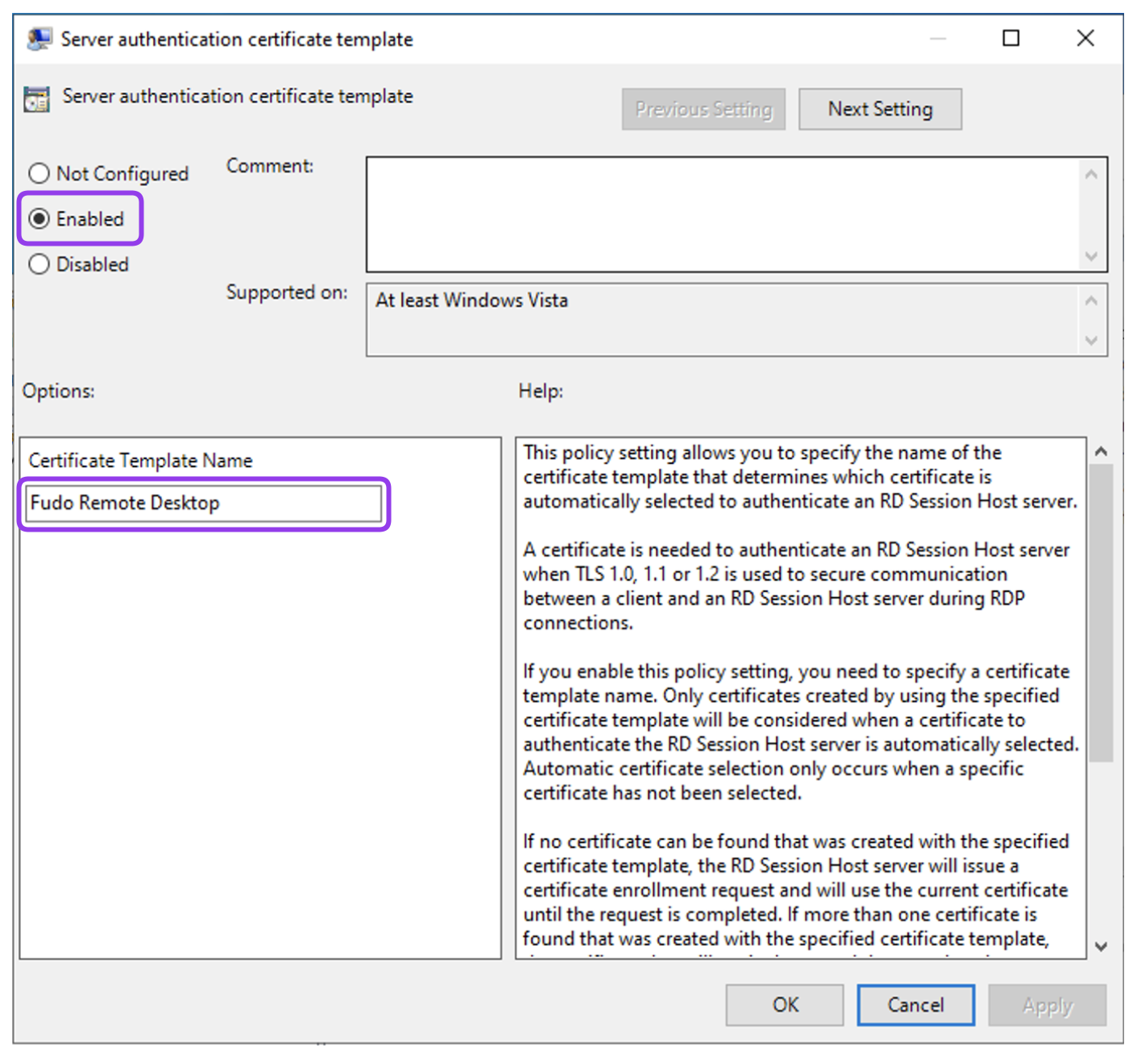

- Kliknij dwukrotnie na Server authentication certificate template, aby edytować to ustawienie.

- Wybierz opcję Enabled i w polu Certificate Template Name wprowadź nazwę szablonu utworzonego w poprzednich krokach.

- Kliknij OK.

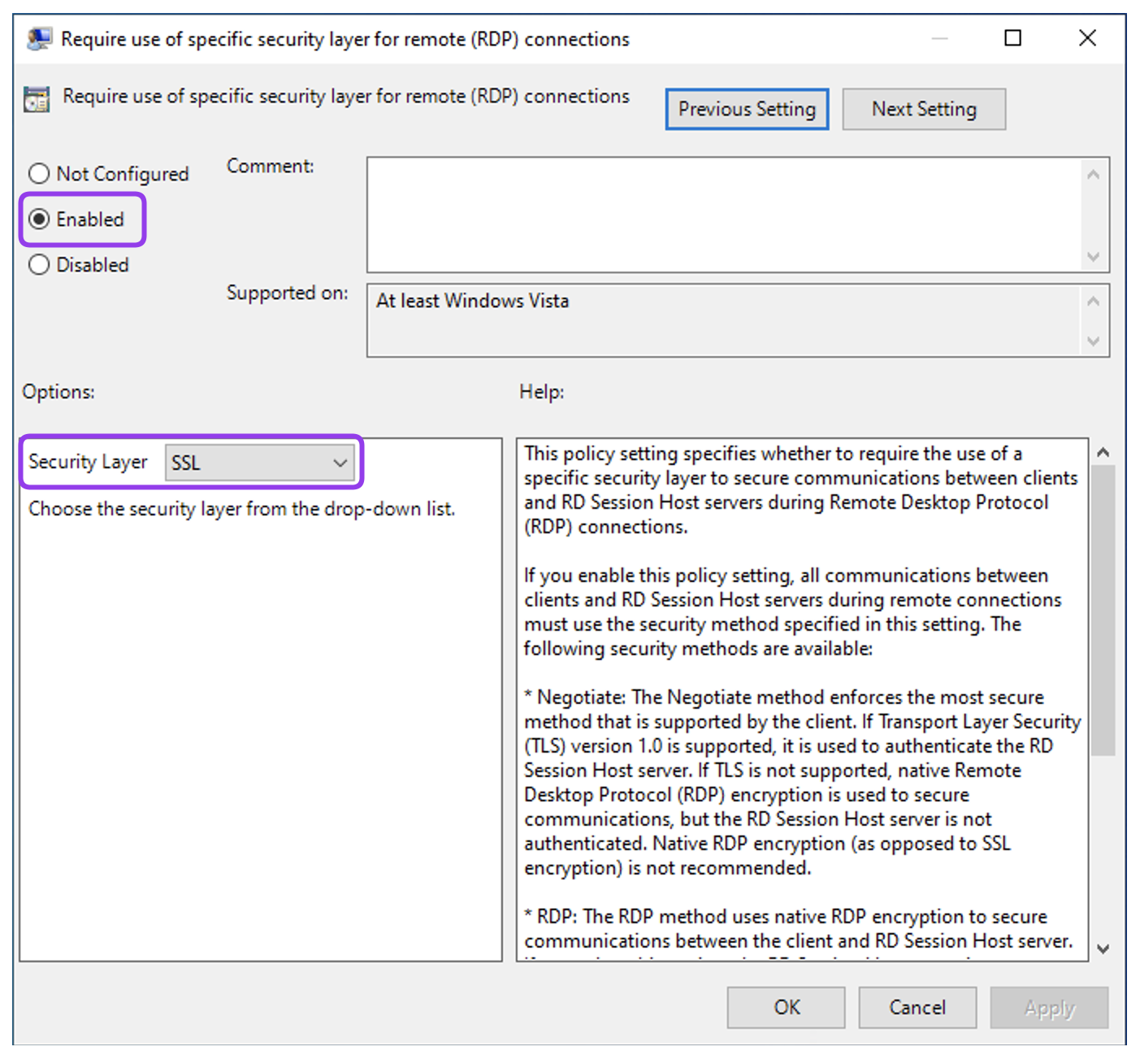

- Kliknij dwukrotnie na Require use of specific security layer for remote (RDP) connections, aby edytować to ustawienie.

- Wybierz opcję Enabled, a następnie SSL z menu rozwijanego Security Layer.

- Kliknij OK.

- Powiąż GPO z jednostką organizacyjną (OU) zawierającą serwery / komputery stacjonarne, które wymagają certyfikatów RDP, jeśli jest to wymagane w Twoim środowisku. Polityki zostaną automatycznie zarejestrowane, gdy zaktualizowane zostaną polityki grupowe (Group Policy).

Rejestracja certyfikatu RDP:

- Naciśnij Win + R, wpisz certlm.msc i naciśnij Enter, aby otworzyć narzędzie Certificate Manager dla lokalnego urządzenia.

- Przejdź do Personal > Certificates.

- Kliknij prawym przyciskiem myszy w oknie menedżera i wybierz All Tasks > Request New Certificate….

- Kliknij Next w zakładkach Before You Begin i Select Certificate Enrollment Policy.

- W zakładce Request Certificate wybierz szablon utworzony w poprzednich krokach i kliknij Enroll.

- Skopiuj zarejestrowany certyfikat do katalogu Trusted Root Certification Authorities > Certificates.

Eksport certyfikatu CA:

- Naciśnij Win + R, wpisz certlm.msc i naciśnij Enter, aby otworzyć narzędzie Certificate Manager dla lokalnego urządzenia.

- Przejdź do Trusted Root Certification Authorities > Certificates.

- Kliknij prawym przyciskiem myszy na główny certyfikat CA (Root Certification Authority) i wybierz All Tasks > Export….

- Kliknij Next.

- Wybierz format Base-64 encoded X.509 (.CER) i kliknij Next.

- Określ nazwę i lokalizację dla eksportowanego certyfikatu.

- Kliknij Next i Finish, aby zapisać plik.

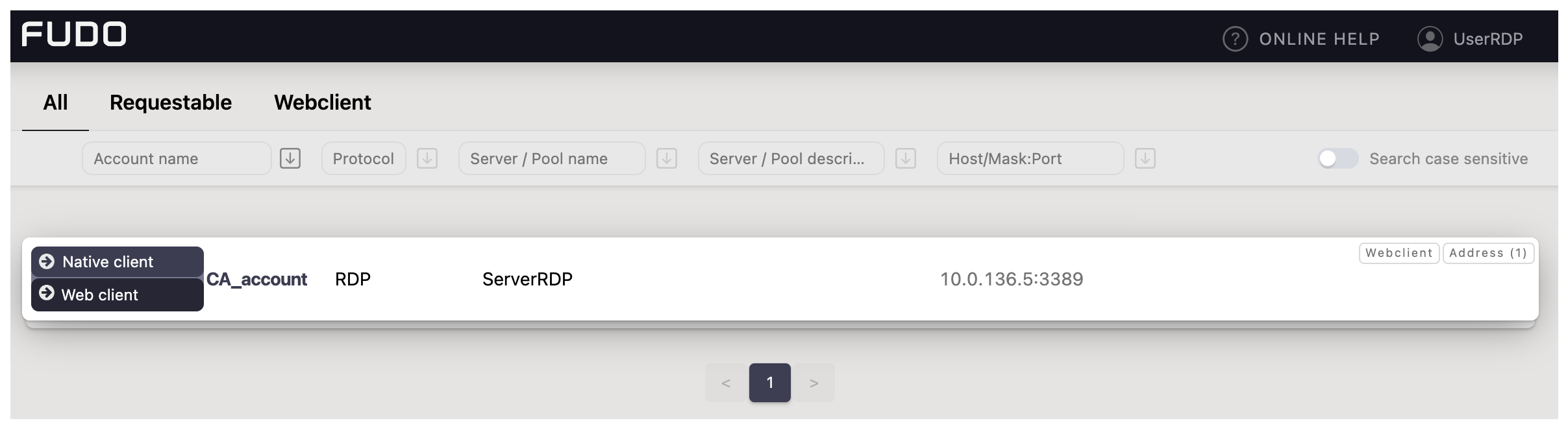

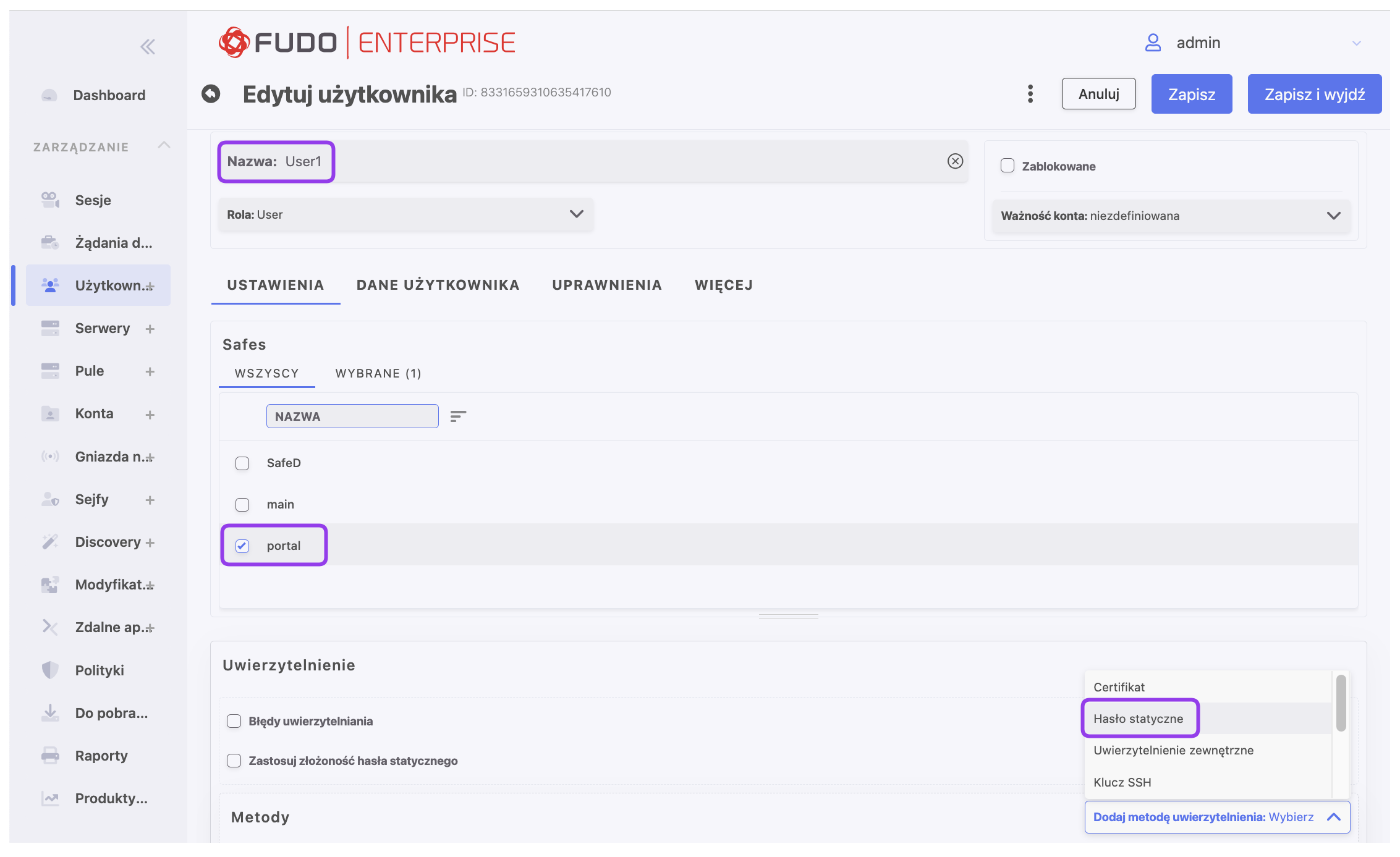

Utworzenie użytkownika w Fudo:

- Wybierz > , a następnie kliknij .

- Wprowadź nazwę użytkownika (np.

User1).- W zakładce Ustawienia, w sekcji Sejfy, wybierz

portal.

- Kliknij .

- Przejdź do sekcji Uwierzytelnienie i z rozwijanej listy Dodaj metodę uwierzytelnienia wybierz Hasło statyczne.

- Wprowadź hasło i kliknij .

- Uzupełnij pozostałe parametry według własnych wymagań (jeśli wymagane). W tym celu możesz zapoznać się z treścią rozdziału Dodawanie użytkownika.

- Kliknij .

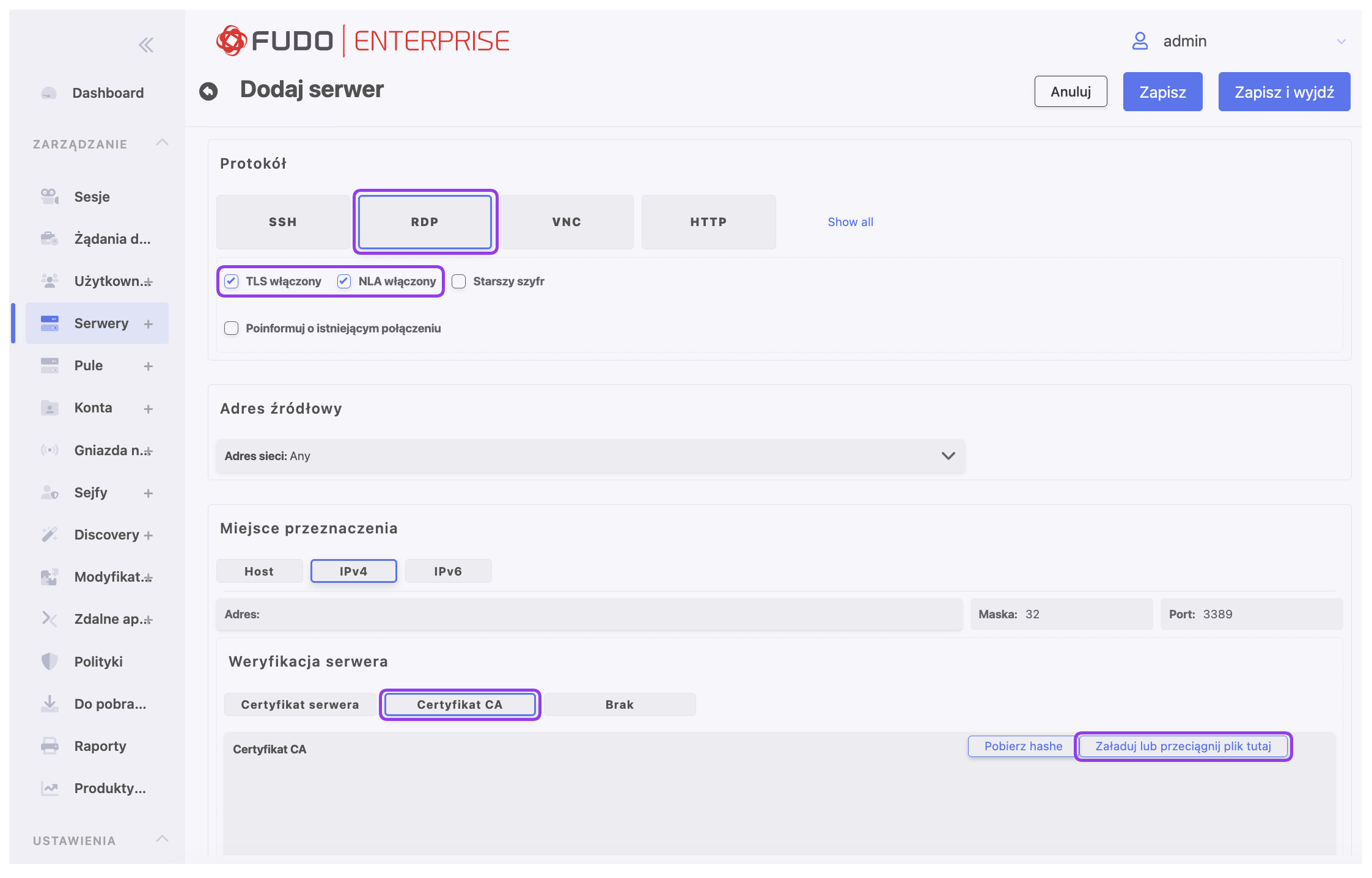

Konfiguracja serwera RDP:

- Wybierz > , a następnie kliknij .

- Wprowadź unikalną nazwę serwera (np.

ServerRDP).- W zakładce Uprawnienia, dodaj użytkowników upoważnionych do zarządzania tym obiektem.

- W zakładce Ustawienia z listy dostępnych protokołów wybierz

RDP.

- Zaznacz opcje TLS włączony i NLA włączony.

- W sekcji Miejsce przeznaczenia wybierz

IPv4i wprowadź adres IP serwera, dla którego chcesz skonfigurować połączenie RDP.- W sekcji Weryfikacja serwera wybierz Certyfikat CA i załaduj wyeksportowany plik certyfikatu CA.

- Kliknij .

Konfiguracja konta:

- Wybierz > , a następnie kliknij .

- Zdefiniuj nazwę obiektu (np.

CA-account).- Z rozwijanej listy Typ wybierz

regular.- Przejdź do sekcji Serwer / Pula i z listy rozwijanej wybierz serwer utworzony w poprzednim kroku (np.

ServerRDP), aby przypisać utworzone konto do tego serwera.- W sekcji Dane uwierzytelniające podaj Domenę i Login używane do uwierzytelnienia na serwerze.

- Z rozwijanej listy Zastąp sekret wybierz opcję

hasłemi podaj hasło używane do uwierzytelnienia na serwerze.

- Kliknij .

Konfiguracja gniazda nasłuchiwania:

- Wybierz > , a następnie kliknij .

- Wprowadź unikalną nazwę nasłuchiwania (np.

RDP-bastion).- Przejdź do zakładki Uprawnienia i dodaj użytkowników upoważnionych do zarządzania tym gniazdem nasłuchiwania (np.

User1).

- Przejdź do zakładki Ustawienia i w polu Protokół naciśnij przycisk .

- Zaznacz opcję TLS włączony aby włączyć szyfrowanie.

- Zaznacz opcję NLA włączony dla dodatkowego bezpieczeństwa.

- W sekcji Tryb połączenia wybierz .

- Ustaw Adres lokalny na

Anyi port3389.- W polu Certyfikat serwera kliknij Wygeneruj certyfikat, aby wygenerować certyfikat TLS, wybierając algorytm klucza i podając nazwę powszechną (nazwa serwera, na którym zainstalowany jest certyfikat).

- Kliknij .

Konfiguracja Sejfu:

- Wybierz > i kliknij .

- Wprowadź nazwę obiektu (np.

SafeRDP).

- Wybierz opcję Klient Webowy, aby umożliwić nawiązanie sesji w przeglądarce.

- Wybierz zakładkę Użytkownicy, aby przypisać użytkowników uprawnionych do dostępu do kont przydzielonych do tego sejfu.

- Kliknij «+ Dodaj konto», a następnie kliknij ikonę

obok

obok CA-account, które zostało utworzone w poprzednich krokach. - Kliknij , a następnie kliknij przycisk . obok

User1, który został utworzony w poprzednich krokach, aby umożliwić dostęp do serwera przez monitorowany sejf. - Kliknij ok, aby zamknąć okno.

Wybierz zakładkę Konta, aby dodać konta dostępne przez ten sejf.

- Kliknij :button-add:»Dodaj konto», a następnie kliknij ikonę . obok

CA-account, które zostało utworzone w poprzednich krokach. - Kliknij «ok», aby zamknąć okno.

- Kliknij ikonę edycji ., aby przypisać do konta gniazdo nasłuchiwania.

- Kliknij ikonę ., aby dodać gniazdo nasłuchiwania

RDP-bastionutworzone w poprzednich krokach. - Kliknij «ok», aby zamknąć okno.

- Kliknij :button-add:»Dodaj konto», a następnie kliknij ikonę . obok

Kliknij .

- Kliknij , a następnie kliknij przycisk . obok

- Kliknij «+ Dodaj konto», a następnie kliknij ikonę

Nawiązywanie sesji:

Related topics: