Mechanizmy bezpieczeństwa¶

Szyfrowanie danych¶

Dane przechowywane na Fudo Enterprise szyfrowane są za pomocą algorytmu AES-XTS, który wykorzystuje 256 bitowe klucze szyfrujące. Algorytm AES-XTS jest najefektywniejszym rozwiązaniem szyfrowania danych przechowywanych na napędach dyskowych.

Urządzenie fizyczne

Klucze szyfrujące przechowywane są na dwóch modułach pamięci USB (pendrive). Moduły te dostarczane są wraz z Fudo Enterprise w stanie niezainicjowanym. Ustalenie kluczy następuje przy pierwszym uruchomieniu urządzenia, podczas którego oba moduły pamięci USB muszą być podłączone (procedura pierwszego uruchomienia opisana jest w rozdziale Pierwsze uruchomienie).

Po zainicjowaniu kluczy i uruchomieniu Fudo Enterprise, oba moduły pamięci USB mogą zostać odłączone od urządzenia i umieszczone w bezpiecznym miejscu. W codziennej eksploatacji, klucz szyfrujący wymagany jest jedynie podczas uruchamiania systemu. Jeśli procedury bezpieczeństwa na to pozwalają, jeden z kluczy może być stale podłączony do Fudo Enterprise, dzięki czemu urządzenie będzie mogło uruchomić się samoczynnie w sytuacji np. zaniku zasilania, lub ponownego uruchomienia po aktualizacji systemu.

Środowisko wirtualne

W środowisku wirtualnym, system plików szyfrowany jest za pomocą frazy szyfrującej, definiowanej w procesie inicjalizacji obrazu systemu. Określony ciąg znaków musi być wprowadzony każdorazowo, podczas startu maszyny.

Baza danych

Dane wrażliwe, takie jak hasła, klucze, loginy itp., są dodatkowo szyfrowane w bazie danych Fudo. Klucz szyfrujący, zwany Master Key, to losowy ciąg 256 bitów i służy do uzyskiwania dalszych kluczy używanych do szyfrowania każdej sekcji bazy danych, takich jak informacje konfiguracyjne (dane użytkownika, konta, sejfy itp.), kopia zapasowa bazy danych i system plików na zewnętrznej macierzy. Ponadto, Fudo wykorzystuje kod HMAC do „zapieczętowania” zaszyfrowanych danych. Klucz główny (Master Key) może zostać wyeksportowany przez superadministratora, ale tylko wtedy, gdy ten przed eksportem prześle do Fudo klucz do zaszyfrowania samego klucza głównego. Dopiero wtedy będzie możliwe odtworzenie Master Key, a co za tym idzie danych zaszyfrowanych kluczami wynikającymi z klucza głównego.

Kopie zapasowe¶

Fudo Enterprise posiada zaimplementowany mechanizm tworzenia kopii zapasowych danych na zewnętrznych serwerach, przy wykorzystaniu protokołu rsync.

Uprawnienia użytkowników¶

Każdy obiekt modelu danych posiada przypisanych użytkowników uprawnionych do zarządzania obiektem w zakresie określonym rolą użytkownika.

Więcej informacji na temat uprawnień użytkowników znajdziesz w rozdziale Role użytkownika.

Sandboxing¶

Fudo Enterprise wykorzystuje mechanizm sandboxowania CAPSICUM, który separuje poszczególne połączenia na poziomie systemu operacyjnego Fudo Enterprise. Ścisła kontrola przydzielonych zasobów systemowych i ograniczenie dostępu do informacji na temat systemu operacyjnego, zwiększają bezpieczeństwo oraz znacząco wpływają na stabilność systemu.

Niezawodność¶

Fudo Enterprise dostarczane jest w konfiguracji sprzętowej zapewniającej optymalną wydajność i wysoką niezawodność systemu.

Konfiguracja klastrowa¶

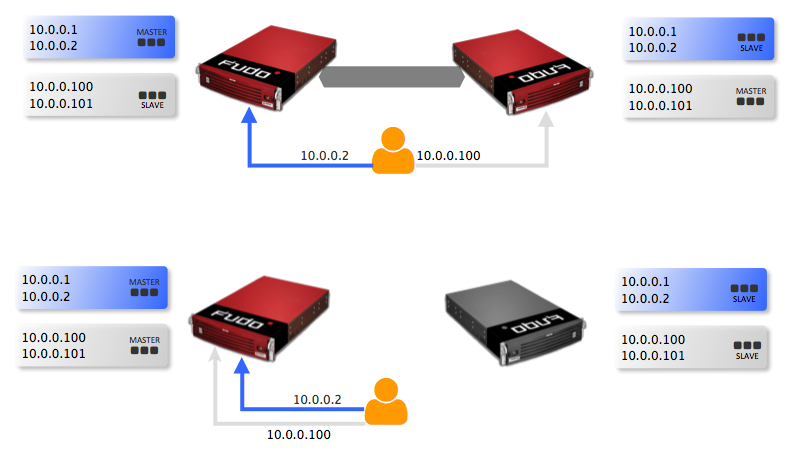

Fudo Enterprise może pracować w konfiguracji klastrowej. Układ klastrowy pracuje w trybie multimaster, w którym konfiguracja systemu (połączenia, serwery, sesje, etc.) synchronizowana jest na każdym z węzłów klastra. W przypadku awarii węzła następuje automatyczne przełączenie na inny węzeł, co pozwala na zachowanie ciągłości świadczenia usług.

Ostrzeżenie

Konfiguracja klastrowa nie jest mechanizmem tworzenia kopii zapasowych danych. Dane sesji usunięte z jednego węzła, zostaną również usunięte z pozostałych węzłów klastra.

Adresy klastrowe agregowane są w grupy redundancji, które pozwalają na realizowanie statycznej dystrybucji żądań użytkowników na poszczególne węzły klastra, zachowując przy tym niezawodnościowy charakter klastra.

Tematy pokrewne: