Szyfrowanie konfiguracji¶

Główny klucz szyfrujący zapewnia bezpieczeństwo i poufność danych konfiguracyjnych, kopii zapasowych systemu i zewnętrznych wolumenów przechowywania danych. Klucz umożliwia również odzyskanie klucza szyfrującego wewnętrznego wolumenu danych w przypadku zaginięcia lub uszkodzenia kluczy zapisanych na nośnikach pamięci podczas inicjalizacji systemu.

Informacja

- Klucz szyfrujący jest eksportowany do formatu PEM i szyfrowany SMIME z użyciem klucza publicznego/certyfikatu administratora.

- Aktualny klucz główny powinien być wyeksportowany i przechowywany w bezpiecznym miejscu.

- W przypadku skompromitowania klucza głównego, należy go unieważnić, co poskutkuje wygenerowaniem nowego klucza i ponownym zaszyfrowaniem danych.

Eksportowanie klucza głównego

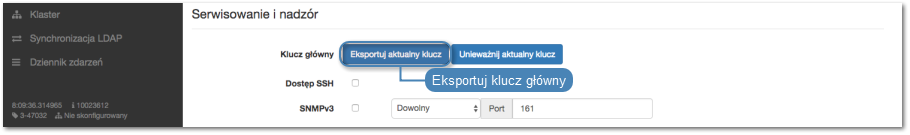

- Wybierz > .

- W sekcji Serwisowanie i nadzór, kliknij .

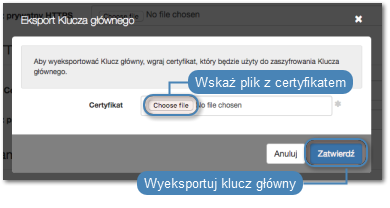

- Kliknij , i wskaż plik z certyfikatem do zaszyfrowania klucza.

Informacja

- Wygeneruj certyfikat i plik CSR (Certificate Signing Request) narzędziem

openssl:

openssl req -newkey rsa:4096 -keyout privkey.pem -out req.pem

openssl req -nodes -newkey rsa:4096 -keyout privkey.pem -out req.pem

# Do not prompt for a password.

- Podpisz wygenerowany plik CSR:

openssl x509 -req -in req.pem -signkey privkey.pem -out cert.pem

- Kliknij i zapisz plik z kluczem.

Unieważnienie klucza głównego

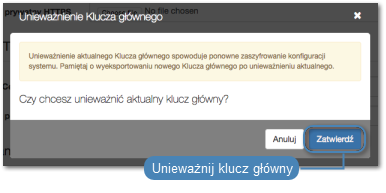

W przypadku skompromitowania klucza głównego, należy go unieważnić, co poskutkuje wygenerowaniem nowego klucza i ponownym zaszyfrowaniem danych.

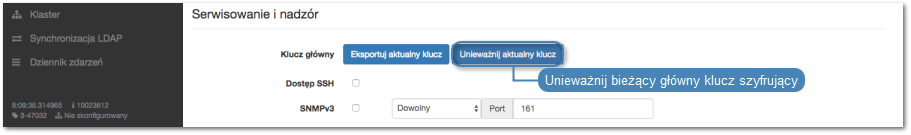

- Wybierz > .

- W sekcji Serwisowanie i nadzór, kliknij .

- Kliknij .

- Pamiętaj o konieczności wyeksportowania nowego klucza.

Tematy pokrewne: