ICA¶

W tym rozdziale przedstawiony jest przykład podstawowej konfiguracji Fudo PAM, której celem jest monitorowanie połączeń ICA ze zdalnym serwerem, z wykorzystaniem aplikacji klienckiej protokołu ICA. Klient nawiązuje połączenie używając indywidualnej nazwy użytkownika i hasła (john_smith/john), które zostają zamienione na parametry konta uprzywilejowanego (citrixuser/password) w momencie zestawiania połączenia z serwerem docelowym.

Założenia¶

Poniższy opis zakłada, że pierwsze uruchomienie urządzenia zostało prawidłowo przeprowadzone. Procedura pierwszego uruchomienia jest opisana w rozdziale Pierwsze uruchomienie.

Konfiguracja¶

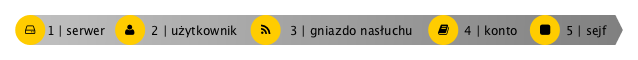

Dodanie serwera

jest definicją zasobu infrastruktury IT, z którym istnieje możliwość nawiązania połączenia za pośrednictwem wskazanego protokołu.

- Wybierz z lewego menu > .

- Kliknij i wybierz opcję Serwer statyczny.

- Uzupełnij parametry konfiguracyjne serwera:

| Parametr | Wartość |

|---|---|

| Nazwa | ica_server |

| Opis |  |

| Zablokowane |  |

| Protokół | ICA |

| Adres źródłowy | Dowolny |

| Użyj szyfrowania TLS |  |

| Uprawnienia | |

| Uprawnieni użytkownicy |  |

| Adresy serwerów | |

| Adres IP | 10.0.0.21 |

| Port | 1494 |

- Kliknij .

Dodanie użytkownika

Użytkownik definiuje podmiot uprawniony do nawiązywania połączeń z monitorowanymi serwerami. Szczegółowa definicja obiektu (unikatowa kombinacja loginu i domeny, pełna nazwa, adres email) pozwalają na jednoznaczne wskazanie osoby odpowiedzialnej za działania, w przypadku współdzielenia konta uprzywilejowanego.

- Wybierz z lewego menu > .

- Kliknij przycisk .

- Uzupełnij dane personalne użytkownika:

| Parametr | Wartość |

|---|---|

| Login | john_smith |

| Zablokowane |  |

| Ważność konta | Bezterminowe |

| Rola | user |

| Preferowany język | polski |

| Pełna nazwa | John Smith |

|

|

| Organizacja |  |

| Telefon |  |

| Domena AD |  |

| Baza LDAP |  |

| Uprawnienia | |

| Uprawnieni użytkownicy |  |

| Typ | Hasło |

| Hasło | john |

| Powtórz hasło | john |

- Kliknij .

Dodanie gniazda nasłuchiwania

determinuje tryb połączenia serwera (proxy, brama, pośrednik, przezroczysty) oraz protokół komunikacji.

- Wybierz z lewego menu > .

- Kliknij .

- Uzupełnij parametry konfiguracyjne:

| Parametr | Wartość |

|---|---|

| Ogólne | |

| Nazwa | http_listener |

| Zablokowane |  |

| Protokół | ICA |

| Uprawnienia | |

| Uprawnieni użytkownicy |  |

| Połączenie | |

| Tryb połączenia | Pośrednik |

| Adres lokalny | 10.0.150.151 |

| Port | 2494 |

| Użyj szyfrowania TLS |  |

- Kliknij .

Dodanie konta

stanowi definicję konta uprzywilejowanego na monitorowanym serwerze. Obiekt określa tryb uwierzytelnienia użytkowników: anonimowe (bez uwierzytelnienia), zwykłe (z podmianą loginu i hasła) lub z przekazywaniem danych logowania; politykę zmiany haseł a także login i hasło konta uprzywilejowanego.

Informacja

Połączenia bezpośrednie z serwerami ICA wspierają wszystkie typy kont.

- Wybierz z lewego menu > .

- Kliknij .

- Uzupełnij parametry konfiguracyjne:

| Parametr | Wartość |

|---|---|

| Ogólne | |

| Nazwa | admin_ica_server |

| Zablokowane |  |

| Typ | regular |

| Nagrywanie sesji | wszystko |

| Notatki |  |

| Retencja danych | |

| Nadpisz globalne ustawienia retencji |  |

| Usuń dane sesji po upływie | 61 dni |

| Uprawnienia | |

| Uprawnieni użytkownicy |  |

| Serwer | |

| Serwer | ica_server |

| Dane uwierzytelniające | |

| Domena |  |

| Login | citrixuser |

| Zastąp sekret | hasłem |

| Hasło | password |

| Powtórz hasło | password |

| Polityka modyfikatora hasła | Statyczne, bez ograniczeń |

- Kliknij .

Dodanie sejfu

bezpośrednio reguluje dostęp użytkowników do monitorowanych serwerów. Określa dostępną dla użytkowników funkcjonalność protokołów, polityki proaktywnego monitoringu połączeń i szczegóły relacji użytkownik-serwer.

- Wybierz z lewego menu > .

- Kliknij .

- Uzupełnij parametry konfiguracyjne:

| Parametr | Wartość |

|---|---|

| Ogólne | |

| Nazwa | ica_safe |

| Zablokowane |  |

| Powiadomienia |  |

| Powód logowania |  |

| Wymagaj potwierdzenia |  |

| Polityki |  |

| Note access | No access |

| Funkcjonalność protokołów | |

| RDP |  |

| SSH |  |

| VNC |  |

- Przejdź na zakładkę Użytkownicy.

- Kliknij .

- Znajdź użytkownika john_smith i kliknij i.

- Kliknij .

- Przejdź na zakładkę Konta.

- Kliknij .

- Znajdź konto

admin_ica_serveri kliknij i. - Kliknij .

- Kliknij w kolumnie Gniazda nasłuchiwania.

- Znajdź obiekt

ica_listeneri kliknij i. - Kliknij .

- Kliknij .

Informacja

W przypadku połączeń szyfrowanych protokołem TLS, Fudo zwraca klientowi Citrix plik konfiguracyjny .ica, w którym adresem serwera (Address) jest nazwa zwyczajowa (Common Name) z certyfikatu TLS.

Zdefiniowanie połączenia w pliku .ica¶

Bezpośrednie połączenie ze zdalnym serwerem za pośrednictwem protokołu ICA wymaga utworzenia pliku konfiguracyjnego, zawierającego parametry połączenia. Plik konfiguracyjny powinien wskazywać gniazdo nasłuchiwania za pomocą którego nawiązane zostanie połączenie z monitorowanym serwerem.

Informacja

Szczegółówe informacje na temat pliku konfiguracyjnego znajdziesz w rozdziale Plik konfiguracyjny połączenia ICA.

- Utwórz plik tekstowy o następującej treści:

[ApplicationServers]

ica_connection_example=

[ica_connection_example]

ProxyType=SOCKSV5

ProxyHost=10.0.150.151:2494

ProxyUsername=*

ProxyPassword=*

Address=john_smith

Username=john_smith

ClearPassword=john

TransportDriver=TCP/IP

EncryptionLevelSession=Basic

Compress=Off

- Zapisz plik z dowolną nazwą, nadając mu rozszerzenie

.ica.

Nawiązanie połączenia¶

- Kliknij dwukrotnie plik z parametrami połączenia, aby uruchomić klienta protokołu ICA.

- Kontynuuj korzystanie z usługi.

Podgląd sesji połączeniowej¶

- W przeglądarce internetowej wpisz adres IP, pod którym dostępny jest panel zarządzający Fudo PAM.

- Wprowadź nazwę użytkownika oraz hasło, aby zalogować się do interfejsu administracyjnego Fudo PAM.

- Wybierz z lewego menu > .

- Znajdź na liście sesję użytkownika John Smith i kliknij i.

Tematy pokrewne: