Polityki¶

Polityki to grupy definicji scenariuszy pozwalające na proaktywny monitoring przebiegu sesji. W przypadku wykrycia scenariusza, Fudo Enterprise może automatycznie wykonać stosowne akcje oraz powiadomić administratora.

Fudo Enterprise umożliwia budowanie mechanizmu na podstawie modułu AI lub Wzorca (Wyrażenia regularnego):

- przy wyborze

moduł AIjako podstawy polityki, polityka będzie uruchamiana, kiedy pewien próg Prawdopodobieństwa Zagrożenia zostanie przekroczony; - kiedy się wybierze

wzorzecjako podstawę polityki, system będzie się spodziewał podania scenariusza dla wykrycia konkretnych danych wejściowych / wyjściowych.

Obydwa rodzaje polityk reagują konkretną sekwencją działań, kiedy scenariusz polityki wykonuje się użytkownikiem podczas sesji:

- wysłanie wiadomości mailowej,

- wysłanie powiadomienia SNMP TRAP,

- wstrzymanie sesji,

- przerwanie sesji,

- blokowanie użytkownika.

Definiowanie polityki na podstawie modułu AI¶

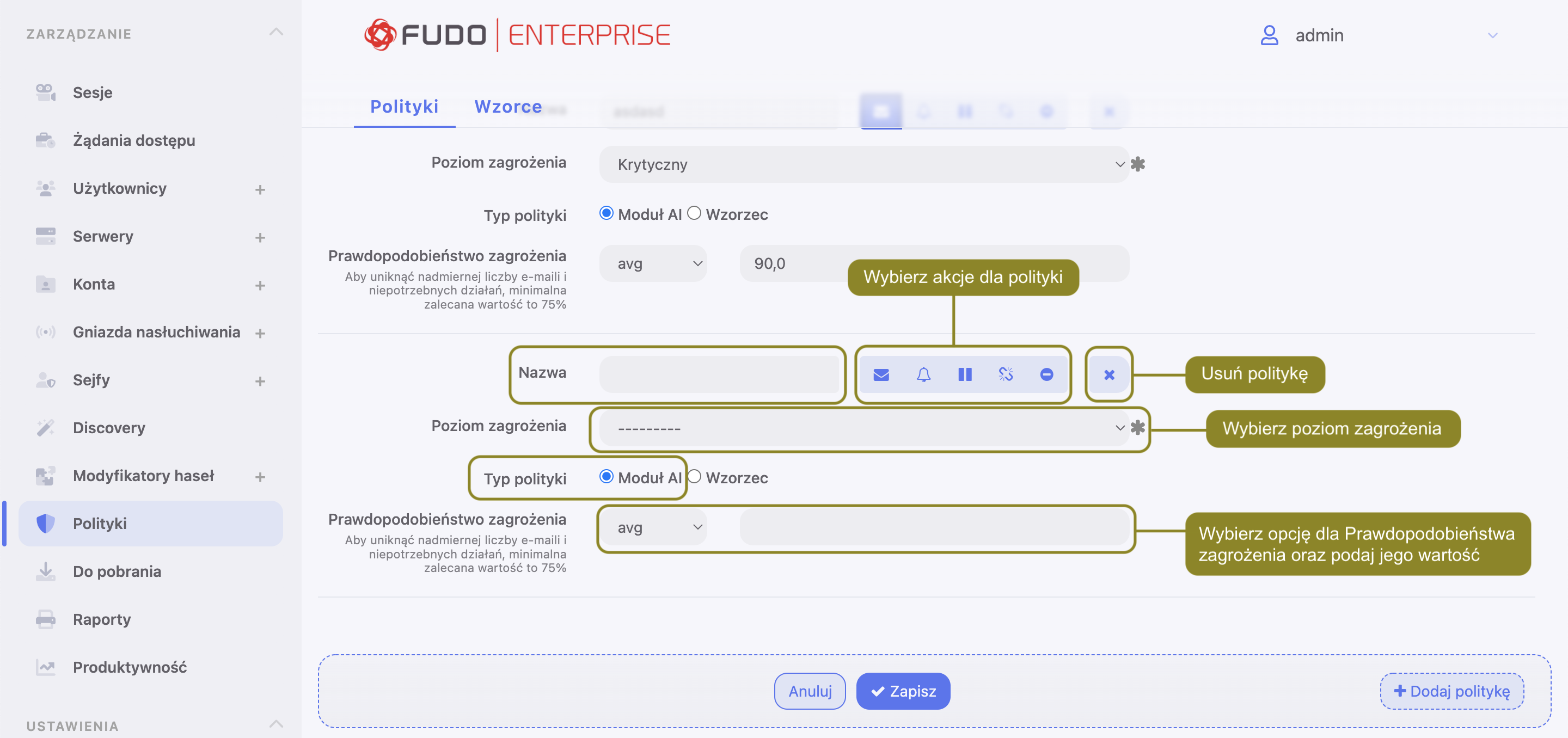

Aby skonfigurować politykę na podstawie modułu AI, postępuj zgodnie z instrukcją:

- Wybierz > .

- Kliknij .

- Podaj nazwę dla polityki.

Wybierz czynności do wykonania, kiedy scenariusz polityki będzie wykryty podczas sesji:

- - Wyślij email.

Informacja

Wysłanie wiadomości mailowej wymaga konfiguracji oraz uruchomienia usługi notyfikacji, a także ustawienia notyfikacji typu Sesja AI w Sejfie.

- - Wyślij notyfikację SNMP TRAP.

Informacja

Wysłanie powiadomień SNMP TRAP wymaga konfiguracji SNMPv3 TRAP w zakładce > . Wejdź do stronki SNMPv3 TRAP po więcej informacji.

- - wstrzymaj sesję.

- - zakończ sesję.

- - zablokuj użytkownika.

Ostrzeżenie

Jeśli usługa SNMP TRAP nie została skonfigurowana, powiadomienia o naruszeniu polityki nie będą dostarczane, ale reszta opcji będzie wykonywana.

- Wybierz Poziom zagrożenia. Ten parametr jest wykorzystywany przy wysłaniu wiadomości mailowej oraz dodawany do Dziennika zdarzeń z kodem

FSW0284. - Zaznacz

Moduł AIw polu Typ polityki. - Wybierz opcję

min,średnialbomaksw polu Prawdopodobieństwo zagrożenia, podaj wartość.

Informacja

Wartości dla Prawdopodobieństwa zagrożenia są kalkulowane modelem behawioralnym dla każdego segmentu sesji. Oceny segmentów są uśredniane per model (Mouse Biometric, Keyboard Biometric), tworząc Prawdopodobieństwo zagrożenia Modelu, co powoduje, że moduł AI dostarcza jedną wartość dla Prawdopodobieństwa zagrożenia dla całej sesji. Te wartości są wykorzystywane w polityce, a jej działania przeprowadzane na podstawie minimum, średniej bądź maksimum wartości Prawdopodobieństwo zagrożenia Modelu.

W praktyce, jeśli administrator chce zmniejszyć czułość polityki w taki sposób, by ona reagowała na przekroczenie progu przez wszystkie modele, Prawdopodobieństwo zagrożenia ustawia się na minimum. Jeśli sytuacja wymaga, by polityka była bardziej czuła i wykonywała akcje po przekroczeniu progu przez co najmniej jeden model, wtedy Prawdopodobieństwo zagrożenia ustawia się na maximum.

Domyślnie wybrana opcja dla Prawdopodobieństwa zagrożenia jest średni.

- Aby uniknąć nadmiernej liczby e-maili i niepotrzebnych działań, minimalna zalecana wartość dla Prawdopodobieństwa zagrożenia to 75%.

- Dla drastycznych akcji, na przykład przerwanie połączenia bądź blokowania użytkownika, jest polecane korzystanie z maksymalnych progów, aby zminimalizować konsekwencje fałszywie dodatnich wyników.

- Kliknij .

Przykłady definiowania polityki na podstawie modułu AI

Przykład 1. Wysyłanie notyfikacji SNMP TRAP o podejrzanych sesjach.

Aby skonfigurować politykę, wysyłającą notyfikacje SNMP TRAP o podejrzanych sesjach, postępuj zgodnie z instrukcją:

Stwórz użytkownika o roli

servicedla usługi SNMPv3:Wybierz > .

Stwórz nowego użytkownika.

Wprowadź Login.

Wybierz

servicew polu Rola.Wybierz

Hasłow polu Typ uwierzytelniania i podaj hasło.W sekcji SNMP podaj ustawienia:

- Włącz SNMP.

- Wybierz

SHAalboMD5w polu Metoda uwierzytelniania. - Wybierz

AESalboDESw polu Szyfrowanie .

Kliknij .

Skonfiguruj SNMPv3 TRAP:

- Wybierz > .

- Przewiń do sekcji Serwisowanie i nadzór.

- Podaj adres serwera SNMPv3 TRAP oraz port.

- Wybierz użytkownika o roli

service, stworzonego na kroku 1. - Kliknij .

Stwórz politykę:

- Wybierz > .

- Kliknij .

- Podaj nazwę dla polityki.

- Wybierz opcję SNMP TRAP.

- Wybierz

moduł AIw polu Typ polityki. - W polu Prawdopodobieństwo zagrożenia wybierz opcję (na przykład,

średni) i podaj jej wartość (na przykład,90%). - Kliknij .

Dodaj stworzoną politykę do sejfu, wykorzystywanego do połączeń.

Przykład 2. Przerwanie podejrzanych sesji, kiedy próg Prawdopodobieństwa zagrożenia zostanie przekroczony.

Aby skonfigurować politykę, przerywającą podejrzane sesje, kiedy próg Prawdopodobieństwa zagrożenia zostanie przekroczony, postępuj zgodnie z instrukcją:

Stwórz politykę:

- Wybierz > .

- Kliknij .

- Podaj nazwę dla polityki.

- Wybierz opcję Zakończ sesję.

- Wybierz

moduł AIw polu Typ polityki. - W polu Prawdopodobieństwo zagrożenia wybierz opcję (na przykład,

średni) i podaj jej wartość (na przykład,90%). - Kliknij .

Dodaj stworzoną politykę do sejfu, wykorzystywanego do połączeń.

Definiowanie polityki na podstawie wzorca¶

Informacja

Fudo Enterprise wspiera wyrażenia regularne opisane standardem POSIX Extended.

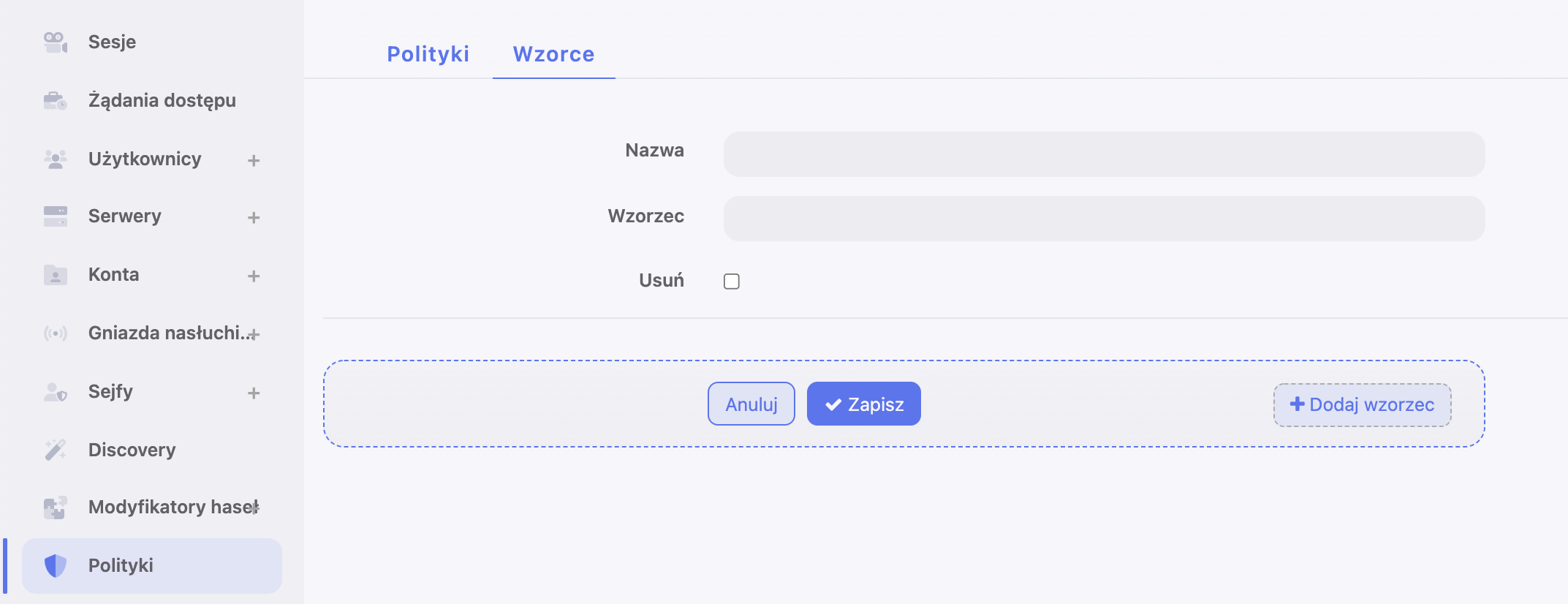

- Wybierz z lewego menu > .

- Wybierz zakładkę Wzorce.

- Kliknij .

- Zdefiniuj nazwę i ciąg znaków stanowiący wzorzec.

Informacja

Fudo Enterprise nie rozpoznaje wzorców zdefiniowanych z użyciem znaku \ (backslash); np. \d, \D, \w, \W.

- Powtarzaj kroki 3-5, aby zdefiniować kolejne wzorce.

- Kliknij .

Informacja

Przykłady wyrażeń regularnych

Komenda rm

(^|[^a-zA-Z])rm[[:space:]]

Komenda rm -rf (także -fr; -Rf; -fR)

(^|[^a-zA-Z])rm[[:space:]]+-([rR]f|f[rR])

Komenda rm file

(^|[^a-zA-Z])rm[[:space:]]+([^[:space:]]+[[:space:]]*)?/full/path/to/a/file([[:space:]]|\;|$)

(^|[^a-zA-Z])rm[[:space:]]+.*justafilename

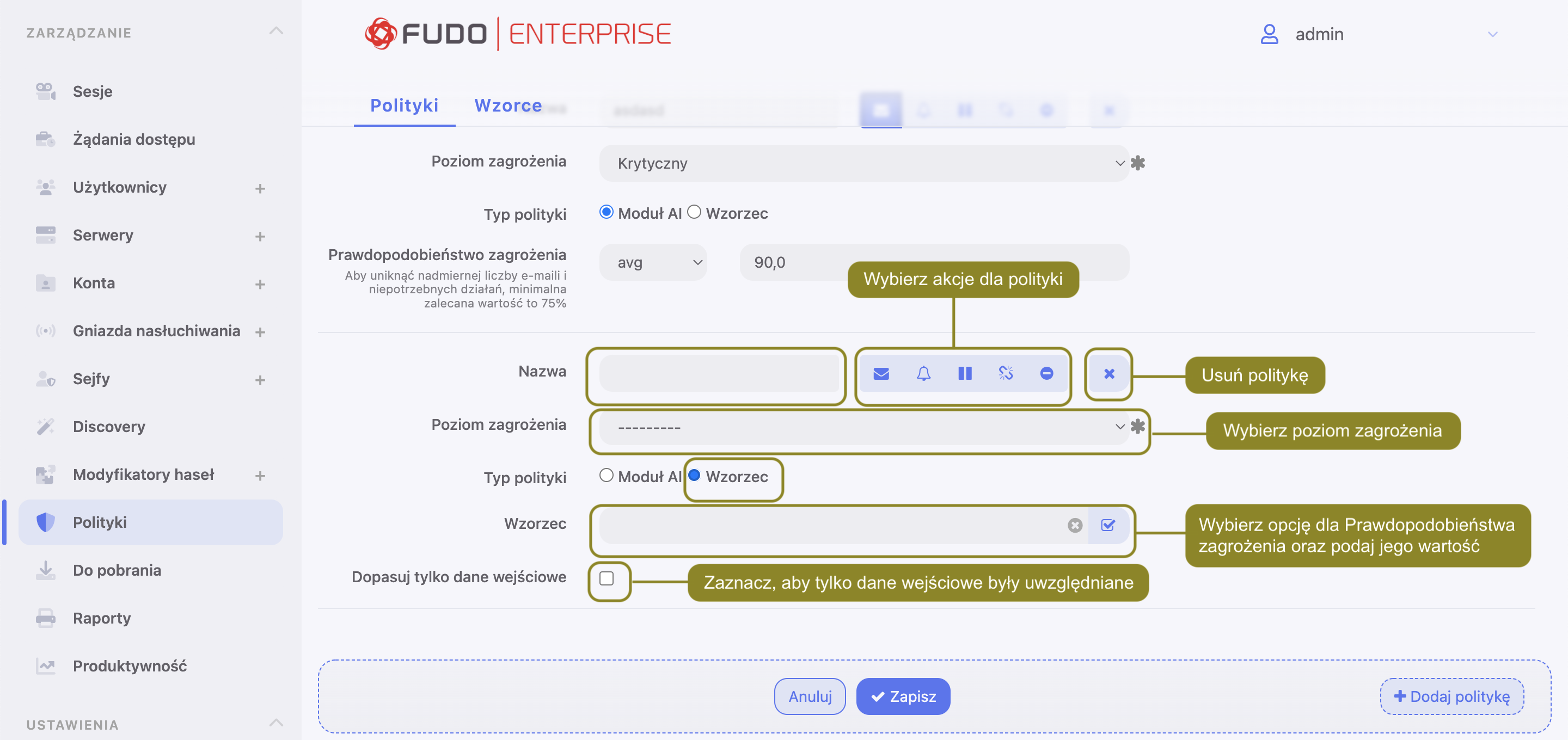

Definiowanie polityk

- Wybierz z lewego menu > .

- Kliknij .

- Wprowadź nazwę dla definiowanej polityki.

- Określ akcje, które Fudo Enterprise podejmie z chwilą stwierdzenia wystąpienia któregoś ze wzorców.

- - wyślij powiadomienie email do administratora systemu.

- SNMP TRAP - wyślij powiadomienie SNMP TRAP.

- - wstrzymaj połączenie.

- - przerwij połączenie.

- - zablokuj konto użytkownika.

Informacja

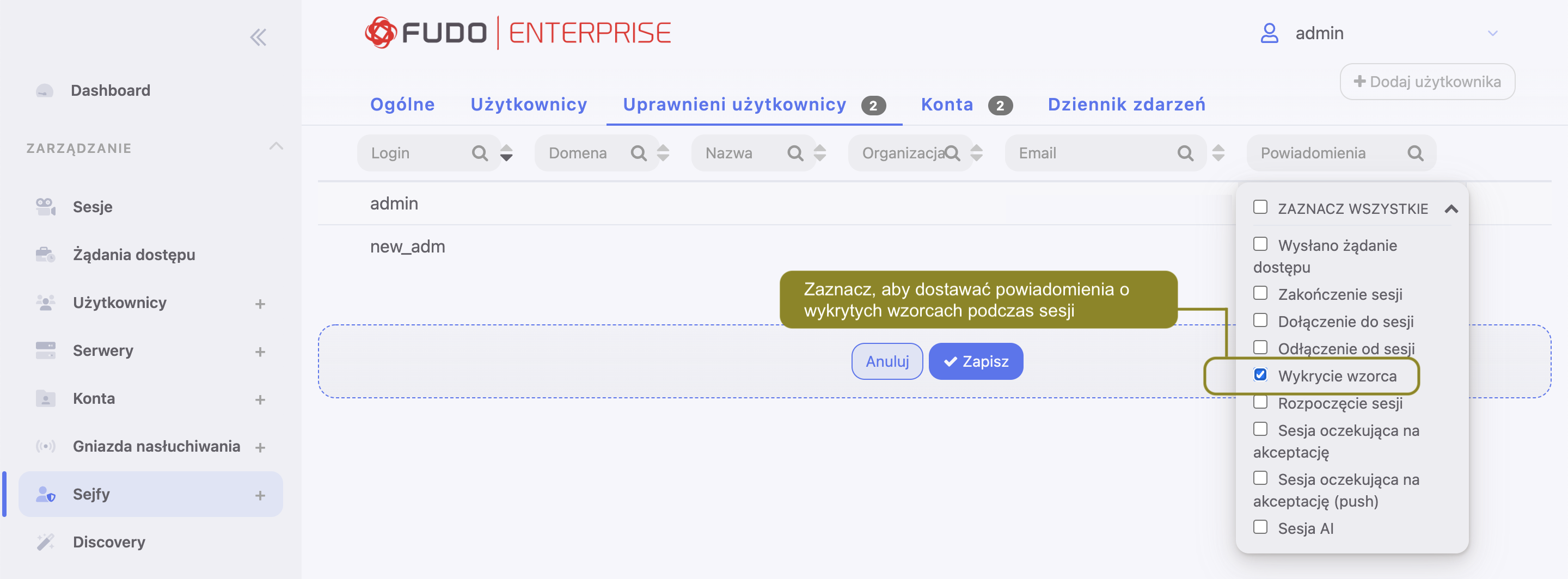

- Opcja wysyłania notyfikacji wymaga skonfigurowania usługi powiadomień oraz zaznaczonej opcji Wykrycie wzorca w ustawieniach sejfu.

- Wysłanie powiadomień SNMP TRAP wymaga konfiguracji SNMPv3 TRAP w zakładce > . Wejdź do stronki SNMPv3 TRAP po więcej informacji.

- Zablokowanie użytkownika powoduje automatyczne przerwanie połączenia.

- Wybierz wzorce śledzone w ramach danej polityki.

- Określ poziom zagrożenia dla dodawanej polityki.

Informacja

Informacja o poziomie zagrożenia zawarta jest w treści powiadomienia.

- Zaznacz opcję Dopasuj tylko dane wejściowe, aby system reagował tylko na treści wprowadzone przez użytkownika.

Informacja

W przypadku protokołów RDP, VNC i MySQL, przetwarzaniu podlegają tylko dane wejściowe.

- Kliknij .

Tematy pokrewne: