Dodawanie użytkownika¶

Ostrzeżenie

Obiekty modelu danych: sejfy, użytkownicy, serwery, konta i gniazda nasłuchiwania są replikowane w ramach klastra i nie należy dodawać ich ręcznie na każdym z węzłów. W przypadku problemów z replikacją danych, skontaktuj się z działem wsparcia technicznego.

Ostrzeżenie

Tworząc obiekt Użytkownik dla połączeń MySQL, miej na uwadze, że domyślny plugin MySQL caching_sha2_password nie jest obecnie wspierany przez Fudo PAM. Wspierane plugin’y dla połączeń MySQL przez Fudo PAM - to są mysql_native_password oraz mysql_old_password. Plugin Serwera powinien być ustawiony do mysql_native_password w /etc/mysql/mysql.conf.d/mysqld.cnf oraz Użytkownik stworzony z plugin’em mysql_native_password.

Aby dodać definicję użytkownika, postępuj zgodnie z poniższą instrukcją.

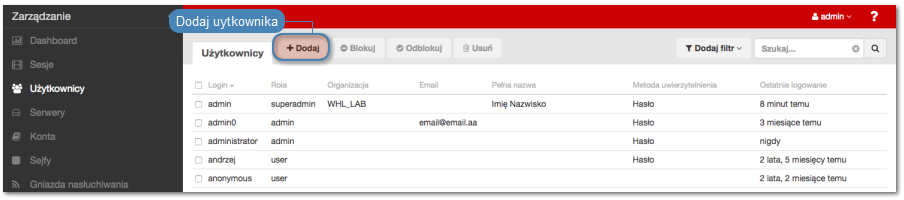

- Wybierz z lewego menu > .

- Kliknij .

Informacja

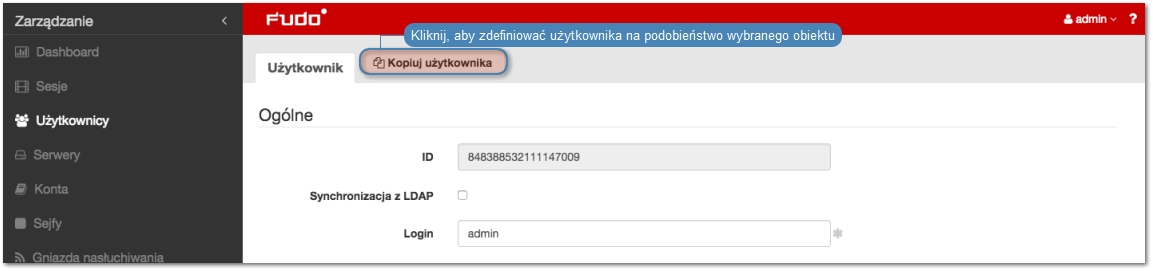

Fudo PAM umożliwia tworzenie użytkowników na podstawie istniejących definicji. Otwórz formularz edycji istniejącego użytkownika i kliknij , aby stworzyć nowy obiekt na podstawie wybranej definicji.

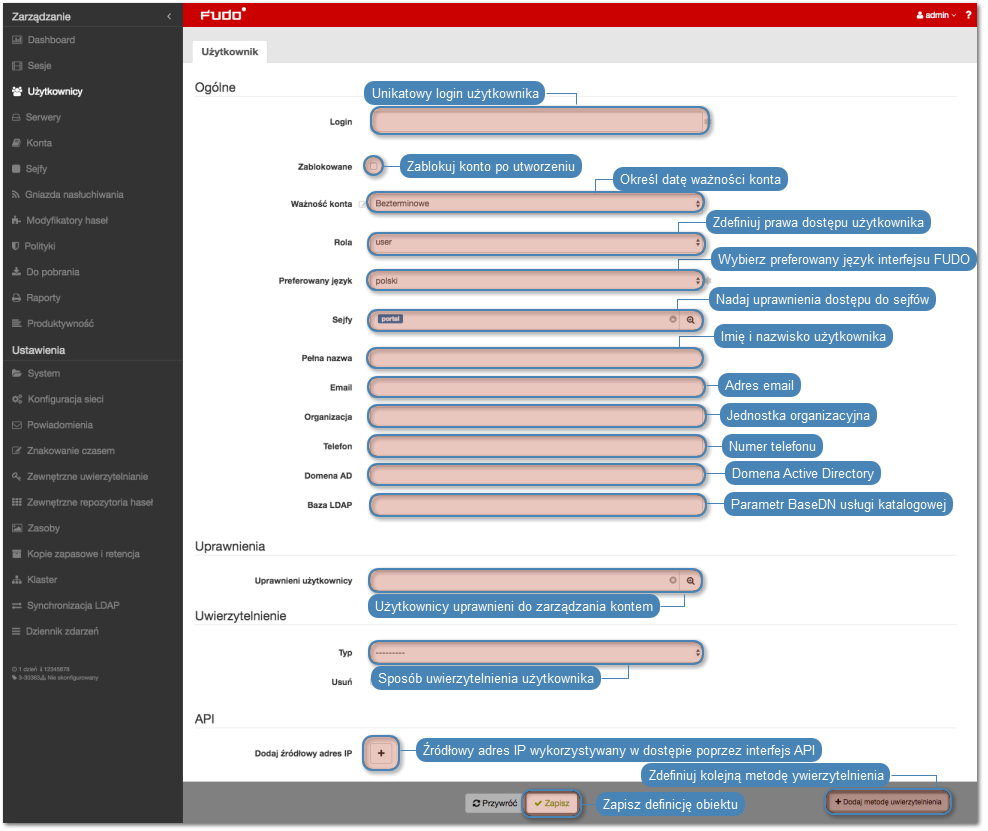

- Wprowadź nazwę użytkownika.

Informacja

- Model danych dopuszcza istnienie więcej niż jednego obiektu o tym samym loginie, z zachowaniem unikalności kombinacji loginu i domeny.

- Pole Login nie rozróżnia wielkości liter.

- Określ domenę Fudo.

Informacja

- W przypadku zdefiniowania domeny Fudo, użytkownik będzie musiał ją podać przy logowaniu do panelu administracyjnego Fudo oraz podczas nawiązywania połączeń z monitorowanymi serwerami.

- Domena domyślna dopuszcza dowolność - użytkownik może ją wskazać podczas logowania ale nie jest to konieczne.

- Zaznacz opcję Zablokowane, aby uniemożliwić użytkownikowi zalogowanie zaraz po utworzeniu konta.

- Określ ważność tworzonego konta.

- Zdefiniuj rolę, determinującą prawa dostępu użytkownika.

Informacja

Określone rolą uprawnienia, dotyczą także dostępu do modelu danych poprzez interfejs API.

| Rola | Prawa dostępu |

|---|---|

| user |

|

| service |

|

| operator |

|

| admin |

|

| superadmin |

|

- Określ preferowany język panelu administracyjnego Fudo PAM.

- Dodaj sejfy z kontami uprzywilejowanymi, do których użytkownik będzie miał dostęp.

Informacja

Przeciągnij i upuść sejf, żeby określić kolejność użycia danych przechowywanych w sejfie przy zestawianiu połączenia.

SSH_sejf wskazuje, że opcja Pokaż hasło jest wyłączona.

RDP_sejf oznacza, że opcja Pokaż hasło jest włączona.

Kliknij sejf, aby zdefiniować politykę czasu dostępu.

- Wprowadź pełną nazwę użytkownika, która umożliwi jego jednoznaczną identyfikację.

- Wprowadź adres email użytkownika.

Informacja

Na podany adres email, Fudo PAM wysyła subskrybowane raporty cykliczne.

- Wprowadź nazwę organizacji, do której przynależy użytkownik.

- Podaj numer telefonu użytkownika.

- Wprowadź domenę AD, do której należy konto użytkownika.

Informacja

Fudo PAM nie jest w stanie rozróżnić przypadków, w którym istnieją dwaj użytkownicy o tym samym loginie, z których jeden ma zdefiniowaną domenę taką samą jak domena domyślna a drugi nie ma określonej domeny. Takie sytuacje będą skutkowały brakiem możliwości zalogowania konfliktujących użytkowników.

- Wprowadź parametr bazowy usługi katalogowej LDAP (Base DN).

Informacja

- Parametr bazowy LDAP jest wymagany do uwierzytelnienia użytkownika w usłudze Active Directory.

- Dla użytkownika

adminw przykładowej domenieexample.com, parametr powinien przyjąć postaćcn=admin,dc=example,dc=com.

- W sekcji Uprawnienia, dodaj użytkowników uprawnionych do zarządzania tworzonym obiektem, a w przypadku użytkowników o roli admin i operator, zdefiniuj prawo do zarządzania obiektami modelu danych.

Informacja

Aby operator lub administrator miał możliwość podglądu wybranej sesji, musi mieć przypisane prawo dostępu do: serwera, konta, sejfu i użytkownika związanych z określonym połączeniem.

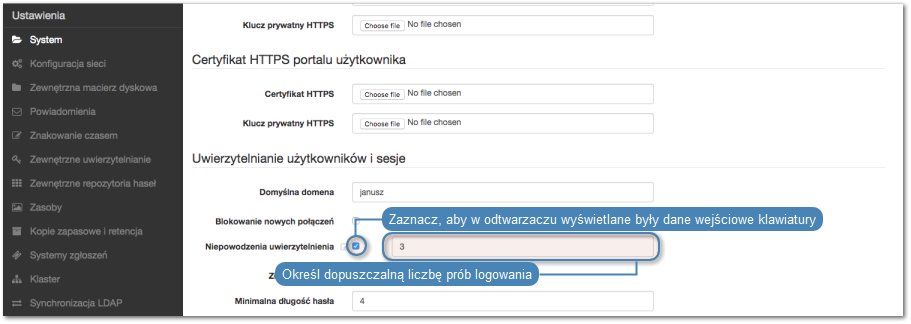

- W sekcji Uwierzytelnienie, zaznacz opcję Niepowodzenia uwierzytelnienia, aby konto zostało automatycznie zablokowane w przypadku przekroczenia limitu nieudanych prób logowania.

Informacja

Nieudane próby logowania są rejestrowane, jeśli włączona jest opcja Niepowodzenia uwierzytelnienia w zakładce > , w sekcji Uwierzytelnianie użytkowników i sesje.

- Zaznacz opcję Zastosuj złożoność hasła statycznego, aby wymusić zgodność hasła z ustawieniami systemowymi.

Informacja

Złożoność hasła definiowana jest w menu > , w sekcji Uwierzytelnianie użytkowników i sesje.

- W sekcji Uwierzytelnienie, określ sposób uwierzytelnienia użytkownika.

Hasło

- Z listy rozwijalnej Typ, wybierz

Hasło. - Wprowadź hasło w polu Hasło.

- Powtórnie wprowadź hasło w polu Powtórz hasło.

- Zaznacz opcję Wymagaj zmiany hasła przy kolejnym logowaniu, aby wymusić na użytkowniku zmianę hasła przy następnym logowaniu do Portalu Użytkownika.

Informacja

Zaznaczenie opcji Wymagaj zmiany hasła przy kolejnym logowaniu uniemożliwi bezpośrednie (z pominięciem Portalu Użytkownika) zalogowanie się do monitorowanych serwerów za pomocą aplikacji klienckiej wybranego protokołu. Użytkownik będzie musiał zmienić hasło poprzez Portal użytkownika.

Zewnętrzne uwierzytelnienie

- Z listy rozwijalnej Typ, wybierz

Zewnętrzne uwierzytelnienie. - Z listy rozwijalnej Zewnętrzne źródło uwierzytelnienia wybierz źródło, które zostanie użyte do uwierzytelnienia użytkownika.

Informacja

Procedura definiowanie zewnętrznych źródeł uwierzytelnienia opisana jest w rozdziale Zewnętrzne serwery uwierzytelniania.

Klucz SSH

- Z listy rozwijalnej Typ, wybierz

Klucz SSH. - Kliknij ikonę w polu tekstowym Klucz publiczny i wskaż plik z definicją klucza publicznego użytkownika, który zostanie użyty do zweryfikowania jego tożsamości.

Hasło jednorazowe

Ostrzeżenie

Opcja logowania za pomocą hasła jednorazowego ma zastosowanie w implementacjach mechanizmu bezpiecznej wymiany haseł pomiędzy aplikacjami (AAPM).

- Z listy rozwijalnej Typ, wybierz

Hasło jednorazowe.

- Kliknij , aby zdefiniować kolejną metodę uwierzytelnienia.

Informacja

W procesie uwierzytelnienia, Fudo PAM dokonuje sprawdzenia danych logowania użytkownika w oparciu o źródła uwierzytelnienia w kolejności w jakiej zostały zdefiniowane. W przypadku niepowodzenia uwierzytelnienia za pomocą pierwszej metody, Fudo PAM próbuje uwierzytelnić użytkownika za pomocą kolejnych.

- W sekcji API kliknij i, aby dodać adres IP, z którego system wykorzystujący API będzie nawiązywał połączenia, uwierzytelniając się za pomocą definiowanego konta użytkownika.

- Kliknij .

Tematy pokrewne: