Konfiguracja uwierzytelnienia OpenID Connect w Azure¶

Aby skonfigurować metodę uwierzytelnienia OpenID Connect z Azure, postępuj zgodnie z poniższymi krokami.

Informacja

Jest to ogólna instrukcja, mająca na celu przybliżenie procesu konfigurowania metody uwierzytelnienia OpenID Connect w Fudo Enterprise. Niektóre szczegóły mogą się różnić w zależności od posiadanej wersji oraz konfiguracji Azure. Szczegółową instrukcję znajdziesz w dokumentacji Azure.

Tworzenie użytkownika w Microsoft Entra ID (Azure Active Directory):

- Przejdź do portalu Azure i zaloguj się przy użyciu swoich danych uwierzytelniających Azure.

- Z lewego menu wybierz Microsoft Entra ID.

- Z sekcji menu Zarządzaj wybierz Użytkownicy.

- Kliknij przycisk + Nowy użytkownik, aby utworzyć nowego użytkownika w Azure. Z listy rozwijanej wybierz opcję Utwórz nowego użytkownika.

- W polu Nazwa główna użytkownika wprowadź nazwę użytkownika konta. Na przykład:

user1@fudosecurity.com.- W polu Nazwa wyświetlana podaj nazwę użytkownika konta.

- Wprowadź hasło w polu Hasło lub kliknij opcję Automatyczne generowanie hasła, aby wygenerować hasło.

- Wybierz opcję Konto włączone.

- W zakładce Właściwości, w sekcji menu Informacje kontaktowe, w polu E-mail podaj adres e-mail. Na przykład:

user1@fudosecurity.com.- Wprowadź pozostałe parametry wymagane dla użytkownika w zakładkach Właściwości i Przypisania.

- Kliknij Utwórz.

Rejestracja Fudo w Microsoft Entra ID (Azure Active Directory):

- Wróć do menu Microsoft Entra ID i z sekcji menu Zarządzaj wybierz Aplikacje dla przedsiębiorstw.

- Kliknij przycisk + Nowa aplikacja, aby utworzyć nową aplikację.

- Kliknij przycisk + Utwórz własną aplikację.

- W prawym oknie dialogowym podaj nazwę swojej aplikacji i wybierz opcję Zarejestruj aplikację, aby zintegrować ją z usługą Microsoft Entra ID (aplikacja, którą opracowujesz).

- Kliknij Utwórz.

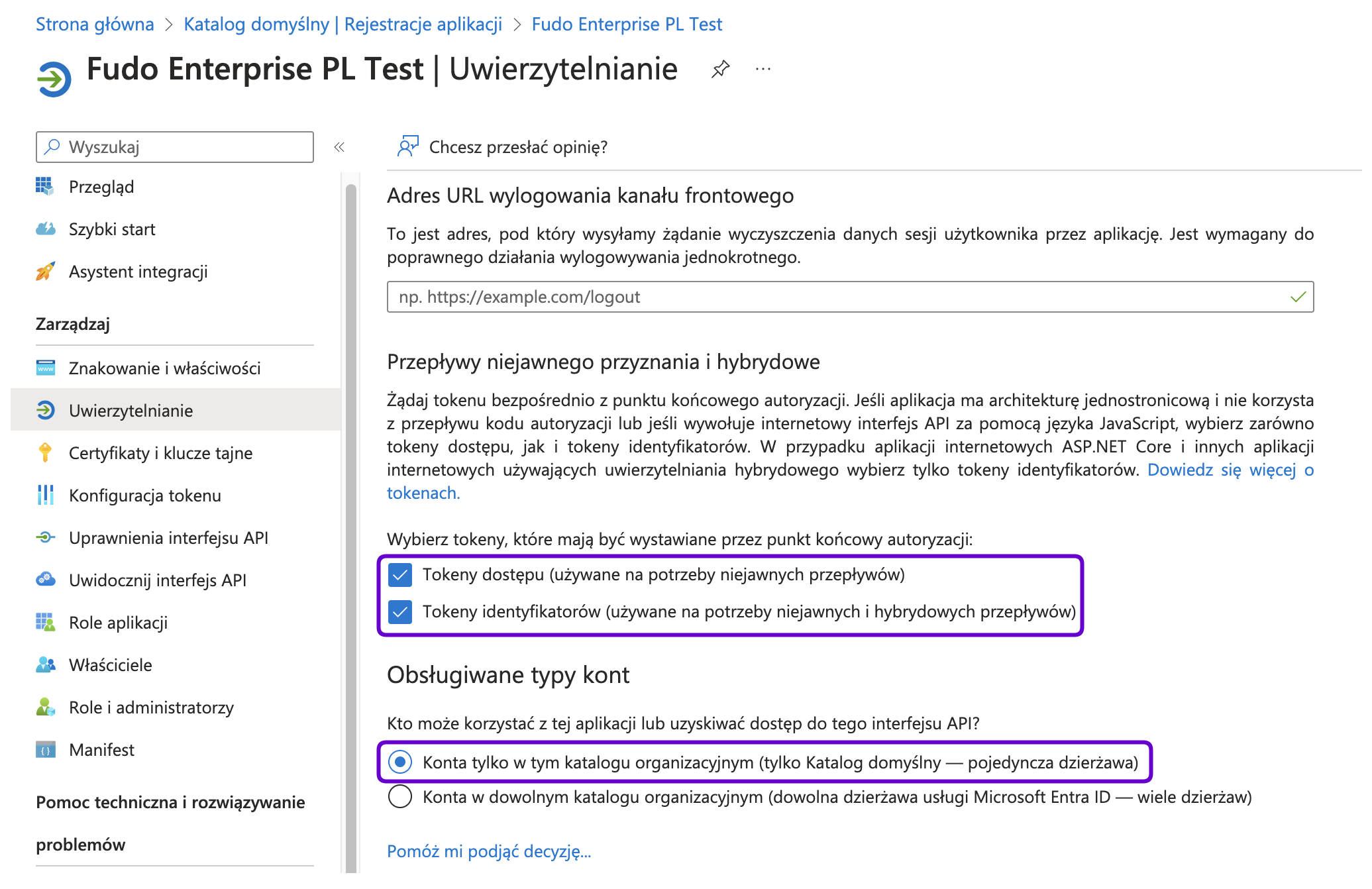

- Na kolejnej stronie, w sekcji menu Obsługiwane typy kont, wybierz opcję Konta tylko w tym katalogu organizacyjnym (tylko Katalog domyślny — pojedyncza dzierżawa).

- W sekcji menu Identyfikator URI przekierowania wybierz Internet z listy rozwijanej platformy i podaj adres do Portalu Użytkownika Fudo Enterprise z przyrostkiem

/oidc. Na przykład:https://10.0.58.239/oidclubhttps://fudo.example.com/oidc.Informacja

Adres Portalu Użytkownika można znaleźć w Fudo Enterprise, w menu Ustawienia > Konfiguracja sieci. Więcej informacji znajdziesz w rozdziale menu Konfiguracja sieci.

- Kliknij Rejestruj, aby utworzyć aplikację.

- Wróć do głównego menu Microsoft Entra ID i z sekcji menu Zarządzaj wybierz Rejestracje aplikacji.

- Przejdź do zakładki Wszystkie aplikacje, znajdź utworzoną aplikację na liście aplikacji i kliknij na nazwę, aby edytować jej parametry. Zapisz Identyfikator aplikacji (klienta) i Identyfikator katalogu (dzierżawcy), ponieważ będziesz ich potrzebować na późniejszym etapie konfiguracji.

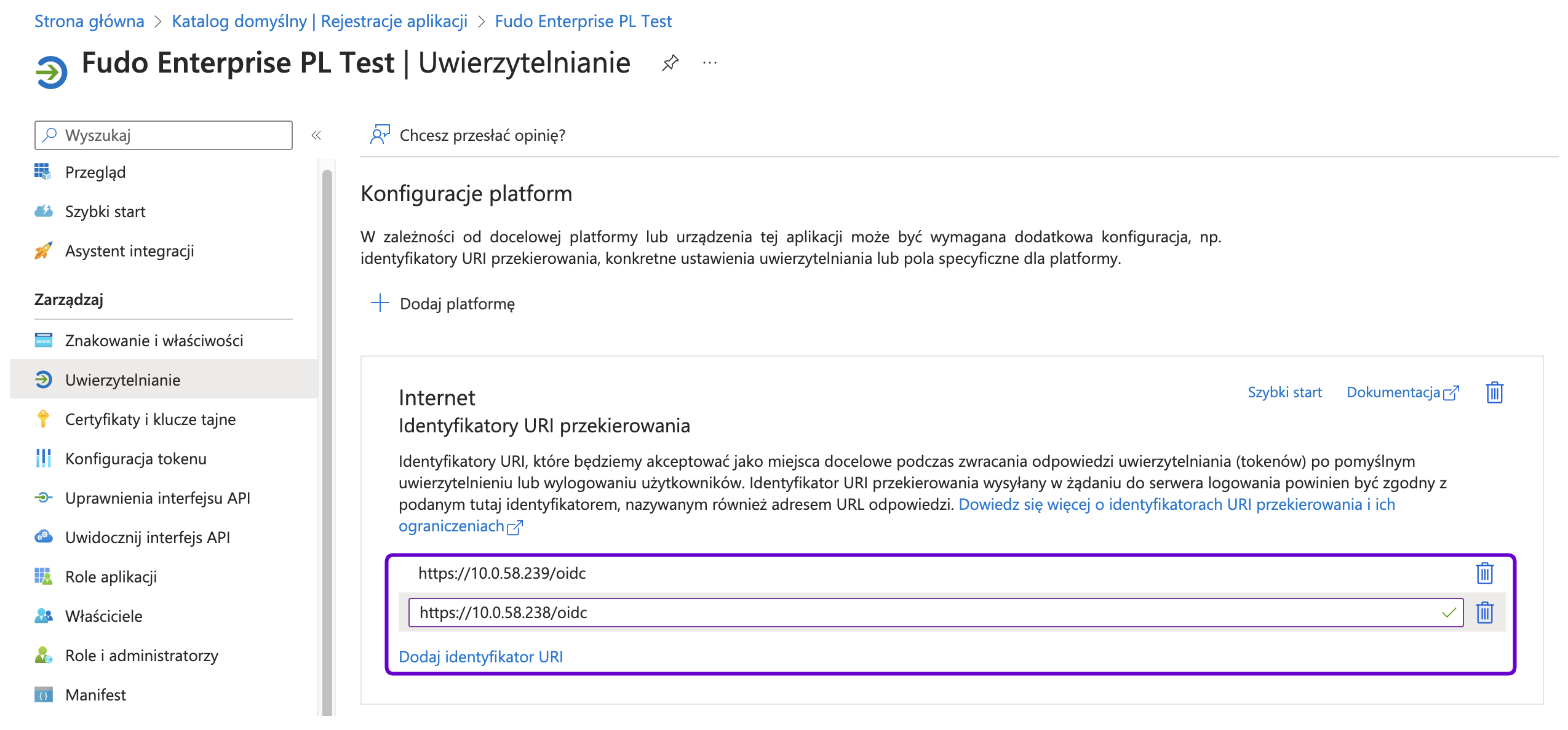

Konfiguracja ustawień uwierzytelnienia:

- Wróć do głównego menu Microsoft Entra ID i z sekcji menu Zarządzaj wybierz Rejestracje aplikacji.

- Znajdź utworzoną aplikację na liście aplikacji i kliknij na nazwę, aby edytować jej parametry.

- W sekcji menu Zarządzaj wybierz Uwierzytelnianie.

- W platformie Internet utworzonej dla Fudo Enterprise dodaj adres przekierowania do Panelu Administracyjnego Fudo, dodając odpowiednio przyrostek

/oidc. Na przykład:https://10.0.58.238/oidclubhttps://fudo.example.com/oidc.

- W sekcji menu Przepływy niejawnego przyznania i hybrydowe zaznacz opcje Tokeny dostępu i Tokeny identyfikatorów.

- W sekcji menu Blokada właściwości wystąpienia aplikacji kliknij Konfiguruj i w prawym oknie dialogowym wyłącz opcję Włącz blokadę właściwości. Kliknij Zapisz, aby zamknąć okno dialogowe.

- Kliknij Zapisz, aby zapisać ustawienia uwierzytelnienia.

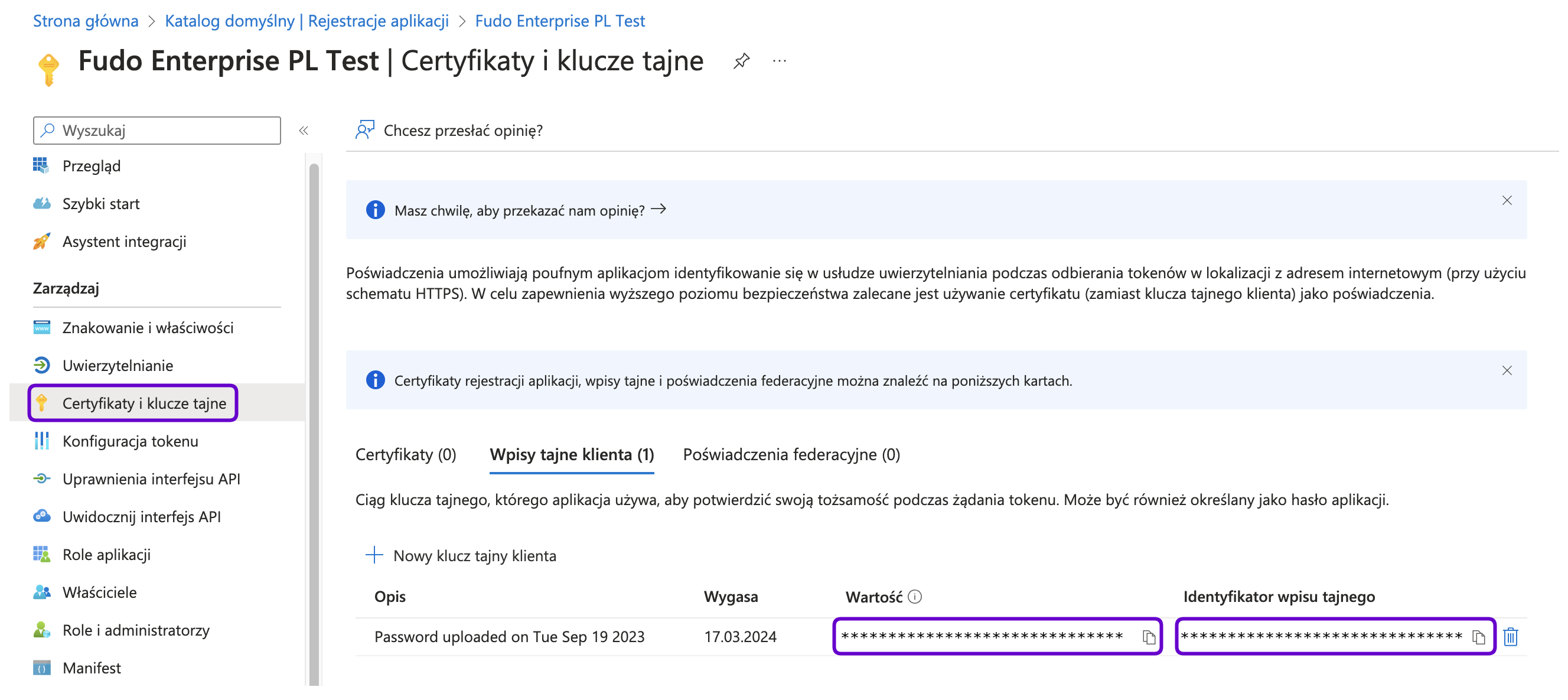

Generowanie sekretu klienta:

- W ustawieniach aplikacji na portalu Azure przejdź do sekcji Certyfikaty i klucze tajne.

- W zakładce Wpisy tajne klienta wybierz + Nowy klucz tajny klienta.

- Podaj opis, wybierz pożądany okres ważności i kliknij Dodaj.

Ostrzeżenie

Zapisz Identyfikator wpisu tajnego oraz Wartość wygenerowanego sekretu, ponieważ będziesz ich potrzebować do konfiguracji Fudo Enterprise. Po zapisaniu wartość sekretu nie będzie widoczna.

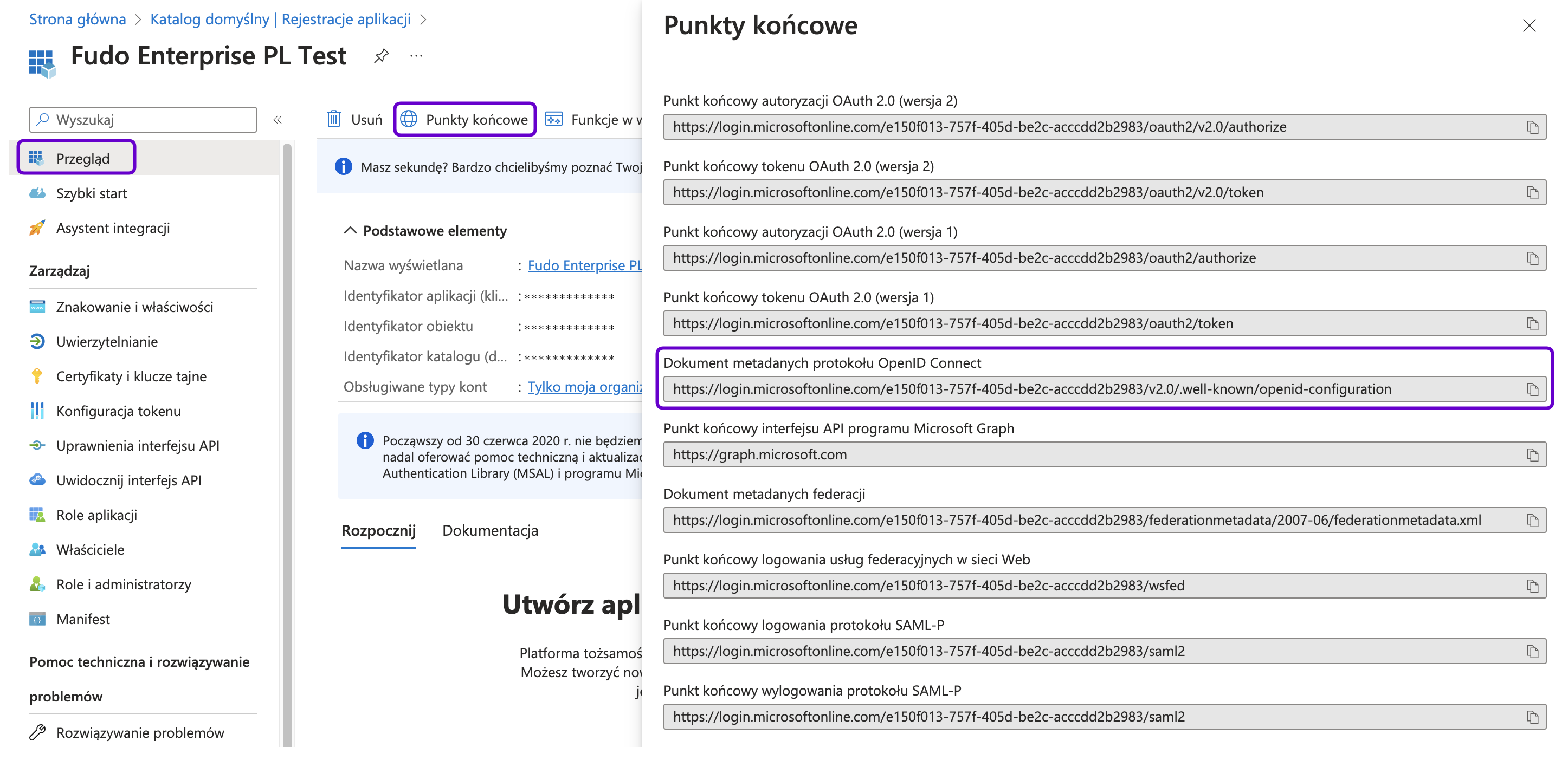

Pobieranie adresu URL konfiguracji OpenID Connect:

- W ustawieniach aplikacji na portalu Azure przejdź do sekcji Przegląd.

- Znajdź zakładkę Punkty końcowe i wyszukaj adres URL Dokument metadanych protokołu OpenID Connect. To jest Twój adres URL konfiguracji OpenID Connect. Skopiuj go, ponieważ będziesz go potrzebować do konfiguracji Fudo Enterprise.

Konfiguracja metody uwierzytelniania OpenID Connect w Fudo:

- Przejdź do Panelu Administracyjnego Fudo Enterprise.

Wybierz > .

Wybierz zakładkę Uwierzytelnianie OpenID Connect.

Kliknij .

Zaznacz Włączone, aby włączyć globalnie uwierzytelnianie OpenID Connect.

Podaj nazwę (np. Azure).

Wprowadź Configuration URL (OpenID Connect metadata document URL z Azure).

Podaj Client ID (Secret ID z Azure).

Wprowadź Client secret (wartość certyfikatu, czyli zawartość pola Value z Azure).

Dodaj Username mapping i Email mapping. Te pola są przydatne, gdy nazwa użytkownika ma przyjętą inną konwencję nazewnictwa.

Podaj Bind address.

Kliknij .

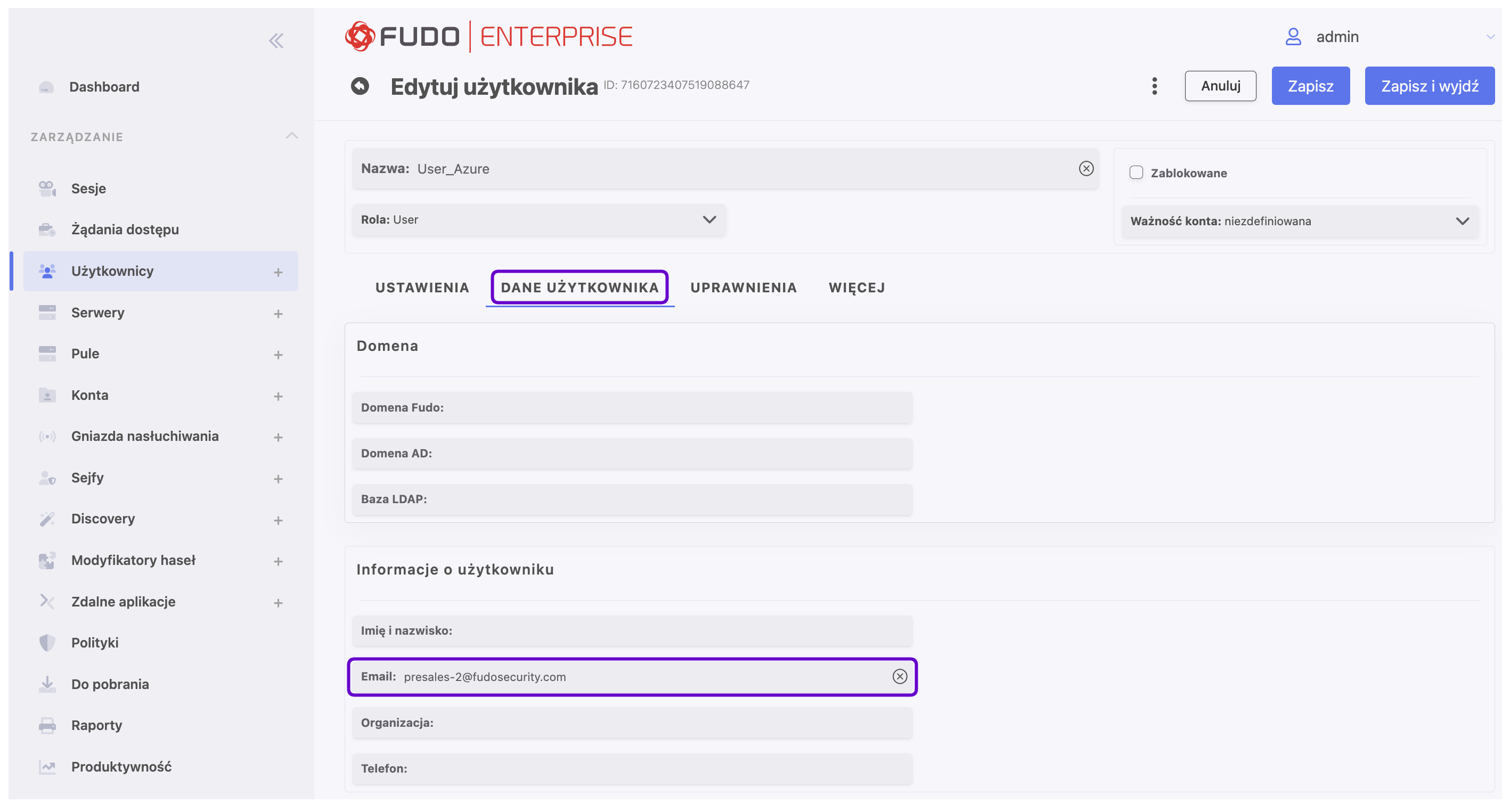

Tworzenie użytkownika w Fudo:

- Wybierz > , a następnie kliknij .

- Wprowadź nazwę użytkownika.

- W zakładce Dane użytkownika, w sekcji menu Informacje o użytkowniku, w polu Email wprowadź adres e-mail używany podczas tworzenia użytkownika w Azure - w tym przypadku

user1@fudosecurity.com.

- Wypełnij resztę parametrów zgodnie z Twoimi wymaganiami.

- Kliknij .

Informacja

Podany adres e-mail jest wykorzystywany do powiązania użytkowników Fudo Enterprise z odpowiadającymi im kontami utworzonymi w Azure. Upewnij się, że adresy e-mail nie są zduplikowane wśród użytkowników.

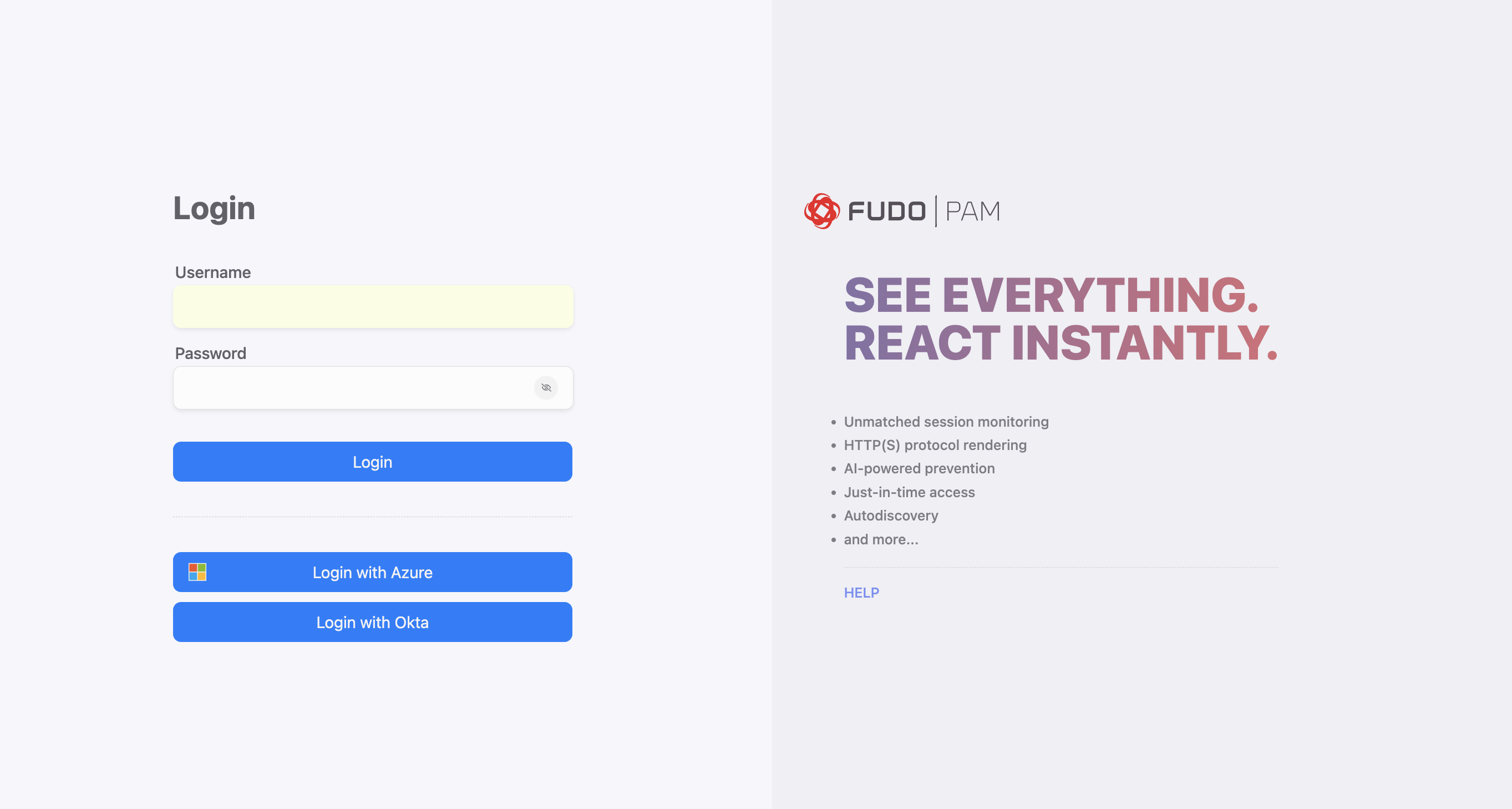

Testowanie:

Możesz teraz przetestować uwierzytelnienie OpenID Connect próbując zalogować się do Panelu Administracyjnego lub Portalu Użytkownika Fudo Enterprise. Zaloguj się, korzystając z metody uwierzytelniania Azure:

Tematy pokrewne: