Zewnętrzne serwery uwierzytelniania¶

Uwierzytelnienie użytkowników za pomocą zewnętrznych serwerów uwierzytelniania wymaga skonfigurowania połączeń z serwerami usług danego typu:

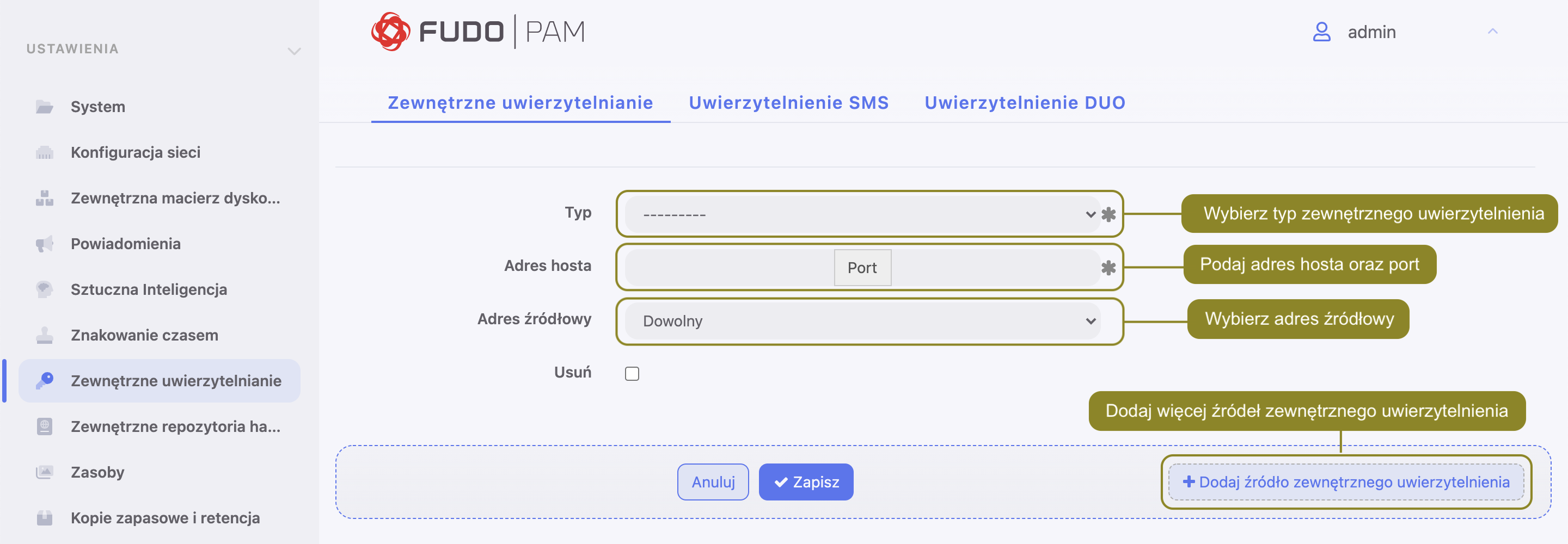

Widok zarządzania serwerami uwierzytelniania

Widok zarządzania zewnętrznymi serwerami uwierzytelniania pozwala na dodanie nowych oraz edycję istniejących serwerów.

Aby przejść do widoku zarządzania serwerami uwierzytelniania, wybierz z lewego menu > .

Definicja serwera zewnętrznego uwierzytelniania¶

Aby dodać serwer uwierzytelniania, postępuj zgodnie z poniższą instrukcją.

- Wybierz z lewego menu > .

- Kliknij .

- Z listy rozwijalnej Typ, wybierz rodzaj systemu uwierzytelnienia.

- Uzupełnij parametry konfiguracyjne, zależne od typu wybranego systemu uwierzytelnienia.

| Parametr | Opis |

|---|---|

| CERB | |

| Adres | Adres IP serwera lub nazwa hosta. |

| Port | Numer portu, na którym nasłuchuje usługa CERB. |

| Adres źródłowy | Adres IP, z którego będą wysyłane zapytania do serwera uwierzytelnienia. |

| Serwis | Serwis w systemie CERB w oparciu o który będzie uwierzytelniany użytkownik. |

| Sekret | Sekret wykorzystywany do połączeń z serwerem. Sekret odpowiada hasłu zdefiniowanemu podczas konfiguracji klienta RADIUS w systemie CERB. |

| Powtórz sekret | Sekret wykorzystywany do połączeń z serwerem. |

| RADIUS | |

| Adres | Adres IP serwera lub nazwa hosta. |

| Port | Numer portu, na którym nasłuchuje usługa RADIUS. |

| Adres źródłowy | Adres IP, z którego będą wysyłane zapytania do serwera uwierzytelniania. |

| NAS ID | Parametr, który zostanie przekazany w atrybucie NAS-Identifier do serwera RADIUS. |

| Sekret | Sekret serwera RADIUS służący szyfrowaniu haseł użytkowników. |

| Powtórz sekret | Sekret serwera RADIUS służący szyfrowaniu haseł użytkowników. |

| LDAP | |

| Host | Adres IP serwera lub nazwa hosta. |

| Port | Numer portu, na którym nasłuchuje usługa LDAP. |

| Adres źródłowy | Adres IP, z którego będą wysyłane zapytania do serwera uwierzytelniania. |

| Bind DN | Miejsce w strukturze katalogowej, w której zawarte są definicje użytkowników uwierzytelnianych w usłudze LDAP.

Np. dc=example,dc=com |

| Active Directory | |

| Adres | Adres IP serwera lub nazwa hosta. |

| Port | Numer portu, na którym nasłuchuje usługa AD. |

| Adres źródłowy | Adres IP, z którego będą wysyłane zapytania do serwera uwierzytelnienia. |

| Domena Active Directory | Domena, w oparciu o którą będzie wykonywane uwierzytelnienie w serwerze Active Directory. |

| Połączenie szyfrowane | Ta opcja jest konieczna do zaznaczenia, aby użytkownicy domenowi mogli zmieniać hasło na Portalu Użytkownika. |

| Login | Login konta uprzywilejowanego do zmiany hasła użytkownika domenowego na serwerze Active Directory. |

| Sekret | Sekret do nawiązywania połączeń do zmiany hasła użytkownika domenowego na serwerze Active Directory. |

| Powtórz sekret | Sekret do nawiązywania połączeń do zmiany hasła użytkownika domenowego na serwerze Active Directory. |

Informacja

Etykietowane adresy IP

W przypadku konfiguracji klastrowej, z listy rozwijalnej Adres źródłowy wybierz etykietowany adres IP i upewnij się, że na pozostałych węzłach wybrana etykieta posiada przypisany adres IP odpowiedni dla danego węzła. Więcej informacji na temat etykietowanych adresów IP znajdziesz w rozdziale Etykiety adresów IP.

- Kliknij .

Modyfikowanie definicji serwera zewnętrznego uwierzytelniania

Aby zmodyfikować serwer uwierzytelniania, postępuj zgodnie z poniższą instrukcją.

- Wybierz z lewego menu > .

- Zmień parametry konfiguracyjne żądanej definicji serwera.

- Kliknij .

Usuwanie definicji serwera zewnętrznego uwierzytelniania

Aby usunąć definicję serwera uwierzytelniania, postępuj zgodnie z poniższą instrukcją.

- Wybierz z lewego menu > .

- Zaznacz opcję Usuń przy żądanej definicji serwera uwierzytelniania.

- Kliknij .

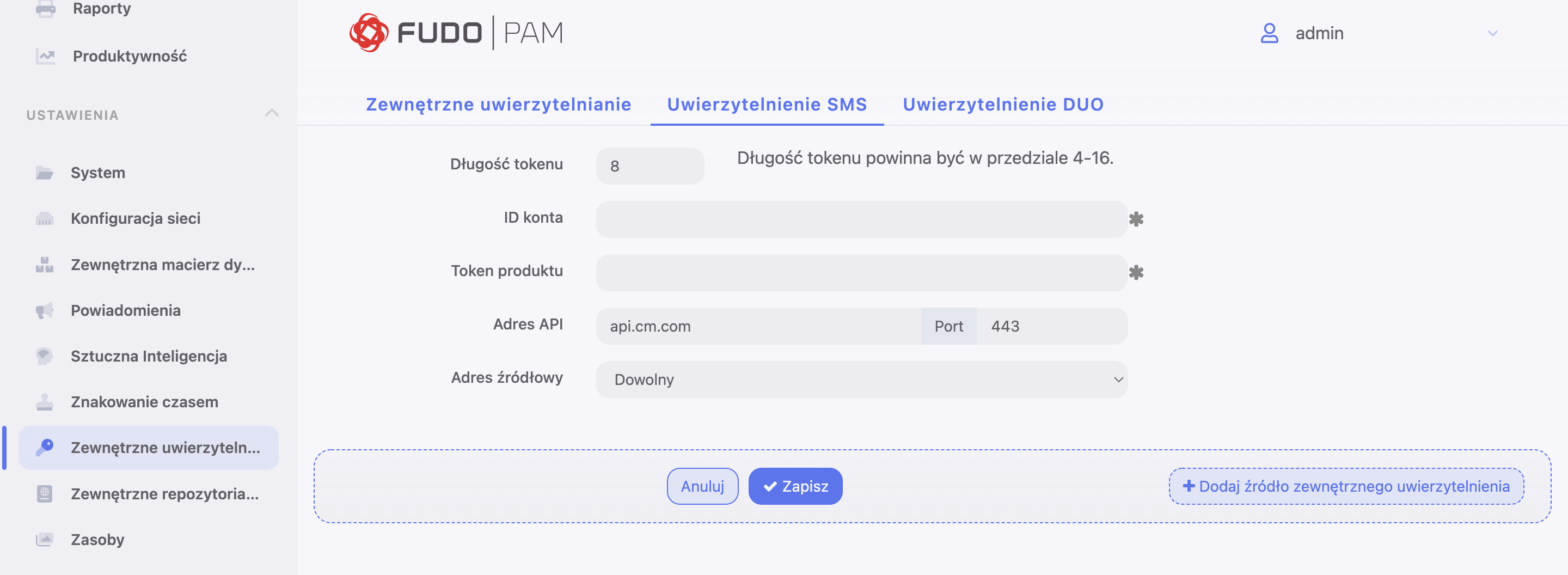

Definicja uwierzytelniania SMS¶

- Wybierz z lewego menu > .

- Wybierz zakładkę Uwierzytelnienie SMS.

- Wprowadź Długość tokenu.

Informacja

Długość tokenu powinna być w przedziale 4-16.

- Wprowadź ID konta.

- Wprowadź Token produktu.

- Wprowadź Adres API oraz port.

Informacja

Wartości dla ID konta, Token produktu oraz Adres API są generowane po stronie dostawcy usług CM.COM. W tym celu jest wymagana rejestracja konta w tym serwisie.

- Wybierz Adres źródłowy.

- Kliknij .

- Wybierz z lewego menu > .

- Znajdź i wybierz użytkownika, dla którego chcesz uruchomić uwierzytelnianie SMS.

- Wprowadź numer telefonu w polu Telefon.

- Pod sekcją Uwierzytelnienie wybierz Typ: SMS

- Z listy Pierwszy składnik wybierz Hasło statyczne albo Zewnętrzne uwierzytelnianie (AD albo LDAP).

- Kliknij .

- Zaloguj się na User Portal przy pomocy SMS kodu.

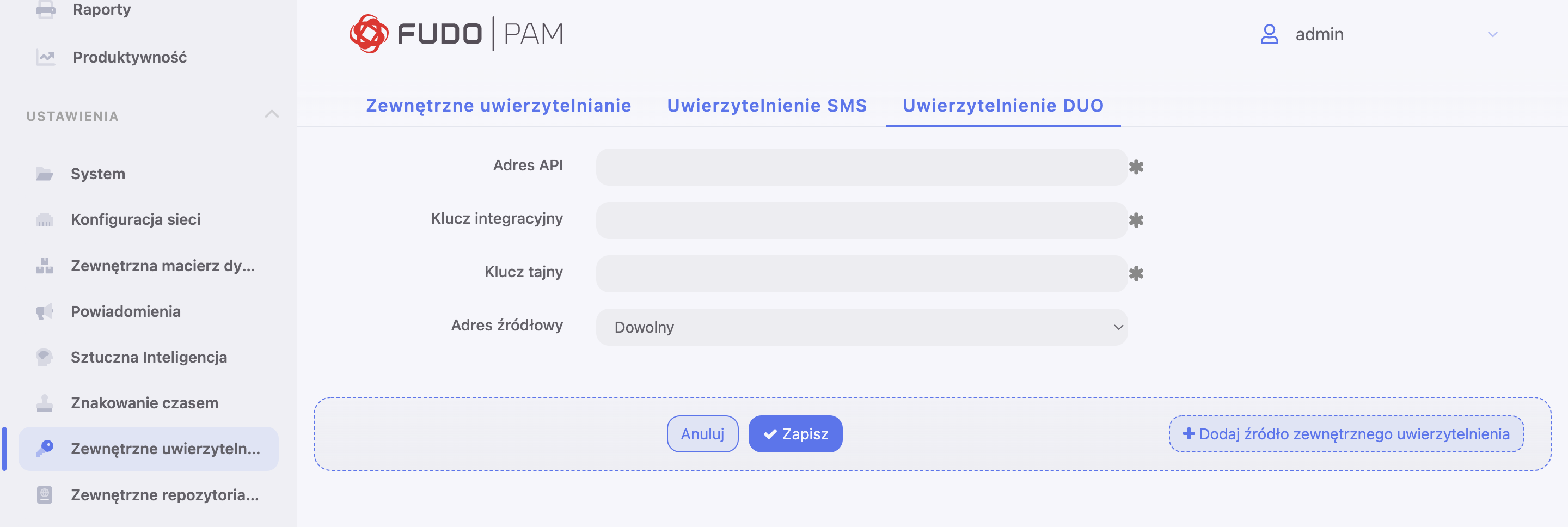

Definicja uwierzytelniania DUO¶

- Pobierz i zainstaluj aplikację mobilną Duo Mobile.

- Zarejestruj się na stronie Duo Security w celu stworzenia własnego konta.

- Wybierz z lewego menu > .

- Wybierz zakładkę Uwierzytelnienie DUO.

- Ze swojego profilu na Duo Security wprowadź: Adres API, Klucz integracyjny oraz Klucz tajny.

- Wybierz Adres źródłowy.

- Kliknij .

- Wybierz z lewego menu > .

- Znajdź i wybierz użytkownika, dla którego chcesz uruchomić uwierzytelnienie DUO.

- Pod sekcją Uwierzytelnianie wybierz Typ: DUO.

- Z listy Pierwszy składnik wybierz Hasło statyczne albo Zewnętrzne uwierzytelnianie (AD albo LDAP).

- Wprowadź Użytkownik DUO.

- Wprowadź ID użytkownika DUO.

- Kliknij .

Zaloguj się na portal, akceptując notyfikację typu push z aplikacji Duo Mobile.

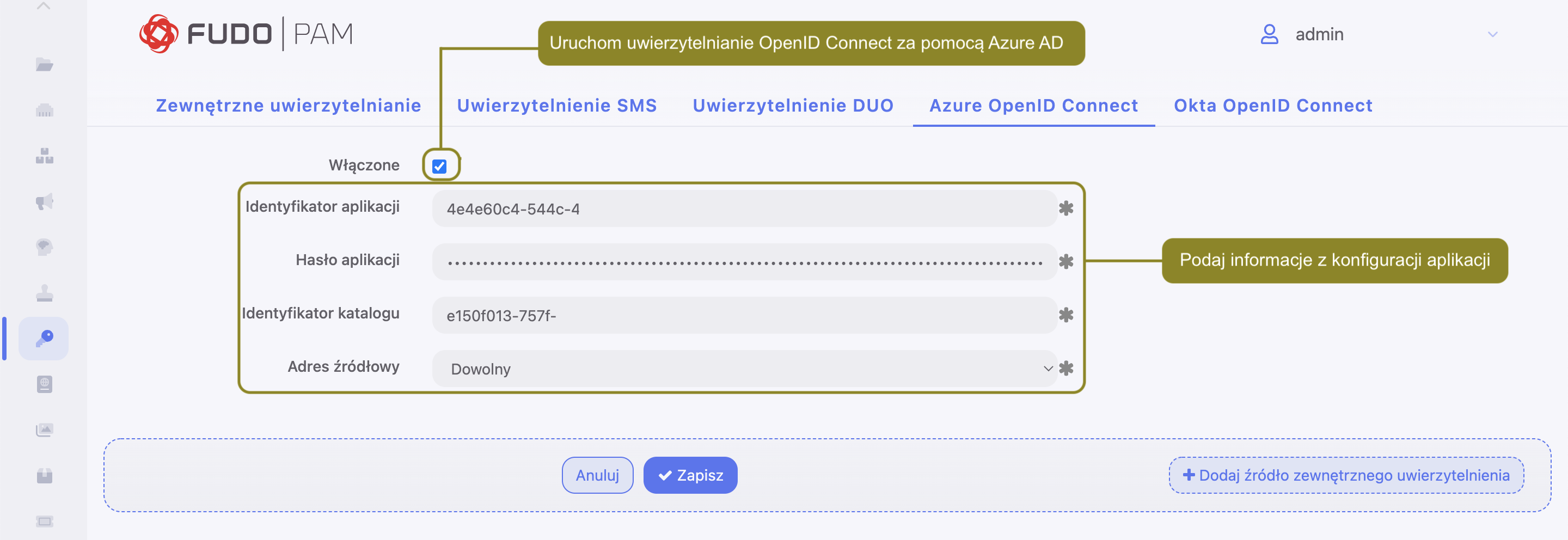

Definicja uwierzytelniania Azure¶

Definicja uwierzytelnienia przez Azure jest globalną metodą uwierzytelniania i nie jest przywiązywana do użytkownika. Zatem jeśli użytkownik nie ma ustawionych żadnych metod uwierzytelniania, to też może się uwierzytelniać korzystając z OpenID Connect w Portalu Użytkownika oraz w Panelu Admina.

Postępuj zgodnie z instrukcją, aby ustawić uwierzytelnienie za pomocą Azure:

- Wybierz > .

- Wybierz zakładkę Azure OpenID Connect .

- Zaznacz opcję Włączone dla uruchomienia uwierzytelnienia OpenID Connect za pomocą Azure AD.

Ostrzeżenie

W celu poprawnej konfiguracji OIDC, w aplikacji Azure powinien zostać zdefiniowany dozwolony redirect URL. Taki adres URL powinien wskazywać ścieżkę /oidc adresów, wykorzystywanych dla hostowania Panelu Admina oraz Portalu Użytkownika. Na przykład,

https://mgmt.fudo/oidc

https://10.10.0.1/oidc

https://ag.fudo/oidc

Podaj informację ze swojego profilu aplikacji w Azure:

- Wprowadź Identyfikator aplikacji - ID Aplikacji (Klienta) w konfiguracji aplikacji.

- Wprowadź Hasło aplikacji - sekret Klienta w konfiguracji aplikacji.

- Wprowadź Identyfikator katalogu (tenant) w konfiguracji aplikacji.

Informacja

Wartości do wyżej wymienionych pól są dostępne w profilu aplikacji w Azure.

- Wybierz Adres źródłowy do połączenia z Azure AD.

Kliknij .

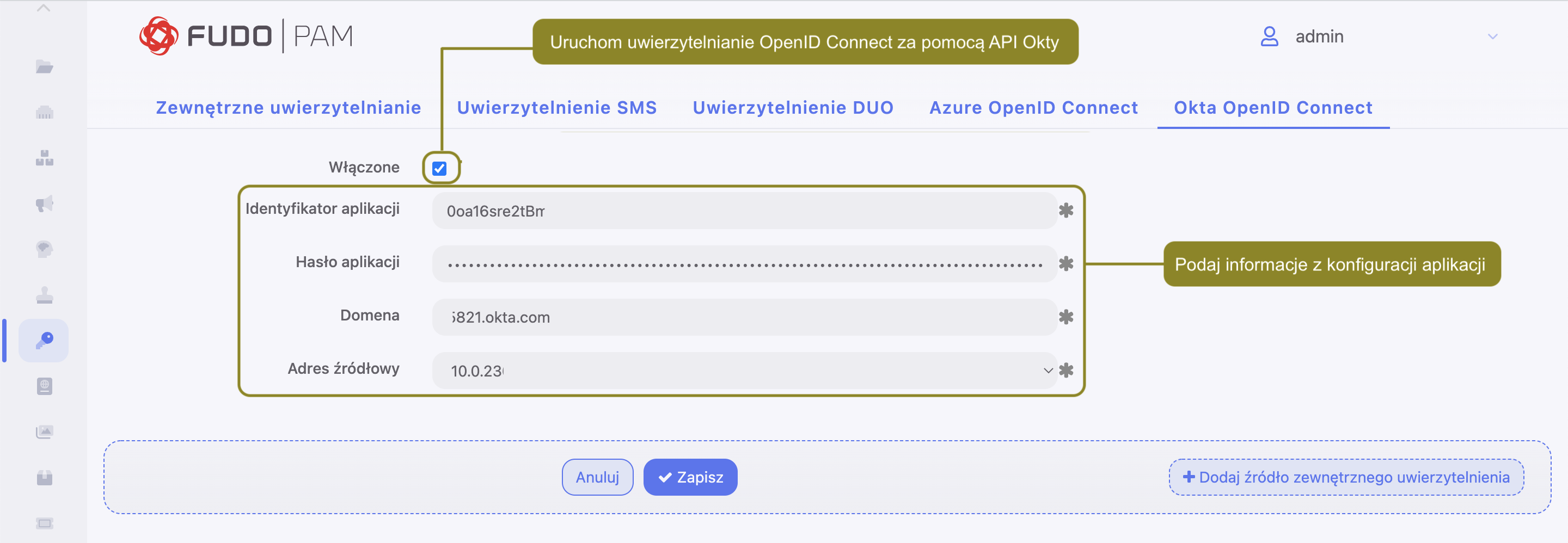

Definicja uwierzytelniania Oktą¶

Definicja uwierzytelnienia przez Oktę jest globalną metodą uwierzytelniania i nie jest przywiązywana do użytkownika. Zatem jeśli użytkownik nie ma ustawionych żadnych metod uwierzytelniania, to też może się uwierzytelniać korzystając z OpenID Connect w Portalu Użytkownika oraz w Panelu Admina.

Postępuj zgodnie z instrukcją, aby ustawić uwierzytelnienie za pomocą Okty:

- Wybierz > .

- Wybierz zakładkę Okta OpenID Connect .

- Zaznacz opcję Włączone dla uruchomienia uwierzytelnienia OpenID Connect za pomocą Okty.

Ostrzeżenie

W celu poprawnej konfiguracji OIDC, w aplikacji Okta powinien zostać zdefiniowany dozwolony redirect URL. Taki adres URL powinien wskazywać ścieżkę /oidc adresów, wykorzystywanych dla hostowania Panelu Admina oraz Portalu Użytkownika. Na przykład,

https://mgmt.fudo/oidc

https://10.10.0.1/oidc

https://ag.fudo/oidc

Podaj informację ze swojego profilu aplikacji Okta:

- Wprowadź Identyfikator aplikacji. ID Aplikacji (Klienta) w konfiguracji aplikacji.

- Wprowadź Hasło aplikacji - sekret Klienta w konfiguracji aplikacji.

- W polu Domena wprowadź nazwę domeny w Okcie (na przykład,

dev-68970590.okta.com).

Informacja

Wartości do wyżej wymienionych pól są dostępne w profilu aplikacji w Okcie.

- Wybierz Adres źródłowy do połączenia z API Okty.

Kliknij .

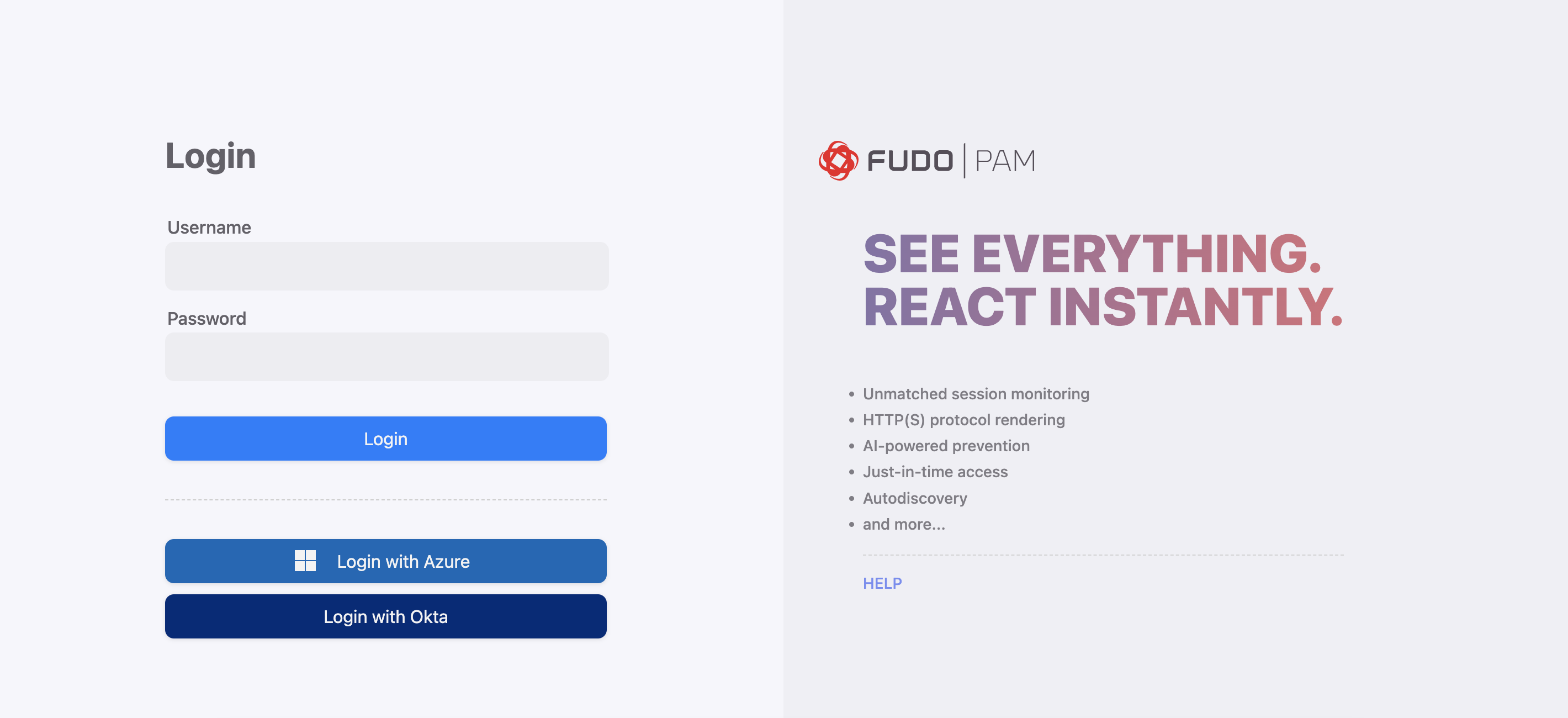

Zaloguj się za pomocą skonfigurowanych metod uwierzytelniania:

Tematy pokrewne: