Synchronizacja użytkowników z LDAP¶

Użytkownik jest jednym z podstawowych elementów modelu danych. Tylko zdefiniowani użytkownicy mogą nawiązywać połączenia z monitorowanymi serwerami. Fudo PAM pozwala na automatyczną synchronizację definicji użytkowników z serwerem Active Directory lub innymi zgodnymi z protokołem LDAP.

Ostrzeżenie

Dla skutecznej konfiguracji synchronizacji opartej o protokół LDAP jest konieczne wsparcie parametru memberOf na serwerze LDAP. Atrybut ten służy do wskazania grup, do których należy użytkownik.

Definicje nowych użytkowników oraz zmiany w istniejących obiektach pobierane są z serwera usług katalogowych co 5 minut. Odzwierciedlenie zmiany polegającej na usunięciu użytkownika z serwera AD lub LDAP wymaga pełnej synchronizacji. Pełna synchronizacja wyzwalana jest automatycznie raz na dobę, w czasie do 5 minut po godzinie 00:00, lub może zostać wyzwolona ręcznie.

Informacja

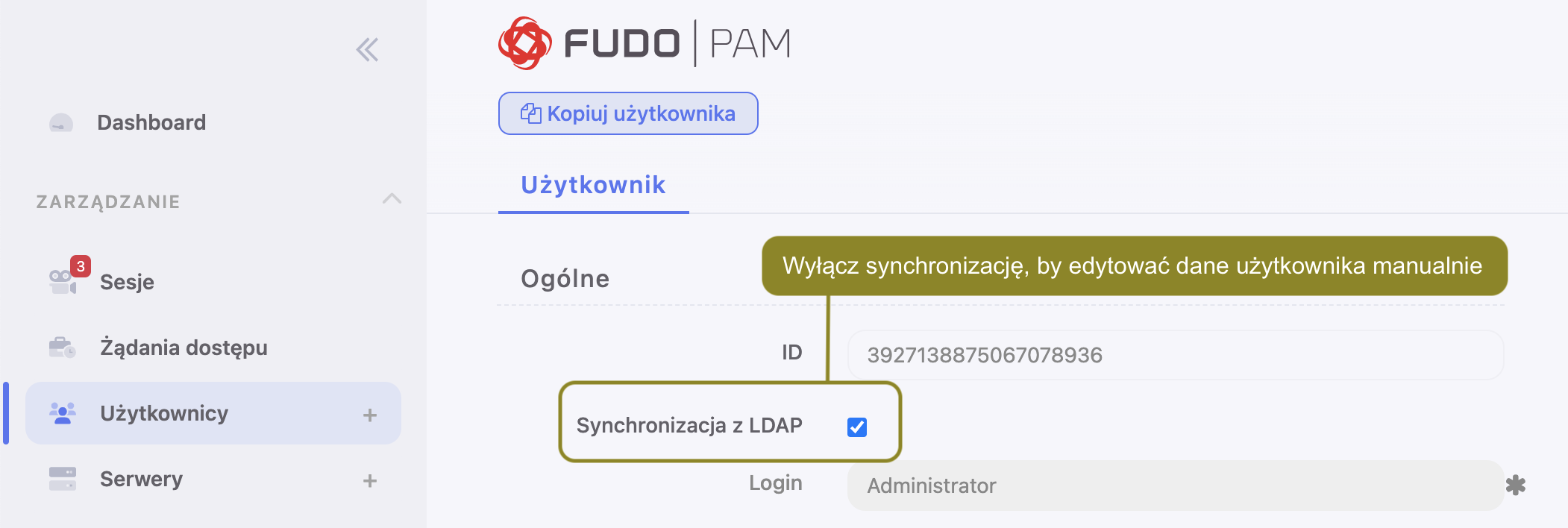

Opcja Synchronizacja z LDAP umożliwia synchronizację danych użytkownika z serwerem usług katalogowych dla danego użytkownika. Kiedy ta opcja jest zaznaczona, administrator nie może edytować danych użytkownika manualnie, tylko dodawać bądź edytować jego metody uwierzytelniania.

Jeśli opcja Synchronizacja z LDAP zostaje odznaczona, użytkownik już nie jest synchronizowany ze źródłem LDAP, i może być edytowany przez administratora.

Administrator może znowu zaznaczyć opcję i przywrócić synchronizację LDAP-ową, ale wszystkie zmiany, naniesione manualnie znikną przy następnej próbie synchronizacji. Tylko dodane bądź zmienione metody uwierzytelniania zostaną.

Konfiguracja usługi synchronizacji użytkowników

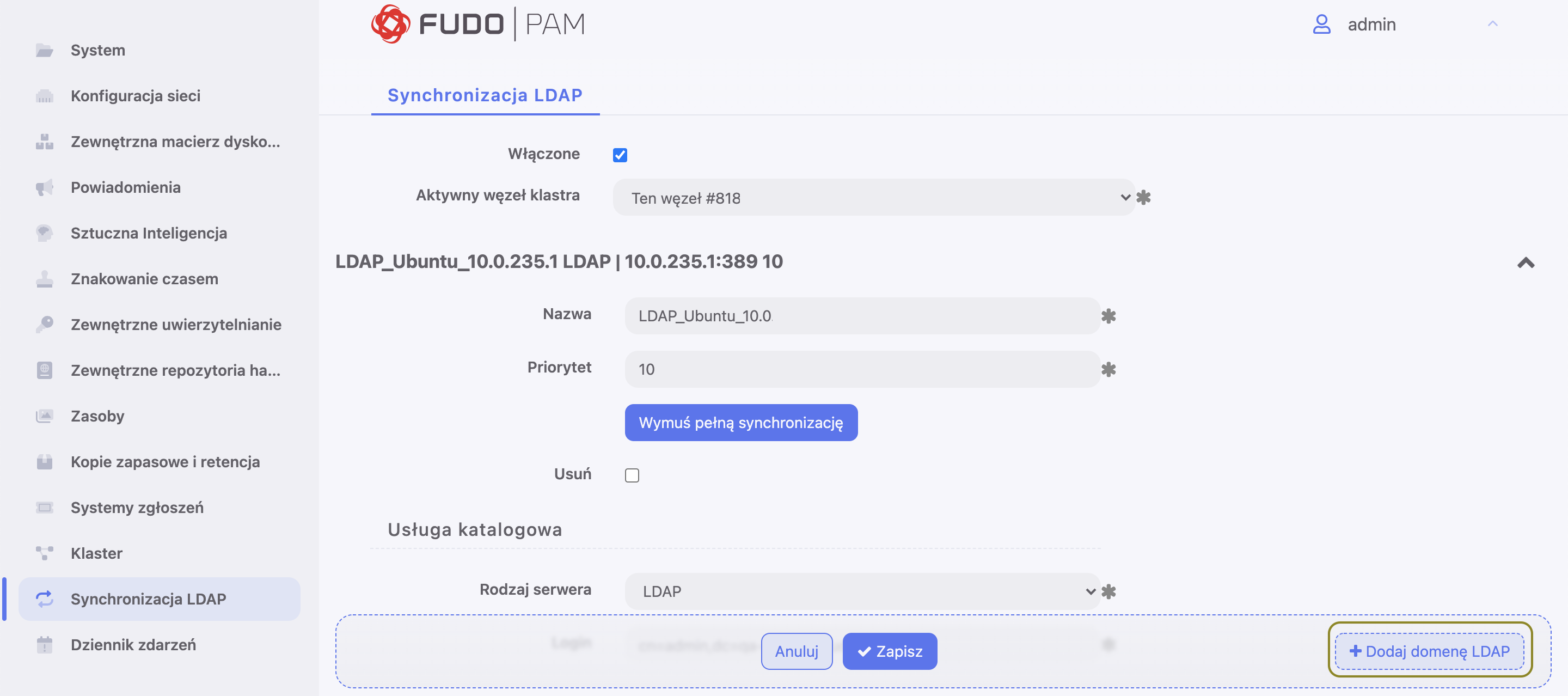

- Wybierz z lewego menu > .

- Zaznacz opcję Włączone.

- W przypadku konfiguracji klastrowej, z listy rozwijalnej Aktywny węzeł klastra, wybierz węzeł, który będzie dokonywał synchronizacji obiektów z usługą LDAP.

Informacja

- Opcja Wymuś pełną synchronizację pozwala na przetworzenie zmian po stronie serwera usług katalogowych, które nie są odwzorowywane w procesie okresowej synchronizacji, tj. usunięcie zdefiniowanej grupy, lub usunięcie obiektu użytkownika.

- Pełna synchronizacja wyzwalana jest automatycznie raz na dobę, w czasie do 5 minut po godzinie 00:00.

- W przypadku analizowania problemów z komunikacją z serwerem LDAP, skorzystaj z narzędzi diagnostycznych.

- Fudo PAM wspiera zagnieżdżone grupy LDAP.

- Kliknij .

- Wprowadź nazwę domeny.

- Określ priorytet, który determinuje kolejność odpytywania domen.

Informacja

Mniejsza liczba oznacza wyższy priorytet.

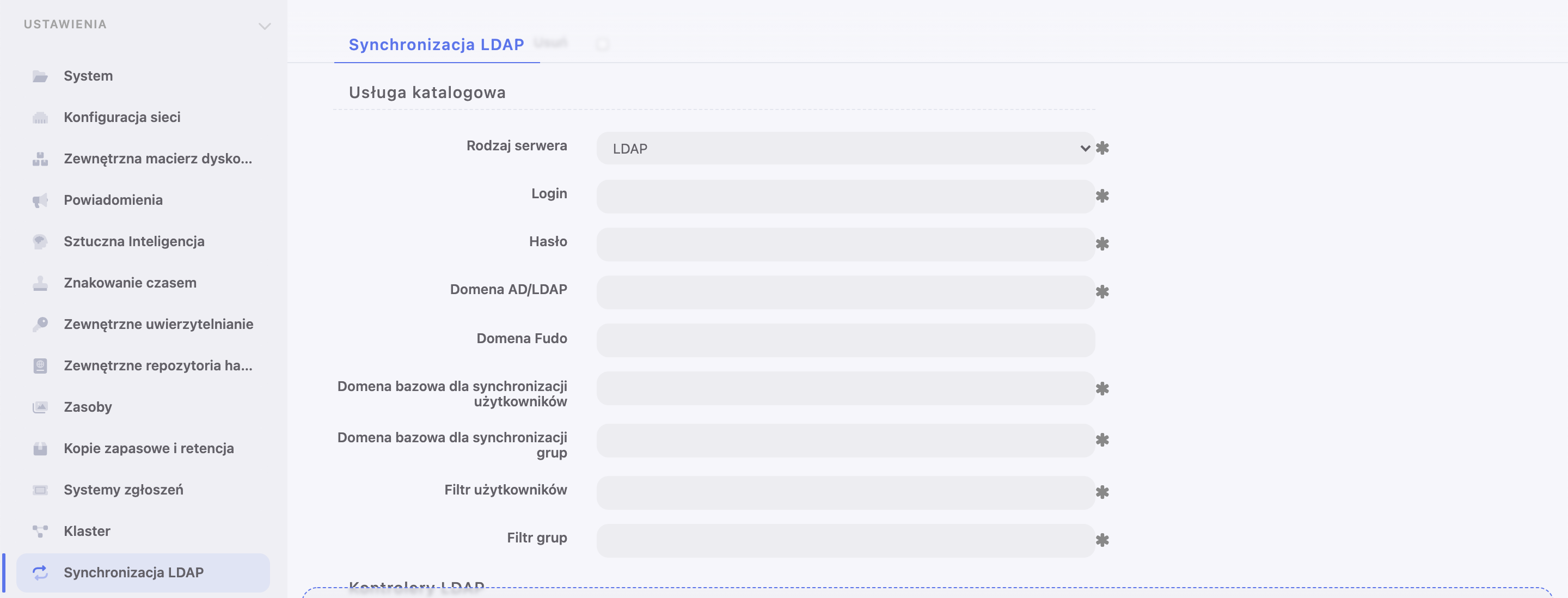

- W sekcji Usługa katalogowa, wybierz z listy rozwijalnej Rodzaj serwera typ usługi katalogowej.

- W polach Login, Hasło wprowadź dane uwierzytelniające użytkownika uprawnionego do przeglądania katalogu.

- W polu Domena AD/LDAP wprowadź nazwę domeny, do której należy użytkownik uprawniony do przeglądania zawartości katalogu.

- W polu Domena Fudo podaj nazwę domeny, która zostanie przypisana zsynchronizowanym użytkownikom.

Informacja

- Pole Domena na formularzu użytkownika pobranego z katalogu przyjmie wartość określoną parametrem Domena Fudo.

- Tak zdefiniowaną domenę, użytkownik będzie musiał podać tak zdefiniowaną nazwę domeny podczas logowania do systemów monitorowanych przez Fudo.

- Określ miejsce przechowywania użytkowników w strukturze katalogowej (np.

dc=devel,dc=whl).

Informacja

Synchronizacja użytkowników przechowywanych w strukturze LDAP wymaga:

- użycia nakładki memberOf

- użycia grup objectClass:

groupOfNames - zdefiniowania ciągu parametru base DN w postaci:

uid=##username##,ou=people,dc=ldap,dc=test.

- Określ miejsce przechowywania grup w strukturze katalogowej.

Informacja

Parametr DN nie powinien zawierać zbędnych znaków białych, tj. spacji, tabulatorów, itp.

- Zdefiniuj filtr dla rekordów użytkowników, których definicje mają zostać zsynchronizowane (lub pozostaw wartość domyślną).

- Zdefiniuj filtr dla grup użytkowników, których definicje mają zostać zsynchronizowane (lub pozostaw wartość domyślną).

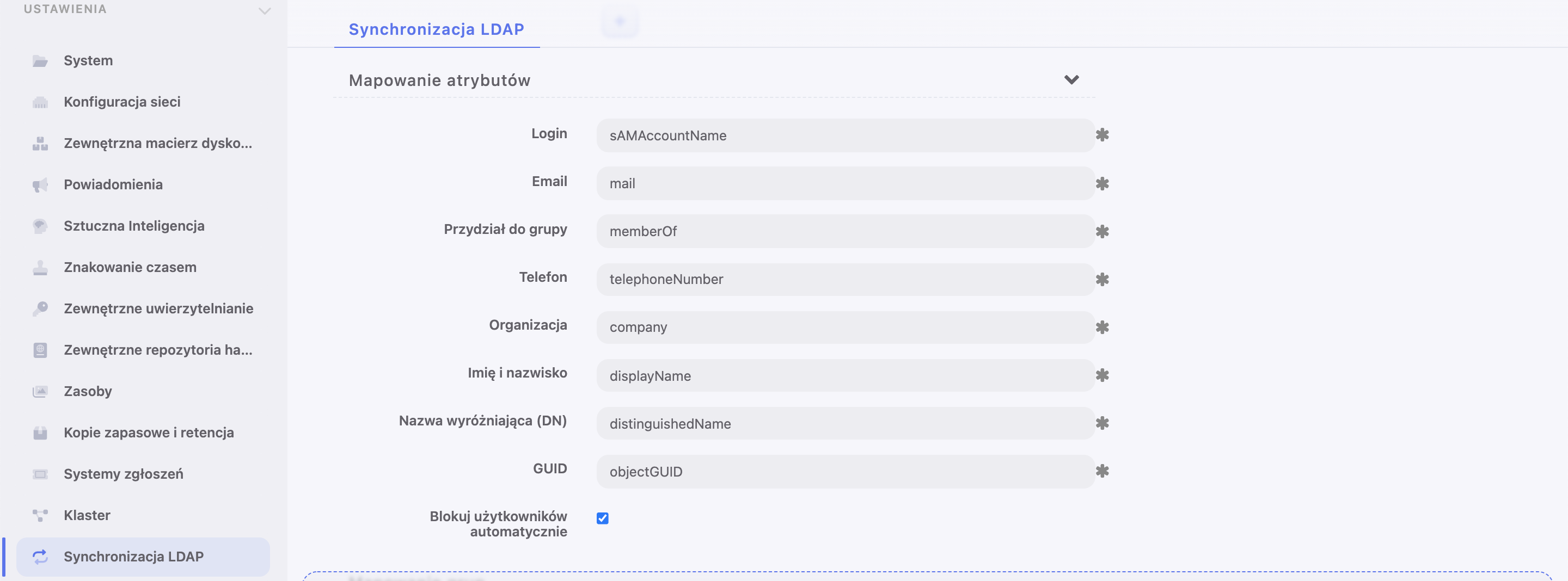

- Zaznacz opcję Zablokuj automatycznie, aby Fudo automatycznie zablokowało lokalne konta użytkowników, zablokowanych w usłudze katalogowej.

- Kliknij i w sekcji Kontrolery LDAP, aby zdefiniować host usługi katalogowej.

- Wprowadź adres IP serwera oraz numer portu, na którym dostępna jest usługa katalogowa.

Informacja

W przypadku połączeń szyfrowanych (zaznaczona opcja Połączenie szyfrowane), w polu adresu serwera, wprowadź jego nazwę domenową (np. tech.ldap.com) zamiast adresu IP, aby zapewnić poprawność weryfikacji certyfikatu serwera. Upewnij się, że nazwa domenowa jest ujęta w polu Common Name w certyfikacie.

- Zaznacz ocję Stronicuj wyniki LDAP, aby włączyć stronicowanie danych zwracanych przez serwer LDAP.

- Zaznacz opcję Połączenie szyfrowane i wgraj certyfikat CA, aby włączyć szyfrowanie transmisji z serwerem LDAP.

Informacja

Kliknij , aby wskazać kolejny serwer usług katalogowych.

- Zdefiniuj mapowanie pól atrybutów definicji użytkowników.

Informacja

Mapowanie pól pozwala na pobranie informacji o użytkownikach z atrybutów o niestandardowych nazwach, np. numeru telefonu zdefiniowanego w atrybucie mobile zamiast standardowego telephoneNumber.

- Kliknij i w sekcji Mapowanie grup, aby dodać mapowanie grupy użytkowników.

- Wprowadź nazwę grupy i kliknij wybrany element na liście.

- Określ przypisanie grup użytkowników do sejfów.

- Przypisz źródła uwierzytelnienia do grup użytkowników.

Informacja

Źródła uwierzytelnienia przypisywane są użytkownikom w kolejności definiowania mapowań. Jeśli użytkownik znajduje się w więcej niż jednej grupie, w pierwszej kolejności będzie uwierzytelniany w oparciu o źródła uwierzytelniania przypisane do pierwszego zdefiniowanego mapowania, w którym się znajduje.

Na przykład:

Użytkownik przypisany jest do grup A i B. Dla grupy B, zdefiniowane jest mapowanie z połączeniem Sejf RDP i przypisanymi źródłami uwierzytelnienia CERB i Radius. Grupa A, mapowana jest w drugiej kolejności, na połączenie Sejf SSH i ma przypisane źródło uwierzytelnienia AD.

Fudo PAM uwierzytelniając użytkownika będzie wysyłać zapytania do zewnętrznych źródeł uwierzytelniania w następującej kolejności:

- CERB.

- Radius.

- AD.

- Kliknij .

Tematy pokrewne: